СПРАВКА

Источник публикации

М.: Стандартинформ, 2020

Примечание к документу

Документ введен в действие с 01.06.2020.

Название документа

"Р 1323565.1.030-2020. Рекомендации по стандартизации. Информационная технология. Криптографическая защита информации. Использование российских криптографических алгоритмов в протоколе безопасности транспортного уровня (TLS 1.3)"

(утв. и введены в действие Приказом Росстандарта от 27.02.2020 N 84-ст)

"Р 1323565.1.030-2020. Рекомендации по стандартизации. Информационная технология. Криптографическая защита информации. Использование российских криптографических алгоритмов в протоколе безопасности транспортного уровня (TLS 1.3)"

(утв. и введены в действие Приказом Росстандарта от 27.02.2020 N 84-ст)

Содержание

Приказом Федерального агентства

по техническому регулированию

и метрологии

от 27 февраля 2020 г. N 84-ст

РЕКОМЕНДАЦИИ ПО СТАНДАРТИЗАЦИИ

ИНФОРМАЦИОННАЯ ТЕХНОЛОГИЯ

КРИПТОГРАФИЧЕСКАЯ ЗАЩИТА ИНФОРМАЦИИ

ИСПОЛЬЗОВАНИЕ РОССИЙСКИХ КРИПТОГРАФИЧЕСКИХ АЛГОРИТМОВ

В ПРОТОКОЛЕ БЕЗОПАСНОСТИ ТРАНСПОРТНОГО УРОВНЯ (TLS 1.3)

Information technology. Cryptographic data security. The use

of the Russian cryptographic algorithms in the Transport

Layer Security protocol (TLS 1.3)

Р 1323565.1.030-2020

ОКС 35.040

ОКСТУ 5002

Дата введения

1 июня 2020 года

1 РАЗРАБОТАНЫ Обществом с ограниченной ответственностью "КРИПТО-ПРО" (ООО "КРИПТО-ПРО")

2 ВНЕСЕНЫ Техническим комитетом по стандартизации ТК 26 "Криптографическая защита информации"

3 УТВЕРЖДЕНЫ И ВВЕДЕНЫ В ДЕЙСТВИЕ Приказом Федерального агентства по техническому регулированию и метрологии от 27 февраля 2020 г. N 84-ст

4 ВВЕДЕНЫ ВПЕРВЫЕ

Правила применения настоящих рекомендаций установлены в статье 26 Федерального закона от 29 июня 2015 г. N 162-ФЗ "О стандартизации в Российской Федерации". Информация об изменениях к настоящим рекомендациям публикуется в ежегодном (по состоянию на 1 января текущего года) информационном указателе "Национальные стандарты", а официальный текст изменений и поправок - в ежемесячном информационном указателе "Национальные стандарты". В случае пересмотра (замены) или отмены настоящих рекомендаций соответствующее уведомление будет опубликовано в ближайшем выпуске ежемесячного информационного указателя "Национальные стандарты". Соответствующая информация, уведомление и тексты размещаются также в информационной системе общего пользования - на официальном сайте Федерального агентства по техническому регулированию и метрологии в сети Интернет (www.gost.ru)

Настоящие рекомендации содержат описание протокола безопасности транспортного уровня версии 1.3 (TLS 1.3) с криптонаборами на основе алгоритмов блочного шифрования "Магма" и "Кузнечик", описанных в ГОСТ Р 34.12.

Необходимость разработки настоящего документа вызвана потребностью в обеспечении совместимости различных реализаций протокола TLS 1.3 с использованием российских государственных криптографических стандартов.

Примечание - Основная часть настоящих рекомендаций дополнена приложениями А и Б.

Настоящие рекомендации содержат описание протокола безопасности транспортного уровня (далее - TLS), соответствующего версии TLS 1.3, описанной в [1], и содержат описание соответствующих данному протоколу криптонаборов, предназначенных для установления защищенного соединения между клиент-серверными приложениями с использованием алгоритмов, определяемых российскими государственными криптографическими стандартами, для обеспечения аутентификации сторон, конфиденциальности и целостности информации, передаваемой по каналу связи.

В настоящих рекомендациях использованы нормативные ссылки на следующие стандарты:

ГОСТ Р 34.10-2012 Информационная технология. Криптографическая защита информации. Процессы формирования и проверки электронной цифровой подписи

ГОСТ Р 34.11-2012 Информационная технология. Криптографическая защита информации. Функция хэширования

ГОСТ Р 34.12 Информационная технология. Криптографическая защита информации. Блочные шифры

Р 50.1.113-2016 Информационная технология. Криптографическая защита информации. Криптографические алгоритмы, сопутствующие применению алгоритмов электронной цифровой подписи и функции хэширования

Р 1323565.1.012 Информационная технология. Криптографическая защита информации. Принципы разработки и модернизации шифровальных (криптографических) средств защиты информации

Р 1323565.1.020 Информационная технология. Криптографическая защита информации. Использование российских криптографических алгоритмов в протоколе безопасности транспортного уровня (TLS 1.2)

Р 1323565.1.023 Информационная технология (ИТ). Криптографическая защита информации. Использование алгоритмов ГОСТ Р 34.10-2012, ГОСТ Р 34.11-2012 в сертификате, списке аннулированных сертификатов (CRL) и запросе на сертификат PKCS # 10 инфраструктуры открытых ключей X.509

Р 1323565.1.024 Информационная технология. Криптографическая защита информации. Параметры эллиптических кривых для криптографических алгоритмов и протоколов

Р 1323565.1.026 Информационная технология. Криптографическая защита информации. Режимы работы блочных шифров, реализующие аутентифицированное шифрование

Примечание - При пользовании настоящими рекомендациями целесообразно проверить действие ссылочных документов в информационной системе общего пользования - на официальном сайте Федерального агентства по техническому регулированию и метрологии в сети Интернет или по ежегодному информационному указателю "Национальные стандарты", который опубликован по состоянию на 1 января текущего года, и по выпускам ежемесячного информационного указателя "Национальные стандарты" за текущий год. Если заменен ссылочный документ, на который дана недатированная ссылка, то рекомендуется использовать действующую версию этого документа с учетом всех внесенных в данную версию изменений. Если заменен ссылочный документ, на который дана датированная ссылка, то рекомендуется использовать версию этого документа с указанным выше годом утверждения (принятия). Если после утверждения настоящих рекомендаций в ссылочный документ, на который дана датированная ссылка, внесено изменение, затрагивающее положение, на которое дана ссылка, то это положение рекомендуется применять без учета данного изменения. Если ссылочный документ отменен без замены, то положение, в котором дана ссылка на него, применяется в части, не затрагивающей эту ссылку.

В настоящих рекомендациях применены следующие термины с соответствующими определениями:

3.1.1 клиент (client): Сторона взаимодействия, инициирующая установление TLS-соединения.

3.1.2 сервер (server): Сторона взаимодействия, не инициирующая установление TLS-соединения.

3.1.3 TLS-соединение (connection): Соединение транспортного уровня между сторонами взаимодействия, возникающее в момент отправки клиентом сообщения приветствия ClientHello (далее - исходное сообщение ClientHello1 для данного соединения) и перестающее существовать при закрытии соединения с помощью пересылки оповещений (см. раздел 7) либо при внештатном обрыве связи.

Примечания

1 В настоящих рекомендациях установлено, что термины "соединение" и "TLS соединение" являются синонимами, если не оговорено иное.

2 При повторной отправке сообщения ClientHello (далее - повторное сообщение ClientHello2) в ответ на сообщение HelloRetryRequest (см. 5.5.3) новое соединение не создается.

3 В версии протокола TLS 1.3, описанной в текущих рекомендациях, термин "сессия", существовавший в предыдущих версиях протокола (см. Р 1323565.1.020), не используется, так как механизм возобновления соединения в настоящих рекомендациях заменен механизмом использования предварительно распределенного секрета.

3.1.4 текущее соединение: TLS-соединение, для которого исходное сообщение ClientHello1 было отправлено до текущего момента времени, но закрытия соединения еще не произошло.

3.1.5 соединение, предшествующее текущему соединению: TLSсоединение, возникшее до момента пересылки исходного сообщения ClientHello1 для текущего соединения.

3.1.6 инициализирующее соединение: Соединение, предшествующее текущему соединению, в рамках которого было выработано предварительно согласованное секретное значение, используемое в рамках текущего соединения.

3.1.7 трафик (traffic): Поток данных, передающийся в соединении.

3.1.8 криптонабор (cipher suite): Набор криптографических алгоритмов и их параметров, определяющий работу протокола TLS в рамках соответствующего данному криптонабору соединения.

3.1.9 согласованный криптонабор: Криптонабор, соответствующий идентификатору криптонабора, согласованному сторонами взаимодействия в процессе выполнения протокола Handshake, описанного в разделе 5.

3.1.10 TLS 1.3 сервер/клиент: Сервер/клиент, поддерживающий протокол TLS 1.3.

3.1.11 режим совместимости: Режим работы протокола TLS 1.3, в рамках которого TLS 1.3 сервер/клиент допускает возможность работы с клиентом/сервером в рамках версии протокола TLS, предшествующей версии TLS 1.3.

3.1.12 downgrade атака: Атака, в результате которой клиент и сервер устанавливают соединения в рамках версии протокола, предшествующей максимальной версии, поддерживающейся клиентом и сервером.

3.1.13

ключ подписи: Элемент секретных данных, специфичный для субъекта и используемый только данным субъектом в процессе формирования цифровой подписи. [ГОСТ Р 34.10-2012, статья 3.1.2] |

3.1.14

ключ проверки подписи: Элемент данных, математически связанный с ключом подписи и используемый проверяющей стороной в процессе проверки цифровой подписи. [ГОСТ Р 34.10-2012, статья 3.1.3] |

3.1.15 закрытый эфемерный ключ: Элемент секретных данных, генерируемый случайным образом для каждого нового соединения и используемый только в рамках данного соединения. В рамках настоящих рекомендаций закрытый эфемерный ключ является числом, диапазон принимаемых значений которого задается в соответствии с выбранной эллиптической кривой (см. подробнее 8.5.1).

3.1.16 открытый эфемерный ключ: Элемент данных, математически связанный с эфемерным закрытым ключом, генерируемый для каждого нового соединения и используемый только в рамках данного соединения. В рамках настоящих рекомендаций открытый эфемерный ключ является парой координат (x, y), являющейся точкой некоторой эллиптической кривой (см. подробнее 8.5.1).

3.1.17 прикладные данные (application data): Данные прикладного уровня, пересылаемые в рамках работы протокола TLS (см. подробнее раздел 9).

3.1.18 предварительно распределенный секрет: энтропийные данные, используемые в некотором соединении для выработки общих секретных значений в соответствии с иерархией ключей (см. 8.2) и известные обеим сторонам до начала работы данного соединения.

Примечание - В настоящих рекомендациях установлено, что термины "предварительно распределенный секрет" и "PSK-значение" являются синонимами.

3.1.19 внешний предварительно распределенный секрет: предварительно распределенный секрет, выработанный сторонами вне протокола TLS.

3.1.20 внутренний предварительно распределенный секрет: предварительно распределенный секрет, выработанный сторонами в рамках протокола TLS.

Примечания

1 В настоящих рекомендациях в целях сохранения терминологической преемственности с действующими отечественными нормативными документами и опубликованными научно-техническими изданиями установлено, что термины "электронная подпись", "цифровая подпись", "электронная цифровая подпись" и "подпись" являются синонимами.

2 В настоящих рекомендациях используются обозначения параметров эллиптических кривых в соответствии с ГОСТ Р 34.10-2012 (раздел 5).

3 В настоящих рекомендациях под обозначениями "[sender]" и "[receiver]" подразумевается переменная, принимающая значения из множества {"client", "server"}. Например, под обозначением [sender]_write_key подразумевается переменная, принимающая значения из множества {client_write_key, server_write_key}.

В настоящих рекомендациях применены следующие обозначения:

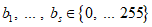

Bs | - множество байтовых строк длины s, s >= 0. Строка b = (b1, ... , bs) принадлежит множеству Bs, если  . При s = 0 множество Bs состоит из единственной пустой строки длины 0; . При s = 0 множество Bs состоит из единственной пустой строки длины 0; |

B* | - множество всех байтовых строк произвольной конечной длины; |

|b| | - длина байтовой строки |

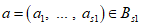

| | - конкатенация двух байтовых строк; для двух строк  , ,  их конкатенацией a|b называется строка их конкатенацией a|b называется строка  ; ; |

bs | - байтовая строка длины s вида  , где , где |

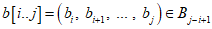

b[i..j] | - строка  , где 1 <= i <= j <= s и , где 1 <= i <= j <= s и  ; ; |

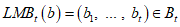

LMBt(b) | - строка  , соответствующая строке , соответствующая строке  , 1 <= t <= s; , 1 <= t <= s; |

STRs(r) | - строка  , соответствующая числу r = 256s-1·b1 + ... + 256·bs-1 + bs <= 256s - 1 (представление числа r в виде байтовой строки в формате big-endian); , соответствующая числу r = 256s-1·b1 + ... + 256·bs-1 + bs <= 256s - 1 (представление числа r в виде байтовой строки в формате big-endian); |

strs(r) | - строка  , соответствующая числу r = 256s-1·bs + ... + 256·b2 + b1 <= 256s - 1 (представление числа r в виде байтовой строки в формате little-endian); , соответствующая числу r = 256s-1·bs + ... + 256·b2 + b1 <= 256s - 1 (представление числа r в виде байтовой строки в формате little-endian); |

& | - операция побитовой конъюнкции (побитовое "И"); |

- наименьшее целое число, большее или равное r; | |

n | - параметр алгоритма блочного шифрования, называемый длиной блока, задаваемый согласованным криптонабором (см. 10.1.1); в рамках данного документа измеряется в байтах; |

KLen | - параметр алгоритма блочного шифрования, называемый длиной ключа, задаваемый согласованным криптонабором (см. 10.1.1); в рамках данного документа измеряется в байтах; |

IVLen | - длина вектора инициализации в байтах, задаваемая согласованным криптонабором (см. 10.1.2); |

Qc | - открытый эфемерный ключ клиента; |

dc | - закрытый эфемерный ключ клиента; |

Qs | - открытый эфемерный ключ сервера; |

ds | - закрытый эфемерный ключ сервера; |

Ei | - эллиптическая кривая, указанная клиентом в расширении supported_groups; |

mi | - порядок группы точек эллиптической кривой Ei; |

qi | - порядок циклической подгруппы группы точек эллиптической кривой Ei; |

Pi | - точка эллиптической кривой Ei порядка qi; |

hi | - кофактор циклической подгруппы порядка qi группы точек эллиптической кривой Ei, значение которого равно |

(dis, Qis) | - эфемерная ключевая пара сервера: закрытый и открытый ключи, соответствующие кривой Ei; |

(dic, Qic) | - эфемерная ключевая пара клиента: закрытый и открытый ключи, соответствующие кривой Ei; |

Oi | - нулевая точка эллиптической кривой Ei; |

Qverify | - ключ проверки подписи, хранящийся в сертификате стороны взаимодействия; |

dsign | - ключ подписи, соответствующий ключу Qverify; |

SIGN | - функция формирования подписи, принимающая на вход произвольную байтовую строку  и ключ подписи dsign и выдающая в качестве результата своей работы строку sgn (см. 10.2); и ключ подписи dsign и выдающая в качестве результата своей работы строку sgn (см. 10.2); |

- операция покомпонентного сложения по модулю 2 двух байтовых строк одинаковой длины; | |

HASH | - хэш-функция, задаваемая согласованным криптонабором (см. 10.1.4); |

HLen | - длина выхода хэш-функции HASH в байтах (см. 10.1.4); |

HMAC | - функция вычисления кода аутентификации сообщения, определяемая алгоритмом HMAC, описанным в Р 50.1.113-2016 (подраздел 4.1) и задающимся в соответствии с хэш-функцией, задаваемой согласованным криптонабором (см. 10.1.4). |

Примечания

1 В настоящих рекомендациях все строковые константы приводятся в кавычках и представляются в кодировке ASCII без терминирующего нуль-символа.

2 В настоящих рекомендациях установлен следующий порядок перевода чисел в строки, если иное не оговаривается: все числовые значения, имеющие тип uint8, uint16, uint24, uint32, uint64, представляются в виде строк в формате big-endian. Например, десятичное число 16909060 с типом uint32 представляется в виде байтовой строки 01 02 03 04 в шестнадцатеричном виде.

3 В настоящих рекомендациях установлено, что весь трафик, пересылаемый в канале связи, имеет байтовое представление.

4 Байтовое представление данных, соответствующих определенной структуре, задается конкатенацией байтовых представлений значений полей структуры в порядке их объявления (сверху вниз). Байтовое представление значения поля, являющегося вектором элементов некоторого типа, задается конкатенацией байтовых представлений элементов данного вектора в порядке их нумерации (слева направо). Все числовые значения представляются в виде байтовых строк в соответствии с примечанием 2.

5 В настоящих рекомендациях в целях сохранения терминологической преемственности с действующими отечественными нормативными документами и опубликованными научно-техническими изданиями установлено, что термины "хэш-функция", "криптографическая хэш-функция", "функция хэширования" и "криптографическая функция хэширования" являются синонимами.

6 Для описания протокола в настоящих рекомендациях используется общепринятый язык представления данных в протоколе TLS (далее язык представления TLS), описанный в приложении Б.

В настоящих рекомендациях применены следующие сокращения:

СКЗИ - средство криптографической защиты информации;

AEAD - (Authenticated Encryption with Associated Data) шифрование с имитозащитой и ассоциированными данными;

TCP - (Transmission Control Protocol) протокол управления передачей.

Основное назначение протокола TLS - создание защищенного канала связи между двумя взаимодействующими сторонами, то есть обеспечение следующих свойств:

- аутентификация сторон: обеспечивается за счет проверки сформированного значения подписи или за счет подтверждения (неявного) факта обладания общим предварительно распределенным секретом (PSK). Аутентификация сервера является обязательной, аутентификация клиента является опциональной;

- конфиденциальность и целостность: обеспечивается за счет использования AEAD алгоритма.

Протокол TLS содержит два основных подпротокола, отвечающих за обеспечение свойств, перечисленных выше:

- протокол Handshake (раздел 5), отвечающий за согласование криптографических параметров, выработку общего ключевого материала и аутентификацию сторон;

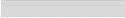

- протокол Record (раздел 6), использующий криптографические параметры и общий ключевой материал, согласованные во время выполнения протокола Handshake, для защиты трафика между сторонами взаимодействия.

Стороны могут обмениваться информацией о закрытии соединения или о возникшей ошибке с помощью передачи соответствующих оповещений в рамках протокола Alert (раздел 7).

Протокол TLS 1.3 работает поверх транспортного протокола (например, TCP) с гарантированной доставкой пакетов данных, который обеспечивает доставку сообщений с сохранением их очередности, отсутствием потерь и дублирований. Поверх протокола TLS 1.3, в свою очередь, работают протоколы прикладного уровня.

Схема обмена данными в протоколе TLS 1.3 изображена на рисунке 1.

Иерархия информационного обмена протокола TLS 1.3 включает в себя соединения, в рамках которых пересылается поток сообщений различных типов, инкапсулированный в записи.

Состояние соединения определяет порядок обработки данных, передаваемых в рамках этого соединения. В каждый момент времени выделяется текущее состояние чтения и текущее состояние записи для каждой из сторон взаимодействия.

Для каждой из сторон с состоянием чтения/записи связаны следующие параметры:

- номер получаемой/пересылаемой записи seqnum (число от 0 до SNMAX-1 включительно, где параметр SNMAX задается выбранным криптонабором, см. 10.1.3), который увеличивается на единицу после каждой полученной/отправленной записи;

- ключевой материал трафика: [sender]_write_key, [sender]_write_iv (см. 8.4).

В каждый момент времени все записи обрабатываются в соответствии с текущим состоянием соединения. При инициализации соединения номеру записи присваивается нулевое значение, ключевой материал не определен (записи передаются в открытом виде). Смена состояния чтения/записи происходит при каждом изменении ключевого материала трафика, при этом соответствующий данному состоянию номер пересылаемой/получаемой записи обнуляется.

В рамках настоящих рекомендаций выделяется три этапа состояний соединения:

- этап ключевого обмена: сообщения ClientHello, HelloRetryRequest, ServerHello протокола Handshake (см. 5.5), всегда пересылаемые сторонами в открытом виде;

- этап выработки параметров соединения и аутентификации: все сообщения протокола Handshake, начиная с сообщения EncryptedExtensions и заканчивая сообщением Finished со стороны клиента, всегда передаются в защищенном виде с помощью ключей, выработанных на основе секретного значения [sender]_handshake_traffic_secret (см. 8.2);

- этап пересылки прикладных данных (см. раздел 9) и post-handshake сообщений (см. 5.9): все данные, посылаемые в рамках этого этапа, передаются в защищенном виде. Для их защиты используются ключи, выработанные на основе секретного значения [sender]_application_traffic_secret_N (см. 8.2).

Примечания

1 Прикладные данные, пересылаемые в защищенном на ключах [sender]_application_traffic_secret_N виде, могут быть посланы сервером до получения сообщения Finished со стороны клиента в случае односторонней аутентификации (см. подробнее раздел 9).

2 В рамках этапа пересылки прикладных данных может проходить смена состояния соединения путем смены ключевого материала трафика с помощью механизма сообщений KeyUpdate (см. 5.9.3).

Протокол Handshake используется для согласования параметров безопасности соединения, выработки общего ключевого материала и аутентификации сторон. Сообщения протокола Handshake передаются протоколу Record для последующей инкапсуляции в одну или несколько TLSPlaintext или TLSCiphertext структур (см. раздел 6), которые обрабатываются и передаются в канале связи в соответствии с текущим состоянием соединения (см. 4.2).

Каждое сообщение протокола Handshake содержит специальный заголовок, состоящий из четырех байтов. Первый байт содержит код типа сообщения (поле msg_type), три следующих байта - длину данных сообщения (поле length). После заголовка следуют пересылаемые в данном сообщении данные.

enum { client_hello(0x01), server_hello(0x02), new_session_ticket(0x04), end_of_early_data(0x05), encrypted_extensions(0x08), certificate(0x0B), certificate_request(0x0D), certificate_verify(0x0F), finished(0x14), key_update(0x18), message_hash(0xFE), (0xFF) } HandshakeType; struct { HandshakeType msg_type; /* handshake type */ uint24 length; /* remaining bytes in message */ select (Handshake.msg_type) { | |

case client_hello: | ClientHello; |

case server_hello: | ServerHello; |

case end_of_early_data: | EndOfEarlyData; |

case encrypted_extensions: | EncryptedExtensions; |

case certificate_request: | CertificateRequest; |

case certificate: | Certificate; |

case certificate_verify: | CertificateVerify; |

case finished: | Finished; |

case new_session_ticket: | NewSessionTicket; |

case key_update: | KeyUpdate; |

}; } Handshake; | |

Далее по тексту установлено, что под терминами "сообщение ClientHello", "сообщение ServerHello", ..., "сообщение KeyUpdate" подразумевается набор данных, соответствующих структуре Handshake (в частности, имеющий поля Handshake.msg_type и Handshake.length), описанной выше, для которых поле Handshake.msg_type содержит значения client_hello(0x01), server_hello(0x02), ..., key_update(0x18) соответственно.

Далее по тексту установлено, что строки ClientHello, ServerHello, ..., KeyUpdate являются байтовыми представлениями сообщений ClientHello, ..., KeyUpdate соответственно (см. 3.2).

Далее по тексту установлено, что под термином "первое сообщение Finished со стороны клиента" подразумевается сообщение Finished, посылаемое впервые в рамках текущего соединения.

Далее по тексту установлено, что под термином "main-handshake сообщения" подразумеваются сообщения, посылаемые сторонами взаимодействия в рамках работы протокола Handshake, начиная с исходного сообщения ClientHello и заканчивая первым сообщением Finished со стороны клиента, при этом сообщения NewSessionTicket и KeyUpdate, которые могут быть посланы сервером до получения первого сообщения Finished со стороны клиента в случае односторонней аутентификации (см. подробнее 5.9.1 и 5.9.3), не включаются в множество main-handshake сообщений.

Далее по тексту установлено, что под термином "post-handshake сообщения" подразумеваются все сообщения, посылаемые сторонами взаимодействия в рамках работы протокола Handshake, которые не являются main-handshake сообщениями.

Сообщения протокола Handshake должны пересылаться в строгом фиксированном порядке, который определяется следующим образом: ClientHello/(ClientHello1, HelloRetryRequest, ClientHello2), ServerHello, EncryptedExtensions, CertificateRequest, Certificate со стороны сервера, CertificateVerify со стороны сервера, Finished со стороны сервера, Certificate со стороны клиента, CertificateVerify со стороны клиента, Finished со стороны клиента, post-handshake сообщения (см. 5.9). При этом опциональные сообщения из данного списка могут опускаться. Сторона взаимодействия, получившая сообщение протокола Handshake, которое не соответствует данному порядку, должна прервать работу протокола с оповещением об ошибке unexpected_message (см. 7.2).

Примечание - В настоящих рекомендациях не описывается сообщение EndOfEarlyData, указанное в [1], так как в версии протокола TLS 1.3, соответствующей настоящим рекомендациям, пересылка 0-RTT данных запрещена.

В рамках протокола TLS 1.3 существует два типа энтропийных данных, которые могут быть использованы для выработки общих секретных значений в соответствии с иерархией ключей (см. 8.2):

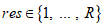

а) общее секретное значение ECDHE, вырабатываемое при использовании протокола Диффи-Хеллмана на основе эллиптических кривых <1> в соответствии с 8.5. Для выработки данного значения стороны взаимодействия обмениваются открытыми эфемерными ключами в рамках сообщений ключевого обмена;

--------------------------------

<1> В соответствии с [1] протокол TLS 1.3 допускает возможность работы протокола Handshake на основе использования протокола Диффи-Хеллмана в мультипликативной группе конечного поля, однако этот способ в настоящих рекомендациях не поддерживается.

б) предварительно распределенный секрет, известный обеим сторонам до начала работы текущего соединения и выработанный в соответствии с одним из следующих способов (см. подробнее 8.6):

1) выработан в рамках работы протокола Handshake - внутренний предварительно распределенный секрет iPSK;

2) распределен между сторонами вне протокола TLS 1.3 - внешний предварительно распределенный секрет ePSK. Настоящие рекомендации не фиксируют механизм формирования и распределения значения ePSR. При необходимости использования данного типа предварительно распределенного секрета описание данного механизма, исследование предоставляемого посредством использования данного значения ePSK функционала, а также анализ стойкости протокола должны проводиться отдельно.

В рамках протокола TLS 1.3 существует два способа аутентификации сторон:

а) аутентификация за счет использования сертификатов и подписи. При этом аутентификация сервера является обязательной и происходит только в рамках пересылки соответствующих main-handshake сообщений, а аутентификация клиента является опциональной, выполняется по запросу от сервера и проходит в рамках пересылки как main-handshake, так и post-handshake сообщений (см. 5.9.2);

б) аутентификация за счет подтверждения (неявного) факта обладания предварительно распределенным секретом. При этом тип аутентификации (двусторонняя или односторонняя) либо определяется типом аутентификации сторон в соединении на момент пересылки сообщения NewSessionTicket, ассоциированного с используемым внутренним предварительно распределенным секретом iPSK, либо всегда является двусторонней <2> в случае использования внешнего предварительно распределенного секрета ePSK.

--------------------------------

<2> Данное требование отсутствует в [1] и является дополнительным условием, накладываемым на внешний предварительно распределенный секрет в рамках настоящих рекомендаций.

Примечания

1 Далее по тексту под "сертификатом сервера, ассоциированным со значением iPSK", подразумевается сертификат, который был использован сервером для успешной аутентификации при установлении первоначального соединения из цепочки соединений, в рамках которой было выработано данное значение iPSK. Под "сертификатом клиента, ассоциированным со значением iPSK", подразумевается сертификат, который был использован клиентом для успешной аутентификации при установлении некоторого соединения из цепочки соединений, в рамках которой было выработано данное значение iPSK, и который определяет состояние аутентификации клиента в соединении на момент пересылки сообщения NewSessionTicket, ассоциированного с данным значением iPSK.

2 Далее по тексту установлено, что под термином "значение ePSK, ассоциированное со значением iPSK", подразумевается значение ePSK, согласованное в рамках первоначального соединения из цепочки соединений, в результате которой было выработано данное значение iPSK.

В настоящих рекомендациях описываются три схемы аутентифицированной выработки общего ключевого материала, используемые в режимах работы протокола TLS 1.3:

а) ecdhe_ke (см. подробнее 5.3.1). В качестве энтропийных данных для выработки общего ключевого материала соединения используется общее секретное значение ECDHE, вырабатываемое сторонами на этапе пересылки сообщений ключевого обмена (см. 8.5). Аутентификация сторон осуществляется за счет использования сертификатов и подписи;

б) psk_ke (см. подробнее 5.3.2.1). В качестве энтропийных данных для выработки общего ключевого материала соединения используется общее секретное PSK-значение, вырабатываемое в соответствии с 8.6 (в рамках настоящих рекомендаций допускается использование только внутреннего предварительно распределенного секрета iPSK). Аутентификация сторон осуществляется за счет подтверждения (неявного) факта обладания PSK-значением;

в) psk_ecdhe_ke (см. подробнее 5.3.2.2): на основе использования двух подходов, перечисленных выше. В качестве энтропийных данных для выработки общего ключевого материала соединения используется предварительно распределенный секрет PSK, вырабатываемый в соответствии с 8.6, который может быть как внутренним (iPSK), так и внешним (ePSK), и общее секретное значение ECDHE, вырабатываемое сторонами на этапе пересылки сообщений ключевого обмена (см. 8.5). Аутентификация сторон осуществляется за счет подтверждения (неявного) факта обладания значением PSK.

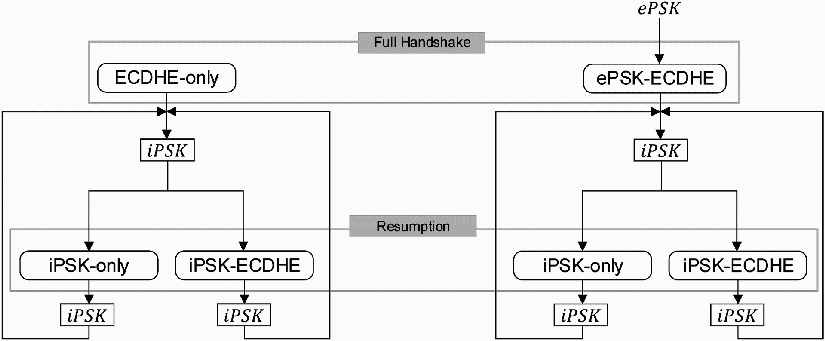

Режимы работы протокола Handshake подразделяются на два следующих типа:

а) полная схема обмена сообщениями (Full Handshake): к данному типу относятся ECDHE-only и ePSK-ECDHE режимы;

б) возобновление соединения (Resumption): к данному типу относятся iPSK-only и iPSK-ECDHE режимы. Данные режимы работы являются аналогами механизма возобновления соединения за счет использования идентификаторов сессии, применяемого в более ранних версиях протокола TLS (см. Р 1323565.1.020), и используются для быстрого восстановления параметров с помощью внутреннего предварительно распределенного секрета iPSK.

В таблице 1 приводится информация о соответствии режимов работы протокола Handshake схемам аутентифицированной выработки общего ключевого материала и типам используемых энтропийных данных.

Таблица 1

аутентифицированной выработки общего ключевого материала

Режим работы протокола Handshake | Схема аутентифицированной выработки общего ключевого материала | Используемые энтропийные данные |

ECDHE-only | ecdhe_ke | ECDHE |

ePSK-ECDHE | psk_ecdhe_ke | ePSK и ECDHE |

iPSK-only | psk_ke | iPSK |

iPSK-ECDHE | psk_ecdhe_ke | iPSK и ECDHE |

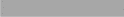

Соотношение режимов работы протокола Handshake приведено на рисунке 2. Основной принцип заключается в следующем: внешне распределенный секрет ePSK может быть использован только в рамках ePSK-ECDHE режима.

Примечание - В соответствии с [1] протокол TLS 1.3 допускает использование 0-RTT данных, однако при работе протокола в соответствии с настоящими рекомендациями, данный функционал запрещен.

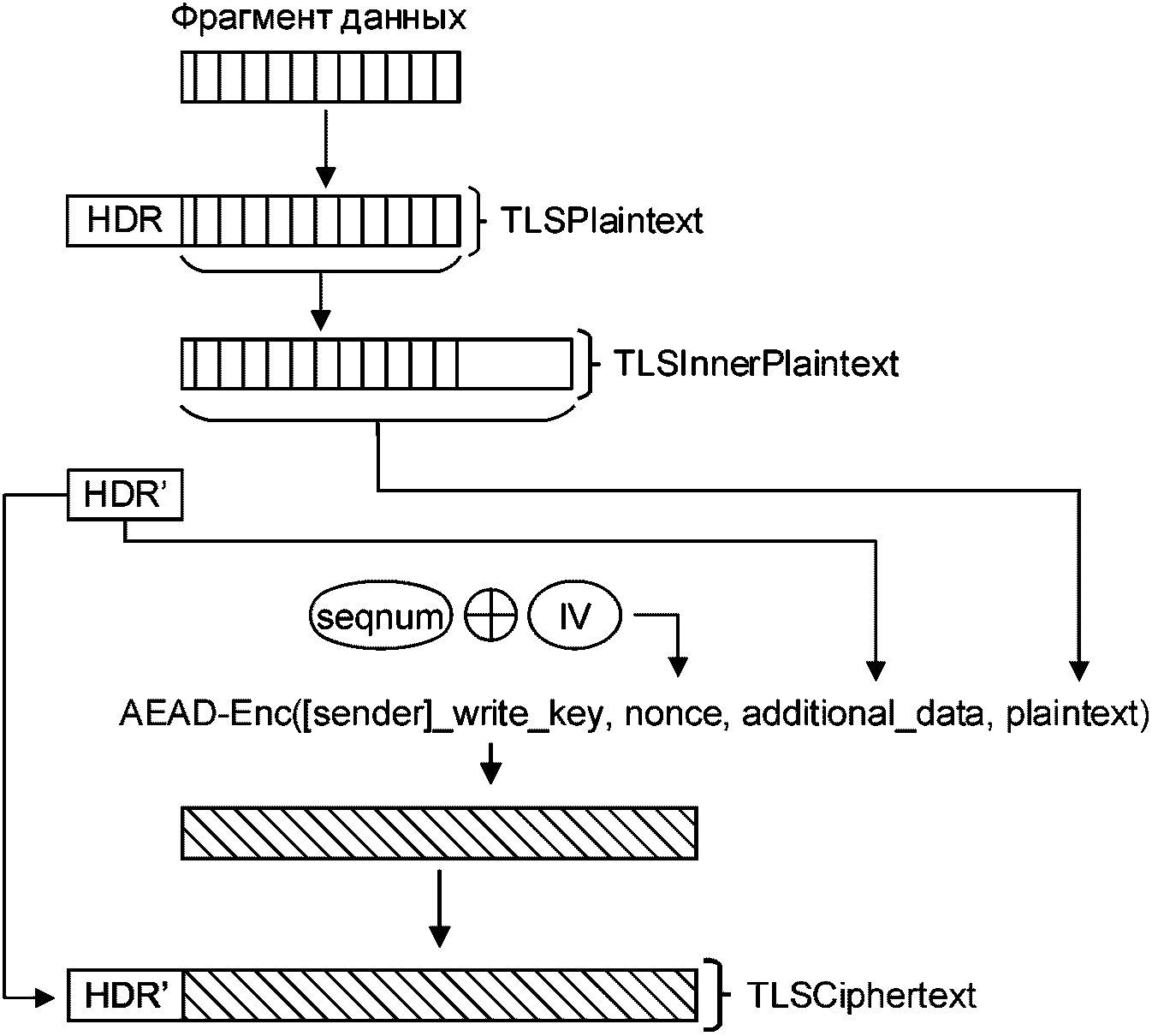

В настоящем разделе описываются три схемы аутентифицированной выработки общего ключевого материала ecdhe_ke, psk_ecdhe_ke, psk_ke, для каждой из которых приводится схема режимов работы протокола Handshake (см. рисунки 3 - 5), содержащая список всех сообщений протокола Handshake, которые могут быть посланы в рамках данного режима [кроме сообщения HelloRetryRequest, которое может посылаться в рамках ecdhe_ke и psk_ecdhe_ke режимов (см. подробнее 5.4 и 5.5.3)], а также базовый набор расширений, непосредственно используемых для аутентифицированной выработки общего ключевого материала в каждом конкретном режиме.

Полный список всех расширений приведен в таблице 2. Подробное описание каждого из сообщений приводится в 5.5 - 5.9.

Схема аутентифицированной выработки общего ключа ecdhe_ke основывается на использовании протокола Диффи-Хеллмана на основе эллиптических кривых. В качестве энтропийных данных для выработки общего ключевого материала соединения используется общее секретное значение ECDHE, вырабатываемое сторонами на этапе пересылки сообщений ключевого обмена (см. 8.5). Аутентификация сторон происходит за счет использования сертификатов и подписи, пересылаемых в рамках сообщений Certificate и Certificate Verify (см. подробнее 5.8.1 и 5.8.2).

Схема ecdhe_ke используется в рамках ECDHE-only режима работы протокола Handshake.

Схема обмена сообщениями в ECDHE-only режиме работы протокола Handshake приведена на рисунке 3.

Используемая система обозначений:

- расширения, посылаемые в рамках сообщения, под которым они указаны; | |

* | - опциональные данные; |

| - сообщения, защищенные на ключах, выработанных из секретного значения [sender]_handshake_traffic_secret (см. подробнее 8.4); |

| - сообщения, защищенные на ключах, выработанных из секретного значения [sender]_application_traffic_secret_N (см. подробнее 8.4). |

работы протокола Handshake

Примечания

1 На рисунке 3 прикладные данные Application Data не относятся к сообщениям протокола Handshake.

2 Прикладные данные (Application Data), пересылаемые сервером до получения первого сообщения Finished со стороны клиента, могут быть посланы только в случае односторонней аутентификации (см. подробнее раздел 9).

3 Сообщения NewSessionTicket и KeyUpdate, пересылаемые сервером до получения первого сообщения Finished со стороны клиента, могут быть посланы только в случае односторонней аутентификации (см. подробнее 5.9.1, 5.9.3).

Для установления соединения в рамках ecdhe_ke схемы в сообщении ClientHello необходимо указать следующий минимальный набор расширений:

а) обязательное расширение supported_versions, используемое для согласования версии протокола TLS (см. 5.6.1);

б) обязательное расширение signature_algorithms, содержащее информацию об алгоритмах подписи, поддерживаемых клиентом, и отвечающее за возможность аутентификации сторон с помощью сертификатов (см. 5.6.2);

в) обязательные расширения supported_groups (см. 5.6.3) и key_share (см. 5.6.4), отвечающие за выработку общего секретного значения ECDHE, где:

1) расширение supported_groups содержит информацию об эллиптических кривых, поддерживаемых клиентом и указываемых в порядке убывания предпочтения;

2) расширение key_share содержит информацию об открытых эфемерных ключах Q1c, Q2c, ... , предлагаемых клиентом и указываемых в порядке убывания предпочтения.

Для установления соединения в рамках ecdhe_ke схемы в сообщении ServerHello необходимо указать следующий минимальный набор расширений:

а) обязательное расширение supported_versions, используемое для согласования версии протокола TLS (см. 5.6.1);

б) обязательное расширение key_share, содержащее информацию об открытом эфемерном ключе сервера Qs, принадлежащему той же кривой, что и некоторый открытый эфемерный ключ клиента Qic, выбранный сервером из списка, указанного в расширении key_share со стороны клиента. При этом данное расширение посылается, в случае если сервер готов работать с данными, переданными в расширениях supported_groups и key_share со стороны клиента.

Примечания

1 Расширение supported_groups является опциональным для сервера и содержит информацию об эллиптических кривых, поддерживаемых сервером.

2 Расширение signature_algorithms является обязательным для сервера в случае двусторонней аутентификации и должно пересылаться в сообщении CertificateRequest.

3 Расширение signature_algorithms_cert является опциональным для клиента и сервера (см. подробнее 5.6.2).

После обмена сообщениями ключевого обмена стороны вырабатывают общее секретное значение ECDHE в соответствии с 8.5. Данное значение используется в качестве энтропийных данных для формирования иерархии ключей (см. 8.2).

Сервер может воспользоваться процедурой пересогласования открытых эфемерных ключей клиента (см. 5.4). Если какая-либо из сторон не может использовать параметры, предложенные второй стороной, то она должна завершить соединение либо с оповещением handshake_failure, либо с оповещением insufficient_security (см. 7.2).

В случае необходимости смены ключевого материала трафика любая из сторон может послать сообщение KeyUpdate (см. 5.9.3).

Для установления защищенного соединения между клиентом и сервером может быть использовано PSK-значение, известное обеим сторонам до начала работы текущего соединения и выработанное в соответствии с одним из следующих способов:

а) выработано в рамках работы протокола Handshake в соединении, предшествующем текущему (инициализирующем соединении), в соответствии с 8.6: внутренний предварительно распределенный секрет iPSK. При этом значение iPSK может быть использовано в рамках работы iPSK-only и iPSK-ECDHE режимов;

б) распределено между сторонами вне протокола TLS 1.3: внешний предварительно распределенный секрет ePSK. При этом значение ePSK должно обеспечивать двустороннюю аутентификацию сторон и может быть использовано только в рамках работы ePSK-ECDHE режима.

Двусторонняя аутентификация с помощью использования внешнего предварительно распределенного секрета ePSK обеспечивается с помощью механизма внешнего распределения секрета между двумя сторонами, гарантирующего, что данный секрет неизвестен никому, кроме данных сторон. При этом в рамках данного механизма должны быть однозначно зафиксированы роли сторон взаимодействия (клиент или сервер), причем каждой стороне может соответствовать только одна роль на протяжении всего срока жизни ePSK.

Примечания

1 Требование двусторонней аутентификации отсутствует в [1] и является дополнительным условием, накладываемым на внешний предварительно распределенный секрет ePSK в рамках настоящих рекомендаций.

2 Значение iPSK не рекомендуется использовать в качестве энтропийных данных для аутентифицированной выработки общего ключевого материала более чем для одного соединения.

Для выработки значения iPSK в рамках работы инициализирующего соединения сервер может послать сообщение NewSessionTicket (см. подробнее 5.9.1), содержащее данные, однозначно ассоциированные с секретным значением iPSK (см. подробнее 8.6).

Аутентификация сторон в рамках psk_ke и psk_ecdhe_ke схем аутентифицированной выработки общего ключевого материала всегда происходит за счет подтверждения (неявного) факта обладания PSK-значением, при этом сообщения CertificateRequest, Certificate и CertificateVerify посылаться не должны.

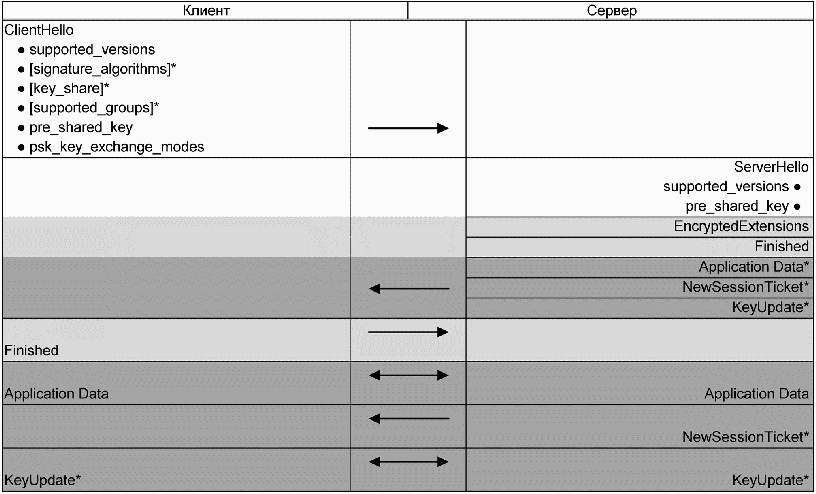

Для установления соединения в рамках psk_ke или psk_ecdhe_ke схем в сообщении ClientHello необходимо указать следующий минимальный набор расширений:

а) обязательное расширение supported_versions, используемое для согласования версии протокола TLS (см. 5.6.1);

б) обязательные для каждой из двух схем (psk_ke или psk_ecdhe_ke) расширения pre_shared_key (см. 5.6.5) и psk_key_exchange_modes (см. 5.6.6), отвечающие за согласование PSK-значения и режима его использования:

1) расширение pre_shared_key содержит список данных, связанных со значениями предварительно распределенных секретов, которые клиент готов использовать в качестве энтропийных данных;

2) расширение psk_key_exchange_modes, содержащее информацию о схемах аутентифицированной выработки общего ключевого материала, поддерживаемых клиентом;

в) обязательные для psk_ecdhe_ke схемы расширения key_share и supported_groups, отвечающие за выработку общего секретного значения ECDHE и посылаемые клиентом в случае, если он готов поддерживать данный функционал.

Примечание - Чтобы предоставить серверу возможность при необходимости отклонить процедуру возобновления соединения, клиенту рекомендуется всегда посылать расширения, обязательные для установления соединений в соответствии с полной схемой обмена сообщениями.

Для установления соединения в рамках psk_ke или psk_ecdhe_ke схем в сообщении ServerHello необходимо указать следующий минимальный набор расширений:

а) обязательное расширение supported_versions, используемое для согласования версии протокола TLS (см. 5.6.1);

б) обязательное для каждой из двух схем (psk_ke или psk_ecdhe_ke) расширение pre_shared_key, содержащее информацию о выбранном сервером значении PSK и посылаемое в случае, если сервер готов работать с данными, переданными в расширениях pre_shared_key и psk_key_exchange_modes со стороны клиента;

в) обязательное для psk_ecdhe_ke схемы расширение key_share, отвечающее за выработку общего секретного значения ECDHE. В случае psk_ke схемы данное расширение посылаться не должно.

Примечание - Расширение supported_groups является опциональным для сервера и содержит информацию об эллиптических кривых, поддерживаемых сервером.

После обмена сообщениями ключевого обмена стороны взаимодействия согласовывают общее значение PSK и, опционально, вырабатывают общее секретное значение ECDHE (см. подробнее 8.5), используемые в качестве энтропийных данных для формирования иерархии ключей (см. 8.2).

Если какая-либо из сторон не может работать на параметрах, предложенных второй стороной, то она должна завершить соединение либо с оповещением handshake_failure, либо с оповещением insufficient_security (см. 7.2).

Примечание - Если при возобновлении соединения сервер не может согласовать параметры, пересылаемые в расширениях pre_shared_key и psk_key_exchange_modes со стороны клиента, но при этом клиент предоставил набор расширений, необходимый для перехода на полную схему обмена сообщениями, сервер может не разрывать соединение и перейти на полную схему обмена сообщениями, указав соответствующий ответный набор расширений.

В случае необходимости смены ключевого материала трафика любая из сторон может послать сообщение KeyUpdate (см. 5.9.3).

Подробная схема режимов работы протокола Handshake в рамках psk_ke и psk_ecdhe_ke схем аутентифицированной выработки общего ключевого материала приводится в 5.3.2.1 и 5.3.2.2 соответственно.

Примечание - В соответствии с [1] протокол TLS 1.3 допускает использование 0-RTT данных, однако при работе протокола в соответствии с настоящими рекомендациями данный функционал запрещен.

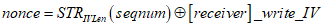

Схема psk_ke используется в рамках iPSK-only режима работы протокола Handshake, схема работы которого приведена на рисунке 4.

Используемая система обозначений:

- расширения, посылаемые в рамках сообщения, под которым они указаны; | |

* | - опциональные данные; |

[] | - расширение, посылаемое клиентом в режиме возобновления соединения для обеспечения возможности перехода к полной схеме обмена сообщениями; |

| - сообщения, защищенные на ключах, выработанных из секретного значения [sender]_handshake_traffic_secret (см. подробнее 8.4); |

| - сообщения, защищенные на ключах, выработанных из секретного значения [sender]_application_traffic_secret_N (см. подробнее 8.4). |

работы протокола Handshake

Примечания

1 Прикладные данные Application Data не относятся к сообщениям протокола Handshake.

2 На рисунке 4 прикладные данные Application Data, пересылаемые сервером до получения первого сообщения Finished со стороны клиента, могут быть посланы только в случае односторонней аутентификации (подробнее раздел 9).

3 Сообщения NewSessionTicket и KeyUpdate, пересылаемые сервером до получения первого сообщения Finished со стороны клиента, могут быть посланы только в случае односторонней аутентификации (см. подробнее 5.9.1, 5.9.3).

Схема psk_ecdhe_ke используется в рамках ePSK-ECDHE или iPSK-ECDHE режимов работы протокола Handshake, схема работы которых приведена на рисунке 5.

Используемая система обозначений:

- расширения, посылаемые в рамках сообщения, под которым они указаны; | |

* | - опциональные данные; |

[] | - расширение, посылаемое клиентом в режиме возобновления соединения для обеспечения возможности перехода к полной схеме обмена сообщениями; |

| - сообщения, защищенные на ключах, выработанных из секретного значения [sender]_handshake_traffic_secret (см. подробнее 8.4); |

| - сообщения, защищенные на ключах, выработанных из секретного значения [sender]_application_traffic_secret_N (см. подробнее 8.4). |

и iPSK-ECDHE режимах работы протокола Handshake

Примечания

1 Прикладные данные Application Data не относятся к сообщениям протокола Handshake.

2 На рисунке 5 прикладные данные Application Data, пересылаемые сервером до получения первого сообщения Finished со стороны клиента, могут быть посланы только в случае односторонней аутентификации (подробнее раздел 9).

3 Сообщения NewSessionTicket и KeyUpdate, пересылаемые сервером до получения первого сообщения Finished со стороны клиента, могут быть посланы только в случае односторонней аутентификации (см. подробнее 5.9.1, 5.9.3).

В случае если сервер не поддерживает параметры, указанные в расширении key_share, он может воспользоваться процедурой пересогласования открытых эфемерных ключей клиента (см. 5.4).

Если в рамках режимов на основе ecdhe_ke и psk_ecdhe_ke схем аутентифицированной выработки общего ключевого материала данные, переданные клиентом в расширении key_share сообщения ClientHello1, не могут быть согласованы сервером (например, соответствуют параметрам эллиптических кривых, не поддерживаемых сервером), но в расширении supported_groups указаны параметры, поддерживаемые сервером, сервер может инициировать процедуру пересогласования открытых эфемерных ключей клиента. Для этого он должен послать клиенту сообщение HelloRetryRequest (см. 5.5.3).

При получении сообщения HelloRetryRequest клиенту необходимо послать модифицированное сообщение ClientHello2, содержащее расширение key_share с параметрами, скорректированными в соответствии с полученным ранее сообщением HelloRetryRequest.

Примечание - Обозначения "ClientHello1", "ClientHello2", используемые в настоящем разделе, подробно объясняются в 5.5.1.

Сообщение приветствия ClientHello посылается клиентом в одном из следующих случаев:

- клиент впервые подключается к серверу (исходное сообщение ClientHello);

- в ответ на сообщение HelloRetryRequest, посланное сервером (повторное сообщение ClientHello).

Примечание - Далее по тексту установлено, что под терминами "сообщение ClientHello1", "сообщение ClientHello2" подразумеваются исходное и повторное сообщение соответственно, а строки ClientHello1, ClientHello2 являются байтовыми представлениями сообщений ClientHello1, ClientHello2 соответственно.

При получении сообщения ClientHello в любом другом случае, не перечисленном выше, сервер должен завершить соединение оповещением unexpected_message (см. 7.2), поскольку версия протокола, описанная в настоящих рекомендациях, не поддерживает процедуру пересогласования соединения (renegotiation), определенную в Р 1323565.1.020.

В случае если сервер устанавливает соединение в рамках протокола TLS версии ниже 1.3 и получает в рамках процедуры пересогласования соединения (renegotiation) сообщение ClientHello, сформированное в соответствии с протоколом TLS 1.3, он должен сохранить предыдущую версию протокола TLS. В частности, сервер не должен согласовывать протокол TLS версии 1.3 в указанном случае.

В случае получения сообщения HelloRetryRequest клиент должен отправить сообщение ClientHello2, содержащее следующие изменения по сравнению с сообщением ClientHello1:

- если расширение key_share было указано в сообщении HelloRetryRequest, список эфемерных ключей KeyShareClientHello должен содержать один элемент KeyShareEntry, соответствующий группе эллиптической кривой, указанной в расширении key_share сообщения HelloRetryRequest (см. 5.6.4.2);

- если расширение cookie (см. 5.6.8) было указано в сообщении HelloRetryRequest, оно должно присутствовать в сообщении ClientHello2;

- расширение pre_shared_key, если оно присутствовало в сообщении ClientHello1, должно быть обновлено в сообщении ClientHello2 путем перевычисления поля obfuscated_ticket_age структуры PskIdentity в структуре PreSharedKeyExtension, описанной в 5.6.5, и binder-значений, описанных в 5.6.5.3; а также путем (опционального) удаления тикетов (и всей связанной с данными тикетами информации), несовместимых с криптонабором, указанным сервером;

- могут быть проведены модификации других опциональных расширений, определенных вне данных рекомендаций и присутствующих в сообщении HelloRetryRequest, однако возможность таких модификаций должна оговариваться отдельно и не рассматривается в рамках текущего документа.

Структура ClientHello сообщения ClientHello задается следующим образом:

uint16 ProtocolVersion; opaque Random[32]; | ||

uint8 CipherSuite[2]; | /* Cryptographic suite selector */ | |

struct { | ||

ProtocolVersion legacy_version = 0x0303; | /* TLS v1.2 */ | |

Random random; opaque legacy_session_id<0..32>; CipherSuite cipher_suites<2..2^16-2>; opaque legacy_compression_methods<1..2^8-1>; Extension extensions<8..2^16-1>; } ClientHello; | ||

где legacy_version | - поле длиной в 2 байта, отвечающее в более ранних версиях протокола TLS за индикацию максимальной версии протокола, поддерживаемой клиентом, и сохраненное в текущей версии протокола в целях поддержки совместимости форматов сообщений. В протоколе TLS 1.3 информация о поддерживаемых клиентом версиях указывается в расширении supported_versions, описанном в 5.6.1. В рамках протокола TLS 1.3 данное поле должно принимать значение 0x0303 (соответствующее значению поля client_version сообщения ClientHello для протокола TLS 1.2); |

random | - строка данных длиной в 32 байта, выработанная клиентом случайным образом; |

legacy_session_id | - поле, отвечающее в более ранних версиях протокола TLS за механизм возобновления соединения, определенный в Р 1323565.1.020, замененный в настоящих рекомендациях механизмом использования значений iPSK, и сохраненное в текущей версии протокола в целях поддержки совместимости форматов сообщений. В рамках работы протокола TLS 1.3 не в режиме совместимости данное поле должно содержать вектор нулевой длины. В рамках работы протокола TLS 1.3 в режиме совместимости данное поле должно содержать строку данных длиной в 32 байта, сгенерированную клиентом. При этом данное значение не обязательно должно быть случайным, но должно быть непредсказуемым (таким, что его нельзя заранее определить с достаточно большой вероятностью); |

cipher_suites | - список криптонаборов, которые поддерживает клиент. Порядок криптонаборов в списке отражает их степень предпочтения (предпочтительные идут первыми). Если список содержит криптонаборы, которые сервер не распознает, не поддерживает или не желает использовать, сервер должен их проигнорировать. Если клиент пытается установить соединение в рамках psk_ecdhe_ke или psk_ke схемы аутентифицированной выработки общего ключевого материала, ему следует предъявить по меньшей мере один криптонабор, поддерживающий алгоритм хэширования, ассоциированный с предложенными тикетами (см. 5.6.5.2). Значения криптонаборов, допустимых к использованию в рамках данного документа, задаются в 10.1; |

legacy_compression_methods | - поле, содержащее вектор длиной 1 со значением, равным 0 (соответствующее методу null), отвечавшее в более ранних версиях протокола TLS за выбор метода сжатия, использование которого запрещено в рамках текущей версии протокола. Если в полученном сообщении ClientHello значение этого поля отлично от нуля, сервер должен прекратить работу протокола Handshake с оповещением illegal_parameter (см. 7.2). В режиме совместимости сервер может получать сообщения ClientHello протокола TLS версии 1.2 и ниже, содержащие методы сжатия. В этом случае сервер должен следовать процедурам, соответствующим указанной версии TLS; |

extensions | - расширения, посылаемые со стороны клиента. Расширения выбираются из списка, приведенного в таблице 2. Серверы должны игнорировать нераспознанные расширения. Можно выделить три типа расширений: расширение supported_versions, необходимое для согласования версии протокола (см. 5.6.1); расширения, необходимые для обеспечения корректной работы протокола Handshake, использующего одну из трех схем аутентифицированной выработки общего ключевого материала: psk_ke, psk_ecdhe_ke или ecdhe_ke, описанную в 5.3.2 и 5.3.1 соответственно; а также опциональные расширения, отвечающие за использование дополнительного функционала протокола. В случае если сервер отказался поддерживать какое-либо из расширений, предложенных клиентом, клиент может прекратить работу протокола Handshake, послав соответствующее оповещение (например, missing_extension, см. подробнее 7.2). |

В случае если клиент указывает значение 0x0304 в расширении supported_versions (см. 5.6.1), сообщение ClientHello должно удовлетворять следующим условиям:

- если указано расширение pre_shared_key, данное сообщение должно содержать расширение psk_key_exchange_modes (см. 5.6.6);

- если не указано расширение pre_shared_key, данное сообщение должно содержать расширения signature_algorithms и supported_groups;

- если указано расширение supported_groups, данное сообщение должно содержать расширение key_share, и наоборот. При этом список client_shares, указываемый клиентом в расширении key_share, может быть пустым (см. 5.6.4.1).

Сервер, получивший сообщение ClientHello, которое не удовлетворяет указанным условиям, должен завершить работу протокола Handshake с оповещением missing_extension (см. 7.2).

После отправки сообщения ClientHello клиент ожидает от сервера сообщения ServerHello или HelloRetryRequest.

Данное сообщение отправляется сервером после получения им сообщения ClientHello при условии, что среди параметров, переданных клиентом в сообщении приветствия, присутствует поддерживаемый сервером набор параметров, необходимый для продолжения установления соединения.

Структура ServerHello сообщения ServerHello задается следующим образом:

struct { | |

ProtocolVersion legacy_version = 0x0303; | /* TLS v1.2 */ |

Random random; opaque legacy_session_id_echo<0..32>; CipherSuite cipher_suite; uint8 legacy_compression_method = 0; Extension extensions<6..2^16-1>; } ServerHello; | |

где legacy_version | - поле длиной в 2 байта, отвечающее в более ранних версиях протокола TLS за индикацию версии протокола, поддерживаемой сервером, и сохраненное в текущей версии протокола в целях поддержки совместимости форматов сообщений. В протоколе TLS 1.3 информация о выбранной сервером версии указывается в расширении supported_versions, описанном в 5.6.1. В рамках протокола TLS 1.3 данное поле должно принимать значение 0x0303 (соответствующее значению поля server_version сообщения ServerHello для протокола TLS 1.2); |

random | - строка данных длиной в 32 байта, выработанная сервером случайным образом и не зависящая от значения, переданного клиентом в поле ClientHello.random. В случае если TLS 1.3 сервер согласовывает параметры соединения в рамках режима совместимости и максимально поддерживаемая версия протокола TLS, указанная клиентом в сообщении ClientHello, соответствует версии, предшествующей версии 1.3, в целях защиты от downgrade атак сервер использует механизм формирования значения поля random в соответствии с 11.2.1; |

legacy_session_id_echo | - поле, содержащее данные, указанные клиентом в поле legacy_session_id сообщения ClientHello, и заполняемое таким образом даже в случае, если значение, указанное клиентом в поле legacy_session_id сообщения ClientHello, соответствует кэшированному значению сессии, соответствующей версии протокола TLS 1.2 и ниже. Клиент, получивший сообщение ServerHello или HelloRetryRequest со значением поля legacy_session_id_echo, не соответствующим значению, посланному в сообщении ClientHello, должен прекратить работу протокола Handshake с оповещением illegal_parameter (см. 7.2); |

cipher_suite | - криптонабор, выбранный сервером из списка ClientHello.cipher_suites, предложенного клиентом. Клиент, получивший криптонабор, который не был предложен им в списке ClientHello.cipher_suites, должен прекратить работу протокола Handshake с оповещением illegal_parameter (см. 7.2); |

legacy_compression_method | - поле длиной в 1 байт, которое должно принимать значение 0 (соответствующее методу null); |

extensions | - список расширений. Сообщение ServerHello может содержать только те расширения, которые были перечислены в поле extensions сообщения ClientHello. Сообщение ServerHello должно всегда содержать расширение supported_versions, необходимое для согласования версии протокола. Сообщение ServerHello должно содержать набор расширений, необходимых для формирования криптографического контекста, соответствующего одной из трех схем аутентифицированной выработки общего ключевого материала psk_ke, psk_ecdhe_ke или ecdhe_ke, описанных в 5.3.2 и 5.3.1 соответственно, в рамках которой сервер планирует дальнейшее взаимодействие с клиентом. Таким образом, данное поле должно содержать либо расширение pre_shared_key (в случае использования psk_ke схемы), либо расширение key_share (в случае использования ecdhe_ke схемы), либо оба указанных расширения (в случае использования psk_ecdhe_ke схемы). Все остальные расширения должны пересылаться в сообщении EncryptedExtensions. |

TLS 1.3 клиент, выполняющий процедуру пересогласования соединения в рамках протокола TLS версии 1.2 и ниже и получивший сообщение ServerHello, соответствующее протоколу TLS 1.3, в момент повторного согласования, должен прекратить работу протокола Handshake с оповещением protocol_version (см. 7.2).

Сервер может отправить сообщение HelloRetryRequest в ответ на сообщение ClientHello (далее - ClientHello1), в случае если сервер смог выбрать подходящие для работы параметры, но клиент не указал в сообщении ClientHello1 достаточного количества данных, необходимых для завершения этапа ключевого обмена. Например, клиент мог указать идентификатор поддерживаемой сервером эллиптической кривой в расширении supported_groups, но не указать соответствующий ей открытый эфемерный ключ в расширении key_share. Также сервер может отправить сообщение HelloRetryRequest для того, чтобы воспользоваться механизмом, предоставляемым расширением cookie (см. 5.6.8).

Сообщение HelloRetryRequest имеет точно такой же тип (server_hello, см. подробнее раздел 5) и структуру, что и сообщение ServerHello. При этом значения полей данного сообщения задаются в соответствии с теми же правилами, что и поля сообщения ServerHello, за исключением полей random и extensions:

а) поле random сообщения HelloRetryRequest должно задаваться строкой, содержащей значение хэш-функции SHA-256 от сообщения "HelloRetryRequest", равное

CF 21 AD 74 E5 9A 61 11 BE 1D 8C 02 1E 65 B8 91

C2 A2 11 16 7A BB 8C 5E 07 9E 09 E2 C8 A8 33 9C;

б) поле extensions сообщения HelloRetryRequest должно соответствовать следующим требованиям:

1) может содержать только те расширения, которые были перечислены в поле extensions сообщения ClientHello1, за исключением опционального расширения cookie (см. подробнее 5.6.8);

2) должно содержать расширение supported_versions и минимальный набор расширений, необходимый для того, чтобы клиент сгенерировал корректные параметры для выполнения этапа ключевого обмена.

После получения сообщения с типом server_hello клиент должен проверить значение поля random и, если это значение окажется равным фиксированной строке, указанной выше, выполнять действия в соответствии со случаем получения сообщения HelloRetryRequest (см. 5.5.1).

Если сообщение HelloRetryRequest не привело ни к одному изменению в сообщении ClientHello, клиент должен завершить работу протокола Handshake с оповещением illegal_parameter (см. 7.2). В случае повторного получения сообщения HelloRetryRequest в рамках текущего соединения клиент должен завершить работу протокола Handshake с оповещением unexpected_message (см. 7.2).

Клиент, получивший криптонабор, который не содержится в предложенном им списке криптонаборов, должен завершить работу протокола Handshake с оповещением illegal_parameter (см. 7.2). При получении сообщения ClientHello2 сервер должен убедиться в том, что был выбран тот же криптонабор, который указывался сервером в сообщении HelloRetryRequest. После получения сообщения ServerHello клиент должен проверить, что криптонабор, указанный сервером в сообщении ServerHello, совпадает с криптонабором, указанным в сообщении HelloRetryRequest. В противном случае клиент должен завершить работу протокола Handshake с оповещением illegal_parameter (см. 7.2).

В сообщении ClientHello2 клиент не должен предлагать использовать тикеты, которые ассоциируются с хэш-функцией, отличной от хэш-функции, задающейся в рамках выбранного сервером криптонабора, указанного в сообщении HelloRetryRequest.

При получении сообщений ServerHello и HelloRetryRequest клиент должен проверить, что значение поля selected_version расширения supported_versions сообщения ServerHello совпадает с соответствующим значением, указанным в сообщении HelloRetryRequest. В противном случае клиент должен завершить работу протокола Handshake с оповещением illegal_parameter (см. 7.2).

Сообщения протокола TLS 1.3 могут содержать расширения, задающиеся структурой Extension, определяемой следующим образом:

struct { ExtensionType extension_type; opaque extension_data<0..2^16-1>; } Extension; |

где:

- поле extension_type содержит значение типа расширения, которое задается в соответствии с таблицей 2;

- поле extension_data содержит данные, характерные для конкретного расширения.

Настоящие рекомендации определяют набор расширений в соответствии с таблицей 2.

Таблица 2

Название расширения | Тип расширения | Сообщение, в котором оно может пересылаться |

server_name | 0x0000 | CH, EE |

supported_groups | 0x000A | CH, EE |

signature_algorithms | 0x000D | CH, CR |

pre_shared_key | 0x0029 | CH, SH |

supported_versions | 0x002B | CH, SH, HRR |

cookie | 0x002C | HRR, CH |

psk_key_exchange_modes | 0x002D | CH |

post_handshake_auth | 0x0031 | CH |

signature_algorithms_cert | 0x0032 | CH, CR |

key_share | 0x0033 | CH, SH, HRR |

Примечания

1 В таблице 2 используются следующие обозначения для типов сообщения: CH - ClientHello, SH - ServerHello, EE - EncryptedExtensions, CR - CertificateRequest, HRR - HelloRetryRequest.

2 В настоящих рекомендациях не рассматриваются следующие расширения, указанные в [1]: max_fragment_length(0x0001), status_request(0x0005), use_srtp(0x000E), heartbeat(0x000F), application_layer_protocol_negotiation(0x0010), signed_certificate_timestamp(0x0012), client_certificate_type(0x0013), server_certificate_type(0x0014), padding(0x0015), certificate_authorities(0x002F), oid_filters(0x0030). Настоящие рекомендации не запрещают использовать данные расширения, однако их описание, исследование функционала, предоставляемого данными расширениями, а также анализ стойкости протокола в случае использования данных расширений должны проводиться отдельно.

3 В настоящих рекомендациях расширение early_data, описанное в [1], запрещено к использованию, так как в версии протокола TLS 1.3, соответствующей настоящим рекомендациям, пересылка 0-RTT данных запрещена.

Все реализации должны поддерживать следующие расширения при предоставлении соответствующего функционала:

- расширение supported_versions при согласовании версии протокола TLS 1.3 (см. 5.6.1);

- расширение signature_algorithms при установлении соединения в рамках использования ecdhe_ke схемы аутентифицированной выработки общего ключевого материала для указания поддерживаемых алгоритмов формирования и проверки подписи (см. 5.6.2);

- расширение supported_groups при установлении соединения в рамках использования ecdhe_ke или psk_ecdhe_ke схемы аутентифицированной выработки общего ключевого материала для указания информации о поддерживаемых эллиптических кривых (см. 5.6.3);

- расширение key_share при установлении соединения в рамках использования ecdhe_ke или psk_ecdhe_ke схемы аутентифицированной выработки общего ключевого материала для указания данных, используемых при выработке общего секретного значения ECDHE (см. 5.6.4);

- расширения pre_shared_key и psk_key_exchange_modes при установлении соединения в рамках использования psk_ke или psk_ecdhe_ke схемы аутентифицированной выработки общего ключевого материала для указания данных, используемых при согласовании общего секретного значения PSK (см. 5.6.5 и 5.6.6);

- расширение post_handshake_auth для поддержки механизма post-handshake аутентификации (см. 5.6.7).

Клиенту рекомендуется поддерживать обработку расширения cookie (см. 5.6.8). Клиенту и серверу рекомендуется поддерживать расширения signature_algorithms_cert и server_name (см. 5.6.2 и 5.6.9).

В большинстве случаев расширения реализованы в формате запрос/ответ, однако в некоторых ситуациях они могут не предполагать ответного расширения. Клиент может послать расширения в качестве запроса в сообщении ClientHello, сервер может послать расширения в качестве ответа в сообщениях HelloRetryRequest, ServerHello, EncryptedExtensions и Certificate. Сервер посылает набор расширений в качестве запроса в сообщениях HelloRetryRequest (для отправки расширения cookie) и CertificateRequest, на которые клиент может ответить с помощью расширений сообщений ClientHello и Certificate соответственно.

Сторона взаимодействия не должна посылать расширения в качестве ответа, если другая сторона не присылала соответствующего расширения в качестве запроса. При получении расширения в качестве ответа на расширение, которое не было послано, сторона взаимодействия должна завершить работу протокола Handshake с оповещением unsupported_extension (см. 7.2).

Если расширение пересылается в сообщении, отличном от определенных в соответствии с таблицей 2 сообщений, сторона взаимодействия, получающая данное расширение, должна завершить работу протокола Handshake с оповещением illegal_parameter (см. 7.2).

В случае присутствия в одном сообщении нескольких различных расширений данные расширения могут быть переданы в произвольном порядке, за исключением расширения pre_shared_key, которое должно быть последним в списке расширений сообщения ClientHello. При этом указанное расширение может появиться в любом месте списка расширений сообщения ServerHello (см. 5.6.5).

Расширение supported_versions используется для согласования версии протокола TLS, является обязательным в рамках использования любой из схем аутентифицированной выработки общего ключевого материала и посылается клиентом или сервером в следующих случаях:

- клиентом в сообщении ClientHello и содержит список поддерживаемых версий протокола TLS, расположенных в порядке убывания предпочтения. Если клиент поддерживает версию TLS 1.3, расширение supported_versions должно содержать как минимум значение 0x0304. Если поддерживаются предыдущие версии протокола TLS, то они также должны быть указаны в списке поддерживаемых версий;

- сервером в сообщении ServerHello и HelloRetryRequest и содержит информацию о выбранной версии протокола TLS.

Поле extension_data расширения supported_versions задается структурой SupportedVersions, определяемой следующим образом:

struct { select (Handshake.msg_type) { | |

case | client_hello: ProtocolVersion versions<2..254>; |

case | server_hello: ProtocolVersion selected_version; |

}; } SupportedVersions; | |

где:

- поле versions, указываемое клиентом в структуре SupportedVersions, содержит список поддерживаемых версий протокола TLS, расположенных в порядке убывания предпочтения;

- поле selected_version, указываемое сервером в структуре SupportedVersions, содержит значение версии, выбранной сервером из списка versions структуры SupportedVersions.

Если расширение supported_versions отсутствует в полученном сообщении ClientHello, TLS 1.3 сервер, работающий в режиме совместимости и поддерживающий более ранние версии протокола TLS, должен согласовать версию протокола TLS способом, соответствующим данной версии протокола (например, версию TLS 1.2 в соответствии с Р 1323565.1.020), даже если значение поля ClientHello.legacy_version больше либо равно 0x0304.

Если расширение supported_versions было указано в сообщении ClientHello, сервер не должен использовать значение поля ClientHello.legacy_version для установления версии протокола TLS и должен использовать только информацию, указанную в расширении supported_versions.

Сервер должен выбрать только одну версию протокола TLS из тех, что присутствуют в расширении supported_versions структуры ClientHello, а также игнорировать любые (присутствующие в структуре ClientHello) нераспознанные версии. Сервер должен быть готов получать сообщения ClientHello, содержащие расширение supported_versions, но не содержащие значение 0x0304 в списке поддерживаемых версий.

Сервер, согласовывающий протокол TLS версии ниже 1.3, должен выбрать и зафиксировать значение поля ServerHello.legacy_version и не должен указывать расширение supported_versions в структуре ServerHello. Сервер, согласовывающий протокол TLS версии 1.3, должен указать расширение supported_versions, содержащее выбранное значение версии протокола TLS (то есть 0x0304). При этом сервер должен установить значение поля ServerHello.legacy_version равным 0x0303 (соответствующим значению TLS 1.2). Клиент должен проверить это расширение перед обработкой последующих данных сообщения ServerHello. Если расширение присутствует, клиент должен игнорировать значение поля ServerHello.legacy_version и должен использовать только расширение supported_versions, чтобы определить выбранную сервером версию. Если расширение supported_versions в сообщении ServerHello содержит версию протокола TLS, которая не была предложена клиентом, или версию протокола ниже протокола TLS 1.3, клиент должен завершить работу протокола Handshake с оповещением illegal_parameter (см. 7.2).

Для указания поддерживаемых алгоритмов проверки подписи (и, соответственно, алгоритмов, которые противоположная сторона может использовать для ее формирования) клиент и сервер используют следующие расширения:

- расширение signature_algorithms, содержащее список алгоритмов, которые могут быть использованы для формирования подписи в сообщении CertificateVerify. Данное расширение является обязательным в рамках использования ecdhe_ke схемы аутентифицированной выработки общего ключевого материала и должно быть указано клиентом в сообщении ClientHello и сервером в сообщении CertificateRequest (в случае двусторонней аутентификации). Если аутентификация сервера осуществляется с помощью подписи (в рамках ecdhe_ke схемы), но клиент не указал расширение signature_algorithms, сервер должен завершить работу протокола Handshake с оповещением missing_extension (см. 7.2). Если сообщение CertificateRequest не содержит расширение signature_algorithms, клиент должен завершить работу протокола Handshake с оповещением missing_extension (см. 7.2);

- расширение signature_algorithms_cert, содержащее список алгоритмов подписи, которые могут быть использованы для формирования подписей сертификатов из цепочки сертификатов соответствующей стороны. Данное расширение является опциональным и посылается в рамках использования ecdhe_ke схемы аутентифицированной выработки общего ключевого материала и может быть указано клиентом в сообщении ClientHello и сервером в сообщении CertificateRequest (в случае двусторонней аутентификации). Если данное расширение не указывается стороной взаимодействия, считается, что допустимые для подписи сертификатов алгоритмы задаются расширением signature_algorithms.

Открытые ключи, присутствующие в сертификатах сообщения Certificate, должны соответствовать согласованным в рамках обмена расширениями signature_algorithms и signature_algorithms_cert алгоритмам подписи.

Поле extension_data в расширениях signature_algorithms_cert и signature_algorithms задается структурой SignatureSchemeList, определяемой следующим образом:

struct { SignatureScheme supported_signature_algorithms<2..2^16-2>; } SignatureSchemeList; |

где поле supported_signature_algorithms содержит список схем подписи, каждая из которых задает алгоритм подписи и используемую эллиптическую кривую. Значения элементов списка supported_signature_algorithms, допустимые к использованию в рамках данного документа, задаются в 10.2.

Элементы поля supported_signature_algorithms указываются в порядке убывания предпочтения.

Примечание - Значение подписи под корневым сертификатом обычно не проверяется при проверке цепочки сертификатов, указанной в сообщении Certificate. Поэтому алгоритм подписи, с помощью которого подписан этот сертификат, может не удовлетворять значениям, указанным в расширениях signature_algorithms и signature_algorithms_cert.

Расширение supported_groups используется для передачи информации о поддерживаемых сторонами взаимодействия эллиптических кривых и посылается клиентом или сервером в следующих случаях:

- клиентом в сообщении ClientHello и содержит необходимую для выработки общего энтропийного значения ECDHE информацию о кривых, поддерживаемых клиентом. Данное расширение является обязательным в рамках использования ecdhe_ke и psk_ecdhe_ke схем аутентифицированной выработки общего ключевого материала;

- сервером в сообщении EncryptedExtensions и содержит информацию о кривых, поддерживаемых сервером, не влияющую на выработку общего энтропийного значения ECDHE в текущем соединении и предназначенную для информирования клиента. Данное расширение является опциональным и посылается в рамках использования ecdhe_ke и psk_ecdhe_ke схем аутентифицированной выработки общего ключевого материала.

Поле extension_data расширения supported_groups задается структурой NamedGroupList, определяемой следующим образом:

struct { NamedGroup named_group_list<2..2^16-1>; } NamedGroupList; |

где поле named_group_list содержит список кривых, поддерживаемых стороной взаимодействия, в порядке убывания предпочтения. Значения элементов списка named_group_list, допустимые к использованию в рамках данного документа, задаются в 10.3.

Если у сервера есть кривая, которая является предпочтительнее кривых, указанных клиентом в расширении key_share, и при этом сервер желает принять сообщение ClientHello, ему следует послать расширение supported_groups, чтобы предоставить клиенту информацию о своих предпочтениях относительно кривых. В этом расширении серверу рекомендуется указать все поддерживаемые им кривые, вне зависимости от того, поддерживаются ли они клиентом. Клиент не должен реагировать на информацию, полученную от сервера в расширении supported_groups, до момента успешного выполнения протокола Handshake, но может использовать полученную информацию для того, чтобы изменить список кривых, используемых им, в расширении key_share в последующих соединениях.

В случае получения от клиента расширения supported_groups, не содержащего поддерживаемые сервером кривые, сервер должен завершить работу протокола Handshake либо с оповещением handshake_failure, либо с оповещением insufficient_security (см. 7.2).

Расширение key_share отвечает за выработку общего энтропийного значения ECDHE, является обязательным в рамках использования ecdhe_ke и psk_ecdhe_ke схем аутентифицированной выработки общего ключевого материала и посылается клиентом или сервером в следующих случаях:

- клиентом в сообщении ClientHello (см. подробнее 5.6.4.1) и содержит информацию об открытых эфемерных ключах Q1c, ... , QNc, N >= 1, предлагаемых клиентом;

- сервером в сообщении HelloRetryRequest (см. подробнее 5.6.4.2) и содержит идентификатор кривой, выбранной сервером из списка named_group_list сообщения ClientHello (см. 5.6.3);

- сервером в сообщении ServerHello (см. подробнее 5.6.4.3) и содержит информацию об открытом эфемерном ключе Qs, принадлежащем кривой, которой соответствует открытый эфемерный ключ клиента Qc из списка client_shares.

При этом информация о каждом открытом эфемерном ключе задается структурой KeyShareEntry следующим образом:

struct { NamedGroup group; opaque key_exchange<1..2^16-1>; } KeyShareEntry; |

где group | - поле длиной в 2 байта, в котором указывается идентификатор кривой; |

key_exchange |

В сообщении ClientHello поле extension_data расширения key_share задается структурой KeyShareClientHello, определяемой следующим образом:

struct { KeyShareEntry client_shares<0..2^16-1>; } KeyShareClientHello; |

где поле client_shares содержит список предлагаемых клиентом структур KeyShareEntry, перечисленных в порядке убывания предпочтения. Данный список может быть пустым (таким образом, клиент может запросить от сервера сообщение HelloRetryRequest, чтобы вычислять значение открытого эфемерного ключа только для кривой, поддерживаемой сервером). Каждый элемент поля client_shares должен соответствовать кривой, указанной в поле named_group_list расширения supported_groups. Порядок элементов поля client_shares должен соответствовать порядку кривых, указанных в поле named_group_list расширения supported_groups. При этом в поле client_shares могут отсутствовать элементы, соответствующие некоторым (в том числе наиболее предпочтительным для сервера) кривым, указанным в поле named_group_list.

Примечание - Подобная ситуация может возникнуть, если наиболее предпочтительные группы являются новыми и вероятно не будут поддерживаться в достаточном числе реализаций.