СПРАВКА

Источник публикации

М.: ФГБУ "Институт стандартизации", 2023

Примечание к документу

Документ введен в действие с 01.01.2024.

Название документа

"Р 1323565.1.046-2023. Рекомендации по стандартизации. Информационная технология. Криптографическая защита информации. Защищенный протокол взаимодействия квантово-криптографической аппаратуры выработки и распределения ключей и средства криптографической защиты информации"

(утв. и введены в действие Приказом Росстандарта от 30.11.2023 N 1510-ст)

"Р 1323565.1.046-2023. Рекомендации по стандартизации. Информационная технология. Криптографическая защита информации. Защищенный протокол взаимодействия квантово-криптографической аппаратуры выработки и распределения ключей и средства криптографической защиты информации"

(утв. и введены в действие Приказом Росстандарта от 30.11.2023 N 1510-ст)

Содержание

Приказом Федерального агентства

по техническому регулированию

и метрологии

от 30 ноября 2023 г. N 1510-ст

РЕКОМЕНДАЦИИ ПО СТАНДАРТИЗАЦИИ

ИНФОРМАЦИОННАЯ ТЕХНОЛОГИЯ

КРИПТОГРАФИЧЕСКАЯ ЗАЩИТА ИНФОРМАЦИИ

ЗАЩИЩЕННЫЙ ПРОТОКОЛ ВЗАИМОДЕЙСТВИЯ

КВАНТОВО-КРИПТОГРАФИЧЕСКОЙ АППАРАТУРЫ

ВЫРАБОТКИ И РАСПРЕДЕЛЕНИЯ КЛЮЧЕЙ И СРЕДСТВА

КРИПТОГРАФИЧЕСКОЙ ЗАЩИТЫ ИНФОРМАЦИИ

Information technology. Cryptographic data security. Secure

interaction protocol of quantum-cryptographic device for key

generation and distribution and cryptographic device

Р 1323565.1.046-2023

ОКС 35.040

Дата введения

1 января 2024 года

1 РАЗРАБОТАНЫ Акционерным обществом "Информационные технологии и коммуникационные системы" (АО "ИнфоТеКС")

2 ВНЕСЕНЫ Техническим комитетом по стандартизации ТК 26 "Криптографическая защита информации"

3 УТВЕРЖДЕНЫ И ВВЕДЕНЫ В ДЕЙСТВИЕ Приказом Федерального агентства по техническому регулированию и метрологии от 30 ноября 2023 г. N 1510-ст

4 ВВЕДЕНЫ ВПЕРВЫЕ

Правила применения настоящих рекомендаций установлены в статье 26 Федерального закона от 29 июня 2015 г. N 162-ФЗ "О стандартизации в Российской Федерации". Информация об изменениях к настоящим рекомендациям публикуется в ежегодном (по состоянию на 1 января текущего года) информационном указателе "Национальные стандарты", а официальный текст изменений и поправок - в ежемесячном информационном указателе "Национальные стандарты". В случае пересмотра (замены) или отмены настоящих рекомендаций соответствующее уведомление будет опубликовано в ближайшем выпуске ежемесячного информационного указателя "Национальные стандарты". Соответствующая информация, уведомление и тексты размещаются также в информационной системе общего пользования - на официальном сайте Федерального агентства по техническому регулированию и метрологии в сети Интернет (www.rst.gov.ru)

Настоящие рекомендации содержат описание протокола Протока (ProtoQa) - защищенного протокола взаимодействия узла системы выработки и распределения ключей (узел СВРК) и средства криптографической защиты информации (СКЗИ-потребитель).

Протокол предназначен для решения следующих задач защиты информации:

- обеспечение конфиденциальности передаваемых данных;

- защита от навязывания ложных данных;

- защита от навязывания ранее принятых сообщений.

В составе криптографически защищенных сообщений между узлом СВРК и СКЗИ-потребителем с помощью протокола могут передаваться секретные ключи, случайные числа и сервисная информация. При передаче ключей между узлом СВРК и СКЗИ-потребителем в сообщении для дополнительной защиты всегда формируется экспортное представление ключа: ключ передается внутри криптографически защищенного ключевого контейнера. Использование экспортного представления для случайных чисел является опциональным и определяется в зависимости от задач той системы, в которой реализуется протокол.

Необходимость разработки настоящих рекомендаций вызвана потребностью в обеспечении совместимости между квантово-криптографической аппаратурой выработки и распределения ключей и средствами криптографической защиты информации от различных производителей.

Примечание - Настоящие рекомендации дополнены приложениями А и Б.

Описанный в настоящих рекомендациях протокол рекомендуется использовать в системах выработки и распределения ключей, представляющих собой сети с квантово-криптографическим оборудованием, позволяющим осуществлять выработку и распределение ключей, для защищенного обмена данными между узлом СВРК и СКЗИ-потребителем.

В настоящих рекомендациях использованы нормативные ссылки на следующие документы:

ГОСТ Р 34.12-2015 Информационная технология. Криптографическая защита информации. Блочные шифры

ГОСТ Р 34.13-2015 Информационная технология. Криптографическая защита информации. Режимы работы блочных шифров

Р 50.1.113-2016 Информационная технология. Криптографическая защита информации. Криптографические алгоритмы, сопутствующие применению алгоритмов электронной цифровой подписи и функции хэширования

Р 1323565.1.005-2017 Информационная технология. Криптографическая защита информации. Допустимые объемы материала для обработки на одном ключе при использовании некоторых вариантов режимов работы блочных шифров в соответствии с ГОСТ Р 34.13-2015

Р 1323565.1.012-2017 Информационная технология. Криптографическая защита информации. Принципы разработки и модернизации шифровальных (криптографических) средств защиты информации

Р 1323565.1.017-2018 Информационная технология. Криптографическая защита информации. Криптографические алгоритмы, сопутствующие применению алгоритмов блочного шифрования

Р 1323565.1.025-2019 Информационная технология. Криптографическая защита информации. Форматы сообщений, защищенных криптографическими методами

Р 1323565.1.029-2019 Информационная технология. Криптографическая защита информации. Протокол защищенного обмена для индустриальных систем

Р 1323565.1.040-2022 Информационная технология. Криптографическая защита информации. Парольная защита ключевой информации

Р 1323565.1.041-2022 Информационная технология. Криптографическая защита информации. Транспортный ключевой контейнер

Примечание - При пользовании настоящими рекомендациями целесообразно проверить действие ссылочных документов в информационной системе общего пользования - на официальном сайте Федерального агентства по техническому регулированию и метрологии в сети Интернет или по ежегодному информационному указателю "Национальные стандарты", который опубликован по состоянию на 1 января текущего года, и по выпускам ежемесячного информационного указателя "Национальные стандарты" за текущий год. Если заменен ссылочный документ, на который дана недатированная ссылка, то рекомендуется использовать действующую версию этого документа с учетом всех внесенных в данную версию изменений. Если заменен ссылочный документ, на который дана датированная ссылка, то рекомендуется использовать версию этого документа с указанным выше годом утверждения (принятия). Если после утверждения настоящих рекомендаций в ссылочный документ, на который дана датированная ссылка, внесено изменение, затрагивающее положение, на которое дана ссылка, то это положение рекомендуется применять без учета данного изменения. Если ссылочный документ отменен без замены, то положение, в котором дана ссылка на него, применяется в части, не затрагивающей эту ссылку.

В настоящих рекомендациях применены следующие термины с соответствующими определениями:

3.1.1 CRISP: Неинтерактивный протокол защищенной передачи данных.

3.1.2 CRISP-сообщение: Прикладное сообщение, защищенное с помощью протокола CRISP.

3.1.3 базовый ключ: Секретный ключ, известный только отправителю и получателю CRISP-сообщения.

3.1.4 запрос: Прикладное сообщение, которое может быть сформировано исходя из логики работы участника протокола.

3.1.5 идентификатор ключа: Информация, использующаяся при определении ключа.

3.1.6 идентификатор участника протокола для CRISP-сообщения: Уникальный в рамках системы выработки и распределения ключей идентификатор участника протокола, использующийся при формировании и проверке CRISP-сообщения.

3.1.7 идентификатор участника протокола для прикладного сообщения: Уникальный в рамках системы выработки и распределения ключей идентификатор для именования участника протокола, использующийся при формировании и проверке прикладного сообщения.

3.1.8 исходный ключ: Секретный ключ, предназначенный для выработки по определенным правилам производных секретных ключей.

3.1.9 корректный запрос: Запрос, разбор которого закончился успешно.

3.1.10 криптографически опасная информация: Любая информация, хранимая и/или вырабатываемая на этапе эксплуатации средств криптографической защиты информации, обладание которой нарушителем может привести к нарушению безопасности защищаемой и/или защищенной информации.

Примечание - Определение криптографически опасной информации приведено в Р 1323565.1.012-2017 (раздел 3).

3.1.11 криптографический набор CRISP: Совокупность криптографических алгоритмов и параметров, используемых в протоколе CRISP.

3.1.12 метка: Атрибут ключа, который может быть задан СКЗИ-потребителем.

3.1.13 обязательное поле: Поле прикладного сообщения, которое должно иметь значение, отличное от значения, интерпретируемого как отсутствие значения.

Примечание - Отсутствие значения обязательного поля означает нарушение структуры прикладного сообщения.

3.1.14 окно принятых сообщений: Диапазон допустимых порядковых номеров CRISP-сообщений, в котором помечены порядковые номера принятых CRISP-сообщений.

Примечание - Максимальным номером окна принятых сообщений является максимальный номер среди принятых CRISP-сообщений; минимальный номер окна принятых сообщений определяется максимальным номером окна принятых сообщений и размером окна принятых сообщений.

3.1.15 опциональное поле: Поле прикладного сообщения, которое может отсутствовать в сообщении.

3.1.16 ответ: Прикладное сообщение, которое может быть сформировано в качестве ответного сообщения на поступивший ранее запрос.

3.1.17 отправитель: Участник протокола, создающий прикладное сообщение и формирующий из него CRISP-сообщение.

3.1.18 парные СКЗИ-потребители (в рамках одного конкретного сеанса): СКЗИ-потребители, идентификаторы которых используются в прикладных сообщениях одного конкретного сеанса.

3.1.19 получатель: Участник протокола, восстанавливающий прикладное сообщение из полученного CRISP-сообщения.

3.1.20 прикладное сообщение: Данные, представленные в определенной структуре и предназначенные для пересылки между участниками протокола до их инкапсуляции в протокол CRISP.

3.1.21 произвольные данные: Данные, структура которых не регламентируется в протоколе.

3.1.22 сеанс: Упорядоченная совокупность двух прикладных сообщений: первое сообщение - это запрос, второе сообщение - это ответ; при этом тип ответа совпадает с типом запроса, а содержимое ответа зависит от результатов обработки запроса.

3.1.23 сервисная информация: Специальный вид прикладных сообщений, предназначенный для доставки получателю оповещений, структура которых определена в протоколе.

3.1.24 система выработки и распределения ключей; СВРК: Совокупность связанных между собой участников, которая предназначена для выработки и распределения между ними секретных ключей.

3.1.25 сопряженные узлы СВРК: Пара узлов СВРК, способная вырабатывать и распределять между собой секретные ключи.

3.1.26 средства криптографической защиты информации; СКЗИ: Аппаратные, программные и аппаратно-программные средства, системы и комплексы, реализующие криптографическую систему.

Примечание - К средствам криптографической защиты информации относятся: средства шифрования, средства имитозащиты, средства электронной подписи, средства изготовления ключевых документов, ключевые документы.

3.1.27 СКЗИ-потребитель: СКЗИ, подключаемые к узлам СВРК с целью получения целевых ключей и/или случайных чисел.

3.1.28 тип сообщения: Атрибут прикладного сообщения, идентифицирующий структуру прикладного сообщения и определяющий порядок его разбора.

3.1.29 узел СВРК: Оконечное оборудование участника СВРК, способное вырабатывать и распределять секретные ключи совместно с другими участниками СВРК.

3.1.30 участник протокола: Одна из взаимодействующих сторон в протоколе: узел СВРК или СКЗИ-потребитель.

3.1.31 целевой ключ: Секретный ключ, вырабатываемый и распределяемый между сопряженными узлами СВРК с целью передачи его СКЗИ-потребителю или паре СКЗИ-потребителей.

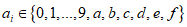

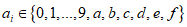

В настоящих рекомендациях использованы следующие обозначения:

V* - множество всех двоичных строк конечной длины, включая пустую строку;

Vs - множество всех двоичных строк длины s, где s - целое неотрицательное число; нумерация подстрок и компонент строки осуществляется справа налево, начиная с нуля;

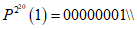

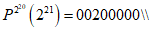

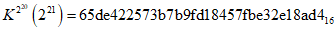

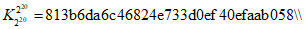

LSBs(x) - усечение двоичной строки x длины m, m >= s до двоичной строки длины s, выполняющееся по правилу LSBs(xm-1||...||x1||x0) = xs-1||...||x1||x0,  , i = 0,1,...,m - 1;

, i = 0,1,...,m - 1;

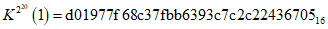

MSBs(x) - усечение двоичной строки x длины m, m >= s, до двоичной строки длины s, выполняющееся по правилу MSBs(xm-1||...||x1||x0) = xm-1||...||xm-s+1||xm-s,  , i = 0,1,...,m - 1;

, i = 0,1,...,m - 1;

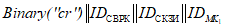

Binary(string) - отображение, ставящее в соответствие символьной строке string, состоящей из m символов, байтовую строку длины m в соответствии с кодировкой UTF-8;

X2 - число X, записанное в двоичной системе счисления;

X16 - число X, записанное в шестнадцатеричной системе счисления. Для записи чисел используется сетевой порядок бит и байтов (Big-endian);

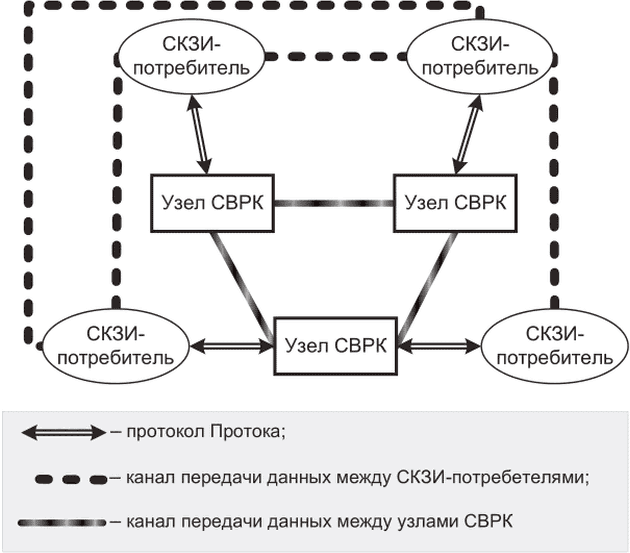

Система выработки и распределения ключей состоит из множества узлов и каналов передачи данных между ними. Каждая пара сопряженных узлов СВРК связана каналом передачи данных и имеет возможность вырабатывать и распределять между собой общие секретные ключи. К СВРК могут подключаться СКЗИ-потребители посредством взаимодействия с конкретным узлом СВРК. Целью подключения СКЗИ-потребителей к СВРК является получение от СВРК секретных ключей и, возможно, случайных чисел. Предполагается, что подключенный к СВРК СКЗИ-потребитель имеет уникальный идентификатор в рамках СВРК.

Предметом настоящих рекомендаций является описание защищенного протокола взаимодействия между узлом СВРК и подключенным к нему СКЗИ-потребителем. Вопросы, связанные с взаимодействием СКЗИ-потребителей между собой, а также вопросы выработки и распределения ключей между сопряженными узлами СВРК, находятся за рамками настоящих рекомендаций.

Для использования описываемого протокола необходимо, чтобы между СКЗИ-потребителем и узлом СВРК, к которому этот СКЗИ-потребитель подключен, были распределены необходимые секретные ключи (см. раздел 8). Допускается подключение нескольких СКЗИ-потребителей к одному узлу СВРК, а также одного СКЗИ-потребителя к нескольким узлам СВРК.

В протокол Протока заложен вспомогательный механизм, позволяющий отправить узлу СВРК сообщение, содержащее уведомление об успешной доставке целевого ключа на СКЗИ-потребитель. Даже с учетом этого механизма протокол Протока не гарантирует доставку ключа и прочих сообщений, что накладывает на разработчика конкретной системы необходимость предусмотреть возможность формирования повторных запросов по истечении отведенного времени ожидания на получение ответа; подробнее ограничения и условия описаны в разделе 8.

Пример СВРК и подключенных к ней СКЗИ-потребителей представлен на рисунке 1. В примере рассматривается СВРК, состоящая из трех связанных между собой узлов, к которым подключены четыре СКЗИ-потребителя. Связи между СКЗИ-потребителями на рисунке обозначены пунктирной линией. Передача данных между СКЗИ-потребителями и узлами СВРК происходит по протоколу Протока.

ключей и подключенных к ней СКЗИ-потребителей

Описываемый в настоящих рекомендациях защищенный протокол взаимодействия между СКЗИ-потребителем и узлом СВРК пригоден для использования в различных видах СВРК, но описанная в нем совокупность прикладных сообщений, в первую очередь, предназначена для организации защищенного взаимодействия между СКЗИ-потребителями и узлами квантовой криптографической системы выработки и распределения ключей.

Протокол Протока предусматривает пять сценариев взаимодействия между узлом СВРК и СКЗИ-потребителем:

- получение информации о параметрах работы узла;

- передача ключа;

- передача случайных чисел;

- обмен сервисной информацией;

- передача произвольных данных.

Все сценарии взаимодействия могут выполняться в любой последовательности, в том числе разрешено выполнение очередного сценария до завершения выполнения предыдущих сценариев. При этом допустимы ситуации, когда сценарий, начавшийся раньше, может закончиться позже сценария, который начался позже. При реализации протокола необходимо учитывать, что допускается возникновение ситуаций, в которых выполнение сценария приводит к ошибкам, в таком случае в качестве ответного сообщения формируется сообщение об ошибке или ответное сообщение вообще не формируется. Вне зависимости от того, закончится сценарий успешно или ошибкой, для любого ключа, использующегося в протоколе, должен производиться учет объема обработанного материала с использованием этого ключа.

Опционально СКЗИ-потребитель может оповещать узел СВРК о факте своего подключения к нему или отключения от него, используя сценарий "обмен сервисной информацией" (см. 4.2.4).

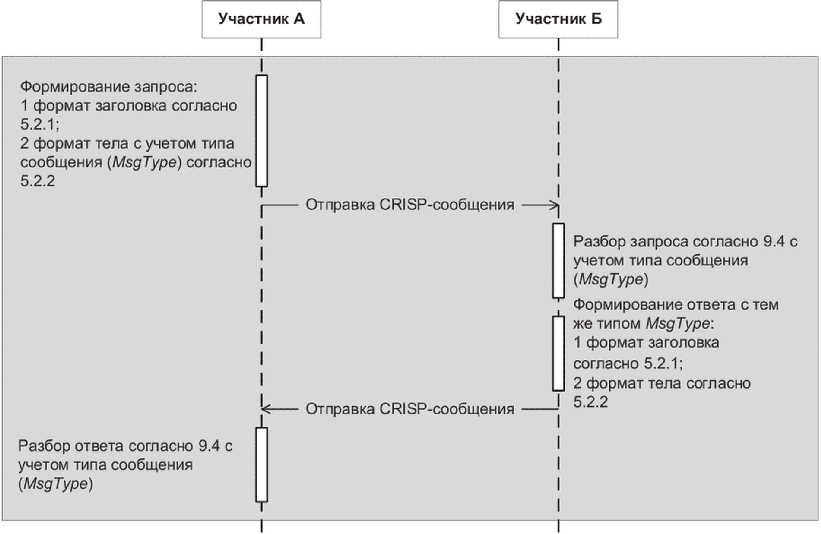

Все сценарии выполняются по схеме "запрос - ответ", иллюстрация которой приведена на рисунке 2.

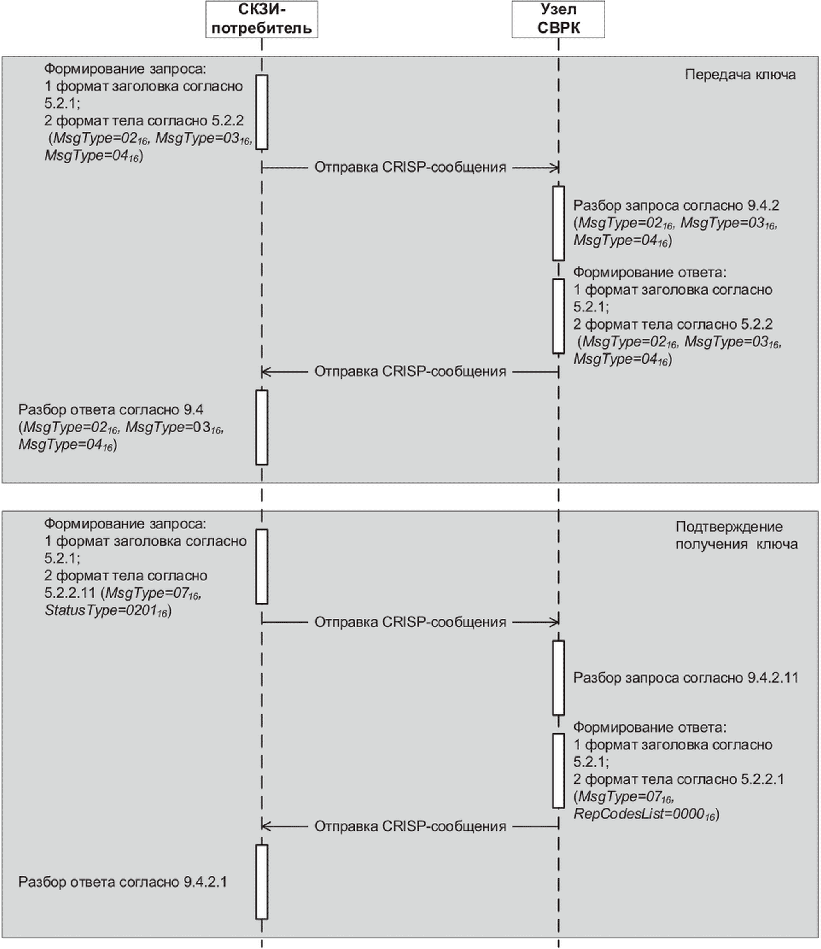

В зависимости от параметров работы участников протокола сценарий передачи ключа может включать в себя дополнительный обмен сообщениями для подтверждения СКЗИ-потребителем факта получения ключа. Схема такого взаимодействия приведена на рисунке 3.

факта получения СКЗИ-потребителем целевого ключа

4.2.1 Получение информации о параметрах работы узла

Запрос параметров происходит по схеме "запрос - ответ". Этот сценарий взаимодействия следует использовать в тех случаях, когда участнику протокола необходимо получить список параметров работы другого участника протокола. Участник, желающий получить список параметров, формирует запрос на получение параметров работы другого участника, который должен сформировать ответ со списком параметров, доступных для взаимодействия с отправителем запроса.

Формирование и разбор запроса параметров работы узла выполняются в соответствии с разделом 9: формирование - согласно 9.3.2.2; разбор - согласно 9.4.2.2.

Формирование и разбор ответа с параметрами работы узла выполняются в соответствии с разделом 9: формирование - согласно 9.3.2.3; разбор - согласно 9.4.2.3.

4.2.2 Передача ключа

Передача ключа происходит по схеме "запрос - ответ". Этот сценарий взаимодействия следует использовать в тех случаях, когда СКЗИ-потребителю необходимо получить целевой ключ от узла СВРК. Протокол поддерживает три разных запроса ключа от СКЗИ-потребителя:

- получение нового ключа. Целью этого запроса является получение СКЗИ-потребителем нового целевого ключа, инициатором создания которого он выступил;

- получение ранее запрошенного ключа. Целью этого запроса является получение СКЗИ-потребителем целевого ключа, который был создан в результате ранее поступившего в СВРК запроса;

- получение нового или ранее запрошенного ключа. Целью этого запроса является получение СКЗИ-потребителем целевого ключа, который удовлетворяет параметрам, указанным в запросе.

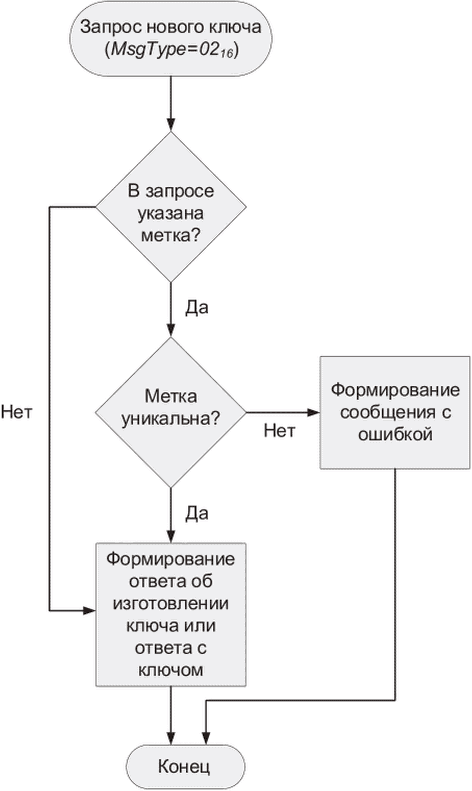

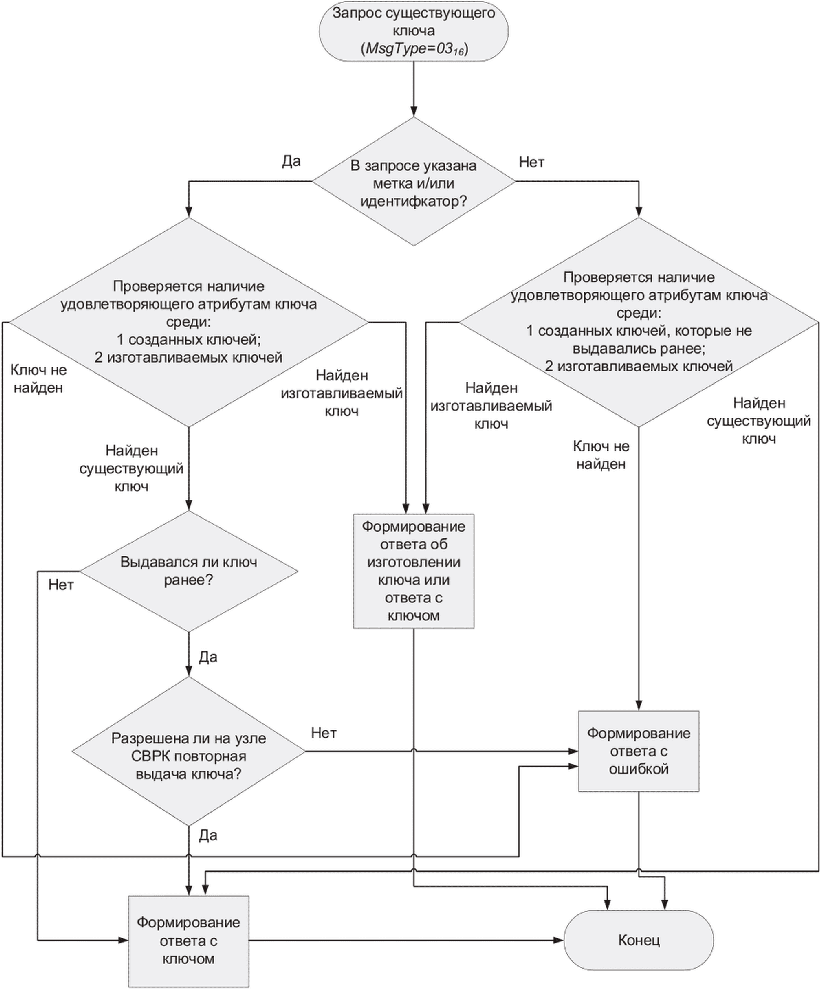

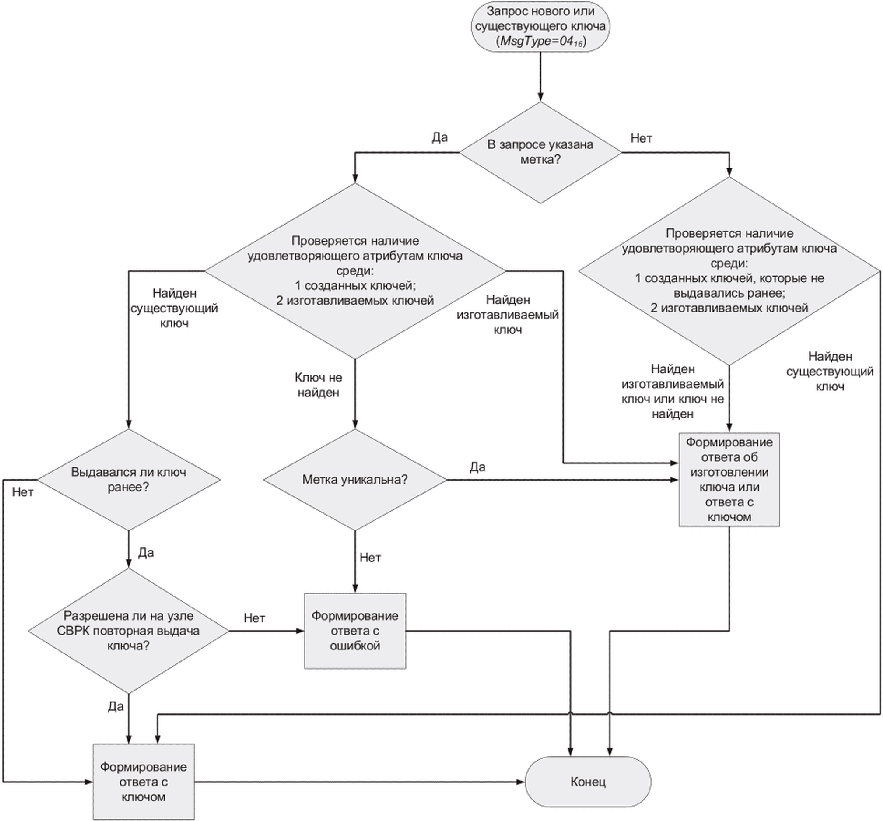

Обработка запросов зависит от настроек узла СВРК и параметров запроса, упрощенная схема обработки запросов приведена ниже, подробно порядок разбора запросов описан в 9.4.2.4 - 9.4.2.6.

существующего ключа

нового или существующего ключа

На любой из трех видов запроса ключа предусмотрен одинаковый порядок формирования ответа:

- если запрашиваемый ключ изготовлен или будет изготовлен в течение указанного в запросе временного лимита, то будет сформирован ответ, содержащий запрашиваемый ключ;

- если запрашиваемый ключ еще не сформирован и прогнозируемое время его формирования превышает указанный в запросе временной лимит, то будет сформирован ответ, указывающий на то, что ключ изготавливается и запрос нужно повторить позже;

- если запрашиваемый ключ не может быть сформирован, то формируется сообщение об ошибке с указанием причины.

Формирование и разбор запроса ключа выполняются в соответствии с разделом 9: формирование - согласно 9.3.2.4 - 9.3.2.6; разбор - согласно 9.4.2.4 - 9.4.2.6.

Формирование и разбор ответа на запрос ключа выполняются в соответствии с разделом 9: формирование - согласно 9.3.2.7; разбор - согласно 9.4.2.7.

4.2.3 Передача случайных чисел

Передача случайных чисел происходит по схеме "запрос - ответ". Этот сценарий взаимодействия следует использовать в тех случаях, когда участнику протокола необходимо получить случайное число от другого участника протокола. Участник, желающий получить случайное число, формирует запрос случайного числа, а другой участник должен сформировать ответ на запрос случайного числа.

Формирование и разбор запроса случайного числа выполняются в соответствии с разделом 9: формирование - согласно 9.3.2.8; разбор - согласно 9.4.2.8.

Формирование и разбор ответа на запрос случайного числа выполняются в соответствии с разделом 9: формирование - согласно 9.3.2.9; разбор - согласно 9.4.2.9.

Обмен сервисной информацией происходит по схеме "запрос - ответ", такой сценарий взаимодействия является опциональным и позволяет достичь следующих целей:

- сообщить СКЗИ-потребителю об изготовлении для него целевого ключа;

- сообщить узлу СВРК о том, что СКЗИ-потребитель получил целевой ключ;

- запросить у другого участника протокола информацию о наличии ошибок;

- сообщить узлу СВРК о том, что СКЗИ-потребитель подключился к нему или отключился от него.

Для осуществления этого сценария участник должен отправить запрос на передачу сервисной информации, содержащий код статуса, соответствующий той информации, которую он хочет сообщить и/или получить. Другой участник должен сформировать ответ с кодом отчета согласно той информации, которая получена в запросе.

Формирование и разбор запроса на передачу сервисной информации выполняются в соответствии с разделом 9: формирование - согласно 9.3.2.11; разбор - согласно 9.4.2.11.

Формирование и разбор ответа с кодом отчета выполняются в соответствии с разделом 9: формирование - согласно 9.3.2.1; разбор - согласно 9.4.2.1.

4.2.5 Передача произвольных данных

Передача данных, структура которых не регламентирована протоколом, происходит по схеме "запрос - ответ". Участник протокола, желающий передать произвольную информацию, формирует запрос передачи произвольных данных, а другой участник отправляет ответ с кодом отчета.

Для всех данных, передаваемых между участниками протокола, в том числе и для произвольных данных, обеспечиваются имитозащита и конфиденциальность посредством инкапсуляции этих данных в CRISP-сообщение. Меры дополнительной защиты произвольных данных в момент их передачи и в момент хранения, если таковые необходимы, находятся за рамками настоящих рекомендаций.

Формирование и разбор запроса передачи произвольных данных выполняются в соответствии с разделом 9: формирование - согласно 9.3.2.10; разбор - согласно 9.4.2.10.

Формирование и разбор ответа с кодом отчета выполняются в соответствии с разделом 9: формирование - согласно 9.3.2.1; разбор - согласно 9.4.2.1.

Защита передаваемых сообщений между узлами обеспечивается с помощью протокола CRISP согласно Р 1323565.1.029-2019 (разделы 3 - 7). Параметры использования протокола CRISP представлены в 5.1.

В настоящих рекомендациях наименования полей сообщений выделены прямым полужирным шрифтом; при указании конкретного значения поля использован курсив.

Структура используемого CRISP-сообщения представлена в таблице 1.

Таблица 1

Номер поля | Наименование поля | Длина поля в битах | |

1 | Заголовок | ExternalKeyIdFlag | 1 |

2 | Version | 15 | |

3 | CS | 8 | |

4 | KeyId | 328 | |

5 | SeqNum | 48 | |

6 | PayloadData | Переменная длина. Размер поля не превышает 1982 байт | |

7 | ICV | 32 или 64, что определяется значением поля CS | |

5.1.1 ExternalKeyIdFlag

Признак необходимости использования внешней по отношению к входящему CRISP-сообщению информации для однозначного определения ключа обработки этого сообщения - согласно Р 1323565.1.029-2019 (подраздел 4.1).

Значение KeyId однозначно определяет ключ обработки входящего CRISP-сообщения, т.е. внешняя информация не используется.

ExternalKeyIdFlag = 0.

5.1.2 Version

Версия CRISP-сообщения. Беззнаковое целое число. Согласно Р 1323565.1.029-2019 (подраздел 4.2) в настоящих рекомендациях приведено описание CRISP-сообщения, для которого Version = 0.

Идентификатор криптографического набора CRISP, обеспечивающего конфиденциальность и имитозащиту сообщения. Беззнаковое целое число.

Таким криптографическим набором является MAGMA-CTR-CMAC: CS = 1, согласно Р 1323565.1.029-2019 (подраздел 7.1), либо MAGMA-CTR-CMAC8: CS = 3 согласно Р 1323565.1.029-2019 (Изменение N 1).

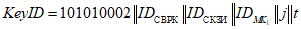

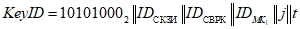

Идентификатор ключа, однозначно соответствующий одному и тому же базовому ключу у обоих участников протокола. Двоичная строка.

MSB8(KeyId) = 101010002. Согласно Р 1323565.1.029-2019 (подраздел 4.4) информация, позволяющая однозначно определить базовый ключ, содержится в LSB320(KeyId).

С каждым базовым ключом ассоциированы идентификаторы отправителя CRISP-сообщения SenderID и получателя CRISP-сообщения RecipientID, которые являются частью KeyId и имеют размер 16 байт каждый.

SenderID задает значение LSB128(MSB136(KeyId)). RecipientID задает значение LSB128(MSB264(KeyId)).

Идентификаторы отправителя и получателя CRISP-сообщения являются уникальными в рамках СВРК. Для каждого направления передачи данных используется собственный базовый ключ.

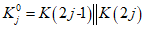

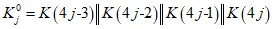

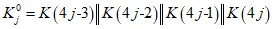

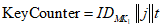

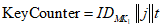

С каждым базовым ключом ассоциирован идентификатор ключа по направлению KeyCounter, который является частью KeyId. KeyCounter задает значение LSB64(KeyId) и имеет размер 8 байт.

Идентификатор ключа по направлению является уникальным в рамках конкретной пары SenderID и RecipientID, т.е. у разных базовых ключей для пары отправитель и получатель значения KeyCounter различные.

Порядковый номер сообщения. Задается независимо для каждого направления. Беззнаковое целое число.

В рамках одного базового ключа значение не должно повторяться. Перед первым использованием каждого базового ключа значение SeqNum должно быть инициализировано нулем. Должно быть обеспечено строгое возрастание значения SeqNum для каждого сообщения. В случае достижения предельного значения 248 - 1 необходимо сменить базовый ключ и установить значение SeqNum для этого базового ключа равным нулю.

В описываемом протоколе значение SeqNum в соответствии с описанием Р 1323565.1.029-2019 (подраздел 4.5) также используется для формирования синхропосылки алгоритма шифрования прикладного сообщения.

5.1.6 PayloadData

Зашифрованное прикладное сообщение. Шифрование производится согласно алгоритму, определенному криптографическим набором, задаваемым полем CS.

Состав и структура прикладного сообщения определены в 5.2.

5.1.7 ICV

Имитовставка, рассчитанная для полей 1 - 6 CRISP-сообщения. Имитовставка вычисляется согласно алгоритму, определенному криптографическим набором, задаваемым полем CS.

Все прикладные сообщения состоят из двух упорядоченных частей: заголовка (первая часть) и тела сообщения (вторая часть). Заголовок всех сообщений имеет одинаковую структуру. Структура тела сообщения зависит от значения полей MsgType и HeaderFlags, расположенных в заголовке.

Общий размер заголовка составляет 47 байт. Перечень полей заголовка представлен в таблице 2.

Таблица 2

Номер поля | Наименование поля | Значения (диапазон значений) | Описание | Размер |

1 | Ver | 0 | Версия сообщения | 1 байт |

2 | SenderID | Определяется разработчиком | Идентификатор отправителя прикладного сообщения, позволяющий однозначно определить отправителя в системе. Порядок адресации узлов сети выходит за рамки настоящих рекомендаций | 16 байт |

3 | RecipientID | Определяется разработчиком | Идентификатор получателя прикладного сообщения, позволяющий однозначно определить получателя сообщения в системе. Порядок адресации узлов сети выходит за рамки настоящих рекомендаций | 16 байт |

4 | SessionID | От 0 до 232 - 1 | Идентификатор пары сообщений "запрос - ответ" используется для идентификации сеанса. Правила формирования описаны в 9.1 | 4 байта |

5 | MsgType | Зарезервированные значения указаны в 5.2.1.3 | Тип сообщения. Определяет структуру тела сообщения | 1 байт |

6 | HeaderFlags | Битовая строка. Конкретные значения задаются согласно принципам, описанным в 5.2.1.1 | Флаги | 1 байт |

7 | TimeStamp | Поле содержит значение времени формирования сообщения по часам узла-отправителя в POSIX-формате времени | Время формирования сообщения. Если отправитель не использует метку времени, то в поле записывается нулевое значение. Подробнее описано в 5.2.1.2 | 8 байт |

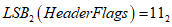

MSB6(HeaderFlags) = 0000002.

Остальные биты поля задаются согласно следующим принципам:

- LSB1(HeaderFlags) = 02 означает, что сообщение не является сообщением об ошибке;

- LSB1(HeaderFlags) = 12 означает, что сообщение является ответом, содержащим сообщение об ошибке;

- MSB1(LSB2(HeaderFlags)) = 02 означает, что сообщение является запросом;

- MSB1(LSB2(HeaderFlags)) = 12 означает, что сообщение является ответом.

Примечание - Значение LSB2(HeaderFlags) = 012 является недопустимым.

В поле TimeStamp отправитель может опционально указать время формирования сообщения исходя из текущего времени, которое установлено у отправителя. Если отправитель не указывает текущее время, то в поле приводится нулевое значение.

Порядок формирования этого поля описан в перечислении е) 9.3.1, порядок разбора поля - в шаге 7) 9.4.1.

Если режим работы получателя предусматривает проверку метки времени в полученных сообщениях, то у получателя должна быть реализована процедура, осуществляющая проверку того, что присланная метка времени попадает в допустимый временной интервал, который установлен у получателя. Точные значения допустимого временного интервала в случае обязательного использования меток времени определяются разработчиком.

Зарезервированные типы прикладных сообщений представлены в таблице 3.

Таблица 3

Значение | Описание |

0116 | Запрос/ответ параметров работы узла |

0216 | Запрос/ответ на получение нового ключа |

0316 | Запрос/ответ на получение ранее запрошенного ключа |

0416 | Запрос/ответ на получение нового или ранее запрошенного ключа |

0516 | Запрос/ответ на получение случайного числа |

0616 | Запрос/ответ на передачу произвольных данных |

0716 | Запрос/ответ на передачу сервисной информации |

Примечание - Значения, имеющие номер более или равный 8016, могут использоваться разработчиками по своему усмотрению. | |

5.2.2 Структура тела прикладных сообщений

Структура тела сообщения определяется значением полей MsgType и HeaderFlags из заголовка прикладного сообщения. Нумерация полей в теле сообщения продолжает нумерацию полей заголовка сообщения.

В заголовке сообщений этого типа в поле MsgType указывается значение, содержащееся в запросе, в ответ на который формируется данное сообщение. Если ответное сообщение является сообщением об ошибке, то в поле HeaderFlags устанавливаются биты LSB2(HeaderFlags) = 112; если ответное сообщение не является сообщением об ошибке и MsgType = 0616 или MsgType = 0716, то LSB2(HeaderFlags) = 102.

Структура тела такого сообщения представлена в таблице 4.

Таблица 4

Номер поля | Наименование поля | Значения (диапазон значений) | Описание | Размер |

8 | RepCodesCount | Беззнаковое целое число от 1 до 255 | Количество кодов отчета в сообщении | 1 байт |

9 | RepCodesList | Зарезервированные значения поля приведены в таблице 5 | Список кодов отчета. В зависимости от значений определяется наличие и суммарный размер поля AddData | 2*RepCodesCount байт |

10 | AddData | Битовая строка | Дополнительные данные. Опциональное поле, наличие определяется значением поля RepCodesList | Определяется значением поля RepCodesList |

Примечание - Значение поля AddData может использоваться разработчиками по своему усмотрению с ограничением на размер тела прикладного сообщения, он должен быть не более 1935 байт. | ||||

Таблица 5

Значение | Описание |

000016 | Ошибок не было |

000116 | Невозможно удовлетворить запрос |

010116 | Неизвестный тип сообщения (MsgType) |

010216 | Отсутствует TimeStamp |

010316 | Неверное значение TimeStamp |

020116 | Неверная структура тела сообщения |

020216 | Криптографический набор не поддерживается (CS_KW) |

020316 | Указанный размер метки не поддерживается |

020416 | Указанный размер ключа не поддерживается |

020516 | Необходимо использовать ключевой контейнер |

020616 | Размер случайного числа слишком большой |

020716 | Указанные параметры не поддерживаются |

030116 | Парный СКЗИ-потребитель не найден (PairConID) |

030216 | Запрашиваемый ключ отсутствует |

030316 | Повторное использование метки (KeyLabel) |

030416 | Повторный запрос ключа |

030516 | Для указанной пары СКЗИ-потребителей ключ сформировать нельзя |

030616 | Данные не могут быть доставлены |

040116 | Запрашиваемый ключ изготавливается |

Примечание - Значения, имеющие номер больше или равный 800016, могут использоваться разработчиками по своему усмотрению. | |

В заголовке запроса согласования параметров в поле MsgType должно быть указано значение 0116; в поле HeaderFlags устанавливаются биты LSB2(HeaderFlags) = 002. Отправителем запроса может выступать как СКЗИ-потребитель, так и узел СВРК.

Структура тела запроса согласования параметров представлена в таблице 6.

Таблица 6

Номер поля | Наименование поля | Значения (диапазон значений) | Описание | Размер |

8 | Flags | Битовая строка. Конкретные значения задаются согласно принципам, описанным ниже | Флаги | 1 байт |

9 | AddDataSize | Беззнаковое целое число от 1 до 1932 | Размер поля AddData в байтах. Опциональное поле, присутствует в сообщении, если LSB1(Flags) = 12 | 2 байта |

10 | AddData | Битовая строка | Дополнительные данные. Опциональное поле, присутствует в сообщении, если LSB1(Flags) = 12 | Определяется значением поля AddDataSize и не превышает 1932 байт |

MSB7(Flags) = 00000002.

Остальные биты поля задаются согласно следующим принципам:

- LSB1(Flags) = 02 означает, что запрос не содержит дополнительные данные;

- LSB1(Flags) = 12 означает, что запрос содержит дополнительные данные.

В заголовке ответа с параметрами работы узла в поле MsgType должно быть указано значение 0116; в поле HeaderFlags устанавливаются биты LSB2(HeaderFlags) = 102. Сообщение такого типа посылается только в ответ на запрос типа 0116.

Структура тела ответа на запрос согласования параметров представлена в таблице 7.

Таблица 7

Номер поля | Наименование поля | Значения (диапазон значений) | Описание | Размер |

8 | Flags | Битовая строка. Конкретные значения задаются согласно принципам, описанным ниже | Флаги | 1 байт |

9 | KeyLabelMinSize | От 0 до 255 | Наименьший размер (в байтах) метки целевого ключа, поддерживаемый узлом | 1 байт |

10 | KeyLabelMaxSize | От KeyLabelMinSize до 255 | Наибольший размер (в байтах) метки целевого ключа, поддерживаемый узлом | 1 байт |

11 | CS_KW_List | Возможные значения {0}, {1}, {2}, {3} | Список идентификаторов поддерживаемых криптографических наборов для ключевого контейнера; {0} - ключевой контейнер не поддерживается; {1} - поддерживается CS_KW = 1; {2} - поддерживается CS_KW = 2; {3} - поддерживается CS_KW = 1 и CS_KW = 2 (см. раздел 7) | 1 байт |

12 | KeyMinSize | Беззнаковое целое число от 1 до 1855 | Наименьший байтовый размер целевого ключа, поддерживаемый узлом | 2 байта |

13 | KeyMaxSize | Беззнаковое целое число от KeyMinSize до 1855 | Наибольший байтовый размер целевого ключа, поддерживаемый узлом | 2 байта |

14 | AddDataSize | Беззнаковое целое число от 1 до 1925 | Размер поля AddData в байтах. Опциональное поле, присутствует в сообщении, если MSB1(LSB7(Flags)) = 12 | 2 байта |

15 | AddData | Битовая строка | Опциональное поле, присутствует в сообщении, если MSB1(LSB7(Flags)) = 12 | Определяется значением поля AddDataSize и не превышает 1925 байт |

MSB1(Flags) = 02.

Остальные биты поля задаются согласно следующим принципам:

- LSB1(Flags) = 02 означает, что узел не передает случайные числа;

- LSB1(Flags) = 12 означает, что узел передает случайные числа;

- MSB1(LSB2(Flags)) = 02 означает, что узел не поддерживает передачу произвольных данных;

- MSB1(LSB2(Flags)) = 12 означает, что узел поддерживает передачу произвольных данных;

- MSB2(LSB4(Flags)) = 002 означает, что узел не поддерживает механизм подтверждения доставки ключа;

- MSB2(LSB4(Flags)) = 012 означает, что механизм подтверждения доставки ключа используется только при необходимости для второго участника;

- MSB2(LSB4(Flags)) = 102 означает, что механизм подтверждения доставки ключа обязательно должен быть реализован у второго участника;

- MSB2(LSB6(Flags)) = 002 означает, что механизм уведомления об изготовлении ключей на узле не поддерживается;

- MSB2(LSB6(Flags)) = 012 означает, что механизм уведомления об изготовлении ключей используется только при необходимости для второго участника;

- MSB2(LSB6(Flags)) = 102 означает, что механизм уведомления об изготовлении ключей должен быть реализован у второго участника;

- MSB1(LSB7(Flags)) = 02 означает, что поля AddDataSize и AddData отсутствуют в сообщении;

- MSB1(LSB7(Flags)) = 12 означает, что поля AddDataSize и AddData присутствуют в сообщении.

В заголовке сообщений этого типа в поле MsgType должно быть указано значение 0216; в поле HeaderFlags устанавливаются биты LSB2(HeaderFlags) = 002. Запрос может быть отправлен только СКЗИ-потребителем.

Структура тела запроса нового ключа представлена в таблице 8.

Таблица 8

Номер поля | Наименование поля | Значения (диапазон значений) | Описание | Размер |

8 | PairConID | Определяется разработчиком | Идентификатор парного СКЗИ-потребителя, использующийся в прикладных сообщениях | 16 байт |

9 | Flags | Битовая строка. Конкретные значения задаются согласно принципам, описанным ниже | Флаги | 1 байт |

10 | Timer | Беззнаковое целое число от 0 до 232 - 1 | Таймер ожидания ответа, задается в миллисекундах. Если отправитель не использует таймер, то в поле записывается нулевое значение | 4 байта |

11 | KeySize | Размер ключа в байтах | 2 байта | |

12 | CS_KW | 1 или 2 | Идентификатор криптонабора для ключевого контейнера (см. раздел 7) | 1 байт |

13 | KeyLabelSize | Беззнаковое целое число от 0 до 255 | Размер метки ключа в байтах. Если значение поля 0, то метка отсутствует | 1 байт |

14 | KeyLabel | Значение из диапазона (битовая строка), определяемого полем KeyLabelSize | Метка ключа, которую нужно записать в атрибуты ключа. Опциональное поле, присутствует в сообщении, если KeyLabelSize > 0 | Определяется полем KeyLabelSize и не превышает 255 байт |

15 | AddDataSize | Беззнаковое целое число от 1 до 1908 | Размер поля AddData в байтах. Опциональное поле, присутствует в сообщении, если LSB1(Flags) = 12 | 2 байта |

16 | AddData | Битовая строка | Опциональное поле, присутствует в сообщении, если LSB1(Flags) = 12 | Определяется значением поля AddDataSize и не превышает 1908 байт |

MSB7(Flags) = 00000002.

Остальные биты поля задаются согласно следующим принципам:

- LSB1(Flags) = 02 означает, что поля AddDataSize и AddData отсутствуют в сообщении;

- LSB1(Flags) = 12 означает, что поля AddDataSize и AddData присутствуют в сообщении.

Примечание - Опционально в качестве значения PairConID разрешается указывать значение, соответствующее SenderID, в таком случае целевой ключ предназначен для одного запросившего СКЗИ-потребителя. Парный СКЗИ-потребитель отсутствует. Способ формирования этого ключа и выбор сопряженного узла СВРК для обработки этого запроса выходит за рамки настоящих рекомендаций.

В заголовке сообщений этого типа в поле MsgType должно быть указано значение 0316; в поле HeaderFlags устанавливаются биты LSB2(HeaderFlags) = 002. Запрос может быть отправлен только СКЗИ-потребителем.

Структура тела запроса ранее запрошенного ключа представлена в таблице 9.

Таблица 9

Номер поля | Наименование поля | Значения (диапазон значений) | Описание | Размер |

8 | PairConID | Определяется разработчиком | Идентификатор парного СКЗИ-потребителя, использующийся в прикладных сообщениях | 16 байт |

9 | Flags | Битовая строка. Конкретные значения задаются согласно принципам, описанным ниже | Флаги | 1 байт |

10 | Timer | Беззнаковое целое число от 0 до 232 - 1 | Таймер ожидания ответа, задается в миллисекундах. Если отправитель не использует таймер, то в поле записывается нулевое значение | 4 байта |

11 | CS_KW | 1 или 2 | Идентификатор криптонабора для ключевого контейнера (см. раздел 7) | 1 байт |

12 | KeyLabelSize | Беззнаковое целое число от 0 до 255 | Размер метки ключа в байтах. Если значение поля 0, то метка отсутствует | 1 байт |

13 | KeyLabel | Значение из диапазона (битовая строка), определяемого полем KeyLabelSize | Метка ключа, которую нужно записать в атрибуты ключа. Опциональное поле, присутствует в сообщении, если KeyLabelSize > 0 | Определяется полем KeyLabelSize и не превышает 255 байт |

14 | TargetKeyID | Беззнаковое целое число | Идентификатор ключа. Опциональное поле, присутствует в сообщении, если LSB1(Flags) = 12 | 40 байт |

15 | AddDataSize | Беззнаковое целое число от 1 до 1871 | Размер поля AddData в байтах. Опциональное поле, присутствует в сообщении, если MSB1(LSB2(Flags)) = 12 | 2 байта |

16 | AddData | Битовая строка | Опциональное поле, присутствует в сообщении, если MSB1(LSB2(Flags)) = 12 | Определяется значением поля AddDataSize и не превышает 1871 байт |

MSB6(Flags) = 0000002.

Остальные биты поля задаются согласно следующим принципам:

- LSB1(Flags) = 02 означает, что запрос не содержит поля TargetKeyID;

- LSB1(Flags) = 12 означает, что запрос содержит поле TargetKeyID;

- MSB1(LSB2(Flags)) = 02 означает, что поля AddDataSize и AddData отсутствуют в сообщении;

- MSB1(LSB2(Flags)) = 12 означает, что поля AddDataSize и AddData присутствуют в сообщении.

В заголовке сообщений этого типа в поле MsgType должно быть указано значение 0416; в поле HeaderFlags устанавливаются биты LSB2(HeaderFlags) = 002. Запрос может быть отправлен только СКЗИ-потребителем. Структура тела запроса на получение нового или ранее запрошенного ключа полностью совпадает со структурой запроса нового ключа (MsgType = 0216).

В заголовке сообщений, которые являются ответом на запрос получения ключа, в поле MsgType указывается значение, которое было указано в запросе, в ответ на который формируется данное сообщение; в поле HeaderFlags устанавливаются биты LSB2(HeaderFlags) = 102. Сообщение такого типа посылается в ответ на сообщения следующих типов: 0216, 0316, 0416. Отправителем ответа может выступать только узел СВРК.

Структура тела ответа на запросы типов 0216, 0316, 0416 представлена в таблице 10.

Таблица 10

Номер поля | Наименование поля | Значения (диапазон значений) | Описание | Размер |

8 | PairConID | Определяется разработчиком | Идентификатор парного СКЗИ-потребителя, использующийся в прикладных сообщениях | 16 байт |

9 | Flags | Битовая строка. Конкретные значения задаются согласно принципам, описанным ниже | Флаги | 1 байт |

10 | TargetKeyID | Беззнаковое целое число | Идентификатор ключа | 40 байт |

11 | KeySize | Размер ключа в байтах | 2 байта | |

12 | CS_KW | 1 или 2 | Идентификатор криптонабора для ключевого контейнера (см. раздел 7) | 1 байт |

13 | KeyLabelSize | Беззнаковое целое число от 0 до 255 | Размер метки ключа в байтах. Если значение поля 0, то метка отсутствует | 1 байт |

14 | KeyLabel | Значение из диапазона (битовая строка), определяемого полем KeyLabelSize | Метка ключа, которую нужно записать в атрибуты ключа. Опциональное поле, присутствует в сообщении, если KeyLabelSize > 0 | Определяется полем KeyLabelSize и не превышает 255 байт |

15 | KeyContainer | Битовая строка. Структура ключевого контейнера описана в разделе 7 | Контейнер с ключом | Зависит от KeySize и CS_KW |

16 | AddDataSize | Беззнаковое целое число, зависит от размеров KeyContainer | Размер поля AddData в байтах. Опциональное поле, присутствует в сообщении, если MSB1(LSB3(Flags)) = 12 | 2 байта |

17 | AddData | Битовая строка | Опциональное поле, присутствует в сообщении, если MSB1(LSB3(Flags)) = 12 | Определяется значением поля AddDataSize |

MSB5(Flags) = 000002.

Остальные биты поля задаются согласно следующим принципам:

- LSB1(Flags) = 02 означает, что ключ был создан в результате ранее поступившего запроса от парного СКЗИ-потребителя;

- LSB1(Flags) = 12 означает, что ключ был создан в результате запроса получателя;

- MSB1(LSB2(Flags)) = 02 означает, что узел СВРК не ожидает подтверждения от СКЗИ-потребителя о факте получения ключа;

- MSB1(LSB2(Flags)) = 12 означает, что узел СВРК ожидает подтверждения от СКЗИ-потребителя о факте получения ключа;

- MSB1(LSB3(Flags)) = 02 означает, что поля AddDataSize и AddData отсутствуют в сообщении;

- MSB1(LSB3(Flags)) = 12 означает, что поля AddDataSize и AddData присутствуют в сообщении.

Примечание - Опционально в качестве значения PairConID разрешено указывать значение, соответствующее SenderID, в таком случае целевой ключ предназначен для одного запросившего СКЗИ-потребителя. Парный СКЗИ-потребитель отсутствует. Способ формирования этого ключа и выбор сопряженного узла СВРК для обработки этого запроса выходит за рамки настоящих рекомендаций.

В заголовке сообщений этого типа в поле MsgType должно быть указано значение 0516; в поле HeaderFlags устанавливаются биты LSB2(HeaderFlags) = 002. Отправителем сообщения может выступать как СКЗИ-потребитель, так и узел СВРК.

Структура тела запроса на получение случайного числа представлена в таблице 11.

Таблица 11

Номер поля | Наименование поля | Значения (диапазон значений) | Описание | Размер |

8 | Flags | Битовая строка. Конкретные значения задаются согласно принципам, описанным ниже | Флаги | 1 байт |

9 | CS_KW | 0, 1 или 2 | Идентификатор криптонабора для ключевого контейнера; {0} - ключевой контейнер отсутствует; {1} - поддерживается CS_KW = 1; {2} - поддерживается CS_KW = 2 (см. раздел 7) | 1 байт |

10 | RNSize | Беззнаковое целое число от 1 до 1931 | Размер случайного числа в байтах | 2 байта |

11 | AddDataSize | Беззнаковое целое число, зависит от RNSize | Размер поля AddData в байтах. Опциональное поле, присутствует в сообщении, если LSB1(Flags) = 12 | 2 байта |

12 | AddData | Битовая строка | Опциональное поле, присутствует в сообщении, если LSB1(Flags) = 12 | Определяется значением поля AddDataSize |

MSB7(Flags) = 00000002.

Остальные биты поля задаются согласно следующим принципам:

- LSB1(Flags) = 02 означает, что поля AddDataSize и AddData отсутствуют в сообщении;

- LSB1(Flags) = 12 означает, что поля AddDataSize и AddData присутствуют в сообщении.

В заголовке сообщений этого типа в поле MsgType должно быть указано значение 0516; в поле HeaderFlags устанавливаются биты LSB2(HeaderFlags) = 102. Сообщение такого типа посылается только в ответ на запрос типа 0516.

Структура тела ответа на запрос получения случайного числа представлена в таблице 12.

Таблица 12

Номер поля | Наименование поля | Значения (диапазон значений) | Описание | Размер |

8 | Flags | Битовая строка. Конкретные значения задаются согласно принципам, описанным ниже | Флаги | 1 байт |

9 | CS_KW | 0, 1 или 2 | Идентификатор криптонабора для ключевого контейнера; {0} - ключевой контейнер отсутствует; {1} - поддерживается CS_KW = 1; {2} - поддерживается CS_KW = 2 (см. раздел 7) | 1 байт |

10 | RNSize | Беззнаковое целое число от 1 до 1931 | Размер случайного числа в байтах. Совпадает со значением поля RNSize из запроса | 2 байта |

11 | RandomNumber | Битовая строка или ключевой контейнер, структура которого описана в разделе 7 | Случайное число или ключевой контейнер со случайным числом | Длина зависит от поля RNSize и не превышает 1931 байт |

12 | AddDataSize | Беззнаковое целое число, зависит от RNSize | Размер поля AddData в байтах. Опциональное поле, присутствует в сообщении, если LSB1(Flags) = 12 | 2 байта |

13 | AddData | Битовая строка | Опциональное поле, присутствует в сообщении, если LSB1(Flags) = 12 | Определяется значением поля AddDataSize |

MSB7(Flags) = 00000002.

Остальные биты поля задаются согласно следующим принципам:

- LSB1(Flags) = 02 означает, что поля AddDataSize и AddData отсутствуют в сообщении;

- LSB1(Flags) = 12 означает, что поля AddDataSize и AddData присутствуют в сообщении.

В заголовке сообщений этого типа в поле MsgType должно быть указано значение 0616; в поле HeaderFlags устанавливаются биты LSB2(HeaderFlags) = 002. Отправителем сообщения может выступать как СКЗИ-потребитель, так и узел СВРК.

Структура тела запроса передачи произвольных данных представлена в таблице 13.

Таблица 13

Номер поля | Наименование поля | Значения (диапазон значений) | Описание | Размер |

8 | DataSize | Беззнаковое целое число от 1 до 1933 | Размер поля Data в байтах | 2 байта |

9 | Data | Битовая строка | Произвольные данные | Определяется значением поля DataSize |

В заголовке сообщений этого типа в поле MsgType должно быть указано значение 0716; в поле HeaderFlags устанавливаются биты LSB2(HeaderFlags) = 002. Отправителем сообщения может выступать как СКЗИ-потребитель, так и узел СВРК.

Структура тела такого сообщения представлена в таблице 14.

Таблица 14

Номер поля | Наименование поля | Значения (диапазон значений) | Описание | Размер |

8 | StatusType | Беззнаковое целое число. Зарезервированные значения приведены в таблице 15 | Код статуса. В зависимости от значений этого поля определяется наличие и размер поля AddData | 2 байта |

9 | AddData | Битовая строка | Опциональное поле, наличие которого зависит от значения поля StatusType | Определяется значением поля StatusType и не превышает 1933 байта |

Таблица 15

Значение | Описание | Наличие дополнительных данных |

000016 | Запрос наличия ошибок (ping) | Нет |

010116 | Оповестить узел СВРК об отключении СКЗИ-потребителя | Нет |

010216 | Оповестить узел СВРК о подключении СКЗИ-потребителя | Нет |

010316 | Оповестить СКЗИ-потребителя об отключении узла СВРК | Нет |

010416 | Оповестить СКЗИ-потребителя о подключении узла СВРК | Нет |

020116 | Оповестить узел СВРК о получении ключа. В дополнительных данных передается идентификатор полученного ключа | 40 байт |

020216 | Оповестить СКЗИ-потребителя об изготовлении для него целевого ключа. Дополнительные данные имеют следующую структуру и состоят из следующих значений: идентификатор парного СКЗИ-потребителя, для которого предназначен этот ключ (16 байт); размер ключа (2 байта); идентификатор ключа (40 байт) | 58 байт |

Примечание - Значения, имеющие номер больший или равный 800016, могут использоваться разработчиками по своему усмотрению. | ||

Предусмотренный в настоящих рекомендациях состав атрибутов целевых ключей представлен в таблице 16.

Таблица 16

Обозначение | Наименование атрибута | Описание | Размер |

KeySize | Размер ключа | Обязательный атрибут | 2 байта |

TargetKeyID | Идентификатор ключа | Обязательный атрибут | 40 байт |

KeyLabelSize | Размер метки | Обязательный атрибут | 1 байт |

KeyLabel | Метка | Опциональный атрибут (отсутствует при KeyLabelSize = 0) | Зависит от KeyLabelSize |

AddData | Дополнительный атрибут | Опциональный атрибут | Ограничен размером прикладного сообщения "ответ на запрос получения ключа" |

Атрибут KeySize определяет байтовый размер целевого ключа. Размер ключа определяется исходя из поля KeySize в запросах типа MsgType = 0216 или MsgType = 0416.

Атрибут TargetKeyID определяет уникальный в СВРК идентификатор целевого ключа. Идентификатор формируется на узле СВРК и становится атрибутом целевого ключа после сопоставления атрибутов ключа паре СКЗИ-потребителей.

Размер идентификатора равен 40 байтам.

Примечание - После сопоставления атрибутов ключа паре СКЗИ-потребителей, идентификаторы СКЗИ-потребителей или идентификатор пары СКЗИ-потребителей (если такой используется на узле СВРК), является техническим атрибутом целевого ключа. Этот атрибут не передается вместе с ключом в СКЗИ-потребитель, а используется на узле СВРК при анализе запросов получения ключа (0216, 0316, 0416). Еще один технический атрибут ключа - указание на идентификатор СКЗИ-потребителя, который является инициатором создания этого ключа.

Атрибут KeyLabelSize определяет байтовый размер метки целевого ключа. Размер атрибута - 1 байт, возможные значения - от 0 до 255 (0 - метка отсутствует). Точное значение зависит от параметров работы узла СВРК и может зависеть от значения поля KeyLabelSize, полученного в запросе от СКЗИ-потребителя.

Опциональный атрибут KeyLabel может использоваться для альтернативной идентификации ключа между СКЗИ-потребителями. Размер метки зависит от значения атрибута KeyLabelSize.

Метки целевых ключей должны быть уникальными в рамках двух СКЗИ-потребителей в течение установленного в системе временного интервала. СКЗИ-потребитель должен обеспечивать уникальность меток. Узел СВРК осуществляет контроль уникальности меток в рамках хранения у себя ключей с их атрибутами. Процедуры, которые выполняются на узле СВРК в случае обнаружения повтора меток, описаны в 9.4.2.4 и 9.4.2.6.

После удаления ключей из узла СВРК атрибуты целевых ключей будут храниться на узле СВРК заданное разработчиком время. Точное значение времени хранения выходит за рамки настоящих рекомендаций.

Атрибут AddData может содержать один или несколько атрибутов ключа. Максимальный размер этого поля ограничен размером прикладных сообщений.

Общая структура ключевого контейнера, использующегося для транспортирования ключей от узла СВРК к СКЗИ-потребителю или случайных чисел между участниками протокола (в любом направлении), представлена в таблице 17.

В настоящих рекомендациях описаны два криптографических набора для ключевого контейнера:

- KExp15-KImp15-Kuzn;

- KExp15-KImp15-Magma.

Таблица 17

Номер поля | Наименование поля | Описание |

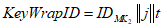

1 | KeyWrapID | Информация, позволяющая однозначно определить ключи |

2 | IV | Синхропосылка, использующаяся в алгоритмах экспорта и импорта ключа |

3 | Key_Exp | Экспортное представление ключа. Формируется согласно алгоритму экспорта ключа |

Данный криптографический набор используется, если CS_KW = 1.

Размер поля KeyWrapID - 8 байт.

Размер поля IV - 8 байт.

Размер поля Key_Exp зависит от экспортируемого ключа - от 17 до 1858 байт. Если контейнер используется для передачи случайного числа, то размер поля Key_Exp составляет от 17 до 1915 байт.

Алгоритмами экспорта и импорта ключа являются алгоритмы KExp15 и KImp15, соответственно, определенные в Р 1323565.1.017-2018 (раздел 5), на основе блочного шифра ГОСТ Р 34.12-2015 ("Кузнечик").

Входными параметрами алгоритма экспорта ключа являются:

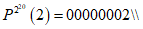

- экспортируемый ключ  , где 1 <= s <= 1842;

, где 1 <= s <= 1842;

, где 1 <= s <= 1842;

, где 1 <= s <= 1842;- ключ вычисления имитовставки  ;

;

;

;- ключ шифрования  ;

;

;

;- значение  .

.

.

.Входные значения для алгоритма импорта ключа однозначно определяются входными значениями алгоритма экспорта ключа. В рамках применения одной и той же пары ключей  и

и  значение IV должно быть уникальным.

значение IV должно быть уникальным.

Данный криптографический набор используется, если CS_KW = 2.

Размер поля KeyWrapID - 8 байт.

Размер поля IV - 4 байта.

Размер поля Key_Exp зависит от экспортируемого ключа - от 9 до 1862 байт. Если контейнер используется для передачи случайного числа, то размер поля Key_Exp составляет от 9 до 1919 байт.

Алгоритмами экспорта и импорта ключа являются алгоритмы KExp15 и KImp15, соответственно, определенные в Р 1323565.1.017-2018 (раздел 5), на основе блочного шифра ГОСТ Р 34.12-2015 ("Магма").

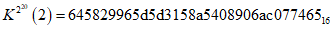

Входными параметрами алгоритма экспорта ключа являются:

- экспортируемый ключ  , где 1 <= s <= 1842;

, где 1 <= s <= 1842;

, где 1 <= s <= 1842;

, где 1 <= s <= 1842;- ключ вычисления имитовставки  ;

;

;

;- ключ шифрования  ;

;

;

;- значение  .

.

.

.Входные значения для алгоритма импорта ключа однозначно определяются входными значениями алгоритма экспорта ключа. В рамках применения одной и той же пары ключей  и

и  значение IV должно быть уникальным.

значение IV должно быть уникальным.

Ключи  и

и  , использующиеся в алгоритмах KExp15 и KImp15, применяются в порядке возрастания идентификаторов этих ключей. Это означает, что значение KeyWrapID должно увеличиваться при переходе к новым ключам, причем рост значения на разных шагах может осуществляться на разную величину в соответствии с правилами идентификации ключей

, использующиеся в алгоритмах KExp15 и KImp15, применяются в порядке возрастания идентификаторов этих ключей. Это означает, что значение KeyWrapID должно увеличиваться при переходе к новым ключам, причем рост значения на разных шагах может осуществляться на разную величину в соответствии с правилами идентификации ключей  и

и  .

.

Смена ключей  и

и  определяется логикой отправителя сообщений с учетом максимально допустимой нагрузки на ключи. Допускается использовать ключи

определяется логикой отправителя сообщений с учетом максимально допустимой нагрузки на ключи. Допускается использовать ключи  и

и  для формирования нескольких ключевых контейнеров при условии, что используются различные IV. В первый раз и при последующей смене ключа IV устанавливается равной 1.

для формирования нескольких ключевых контейнеров при условии, что используются различные IV. В первый раз и при последующей смене ключа IV устанавливается равной 1.

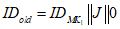

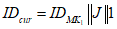

Для проверки значения KeyWrapID у получателя контейнера должен храниться наибольший из всех идентификаторов ранее использованных пар ключей  и

и  . Далее этот идентификатор будет обозначаться IDcur. До первого использования значение IDcur устанавливается как наименьший из возможных идентификаторов пары ключей

. Далее этот идентификатор будет обозначаться IDcur. До первого использования значение IDcur устанавливается как наименьший из возможных идентификаторов пары ключей  и

и  . Кроме того, между участниками протокола должны быть согласованы правила определения допустимых идентификаторов для ключей защиты контейнера на основе значения IDcur, с учетом правил идентификации пар ключей. Если полученное значение KeyWrapID удовлетворяет правилам определения допустимых идентификаторов, то для пары ключей, соответствующей значению KeyWrapID, осуществляется контроль максимально допустимой нагрузки на ключ, иначе необходимо прекратить разбор сообщения. Если контроль максимально допустимой нагрузки успешно пройден, то пара ключей с идентификатором KeyWrapID используется в алгоритме KImp15, иначе необходимо прекратить разбор сообщения.

. Кроме того, между участниками протокола должны быть согласованы правила определения допустимых идентификаторов для ключей защиты контейнера на основе значения IDcur, с учетом правил идентификации пар ключей. Если полученное значение KeyWrapID удовлетворяет правилам определения допустимых идентификаторов, то для пары ключей, соответствующей значению KeyWrapID, осуществляется контроль максимально допустимой нагрузки на ключ, иначе необходимо прекратить разбор сообщения. Если контроль максимально допустимой нагрузки успешно пройден, то пара ключей с идентификатором KeyWrapID используется в алгоритме KImp15, иначе необходимо прекратить разбор сообщения.

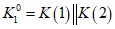

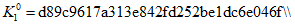

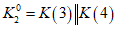

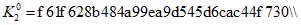

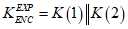

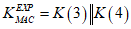

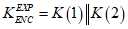

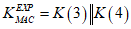

Пример идентификации ключей  и

и  , а также правил формирования и проверки значений KeyWrapID описан в приложении Б.

, а также правил формирования и проверки значений KeyWrapID описан в приложении Б.

В системе, реализующей описываемый протокол, требуется выполнение нижеприведенных условий и ограничений.

8.1 Каждый участник протокола имеет два идентификатора: первый - для CRISP-сообщений (используется при формировании поля KeyId согласно 5.1.4), второй идентификатор для прикладных сообщений (используется при формировании заголовка прикладного сообщения согласно 5.2.1). В общем случае первый и второй идентификаторы могут не совпадать.

8.2 Отправителем и получателем сообщений могут являться как СКЗИ-потребитель, так и узел СВРК. При этом:

а) отправителю и получателю известны идентификаторы друг друга; идентификаторы отправителя и получателя являются уникальными в рамках СВРК;

б) паре СКЗИ-потребителей известны идентификаторы друг друга; вопросы передачи информации между СКЗИ-потребителями выходят за рамки настоящих рекомендаций;

в) сопряженным узлам СВРК известны идентификаторы друг друга. При этом:

1) в сопряженных узлах СВРК должна обеспечиваться синхронность любых операций, совершаемых с совместными целевыми ключами и их атрибутами, указанными в разделе 6,

2) вопросы передачи информации между взаимодействующими узлами СВРК выходят за рамки настоящих рекомендаций;

г) узлу СВРК известны идентификаторы обслуживаемых им СКЗИ-потребителей.

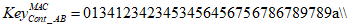

8.3 При формировании CRISP-сообщения в системе выполняются следующие условия:

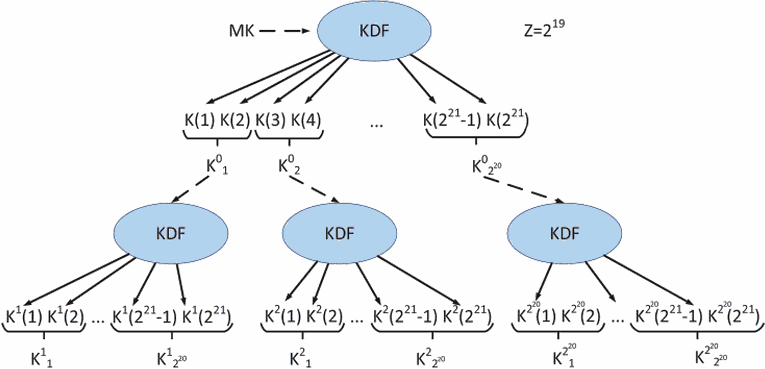

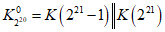

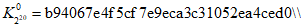

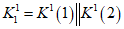

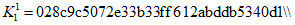

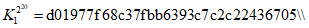

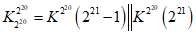

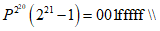

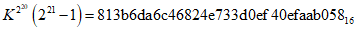

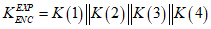

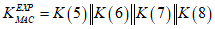

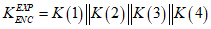

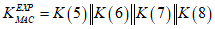

а) у участников протокола имеется общий базовый ключ для каждого направления; для разных криптографических наборов CRISP используются разные статистически независимые базовые ключи; для разных направлений базовые ключи являются статистически независимыми. Один из возможных способов получения базовых ключей - их вычисление при помощи функции выработки производных ключей с использованием исходного ключа, загружаемого обоим участникам протокола. Для реализации такой функции выработки рекомендуется применять алгоритм диверсификации KDF_TREE_GOSTR3411_2012_256, приведенный в Р 50.1.113-2016 (подраздел 4.5) с псевдослучайной функцией HMAC_GOSTR3411_2012_256, приведенной в Р 50.1.113-2016 (пункт 4.1.1). Также в рамках настоящих рекомендаций может использоваться схема выработки производных ключей, описанная в Б.5.1, с псевдослучайной функцией, определенной по ГОСТ Р 34.13-2015 (подраздел 5.6). Входные значения для псевдослучайной функции при одном и том же ключе должны быть уникальными; при задании входных параметров и выхода для функций выработки производных ключей используются общие принципы, изложенные в Р 50.1.113-2016 (подраздел 4.4 и 4.5) и учитывается максимально допустимая нагрузка на один ключ. Пример загружаемых участнику протокола исходных ключей и вычисления из них необходимых базовых ключей описан в приложении Б;

б) с каждым базовым ключом ассоциирован идентификатор, который состоит из трех полей:

1) первое поле - это идентификатор отправителя сообщения, имеющий размер 16 байт,

2) второе поле - это идентификатор получателя сообщения, имеющий размер 16 байт,

3) третье поле - это идентификатор ключа по направлению, имеющий размер 8 байт. Значение этого идентификатора должно быть уникальным для упорядоченной пары отправитель - получатель; общие требования к идентификатору описаны в 9.2.3, пример формирования и проверки идентификатора ключа по направлению описан в приложении Б;

в) идентификатор базового ключа должен однозначно соответствовать одному и тому же базовому ключу у обоих участников протокола;

г) отправитель и получатель поддерживают не менее одного общего криптографического набора для протокола CRISP;

д) у отправителя и получателя одинаково настроен размер окна принятых CRISP-сообщений (параметр Size), который должен быть в пределах от 1 до 256 (включительно) сообщений; способ установки на отправителе и получателе одинакового размера окна принятых CRISP-сообщений (параметр Size) выходит за рамки настоящих рекомендаций.

8.4 В части хранения и передачи целевых ключей и случайных чисел в системе выполняются следующие условия:

- однозначно определены правила хранения и удаления целевых ключей и их атрибутов на узле СВРК;

- до начала эксплуатации в настройках СВРК должно быть установлено, разрешается ли передавать один и тот же целевой ключ в разных ключевых контейнерах. Для одного целевого ключа разными считаются такие ключевые контейнеры, в которых отличается хотя бы один из двух параметров: синхропосылка IV или ключи  и

и  , использующиеся при формировании экспортного и импортного представления целевого ключа;

, использующиеся при формировании экспортного и импортного представления целевого ключа;

- если в настройках узла СВРК разрешено передавать один и тот же целевой ключ в разных ключевых контейнерах, то допускается повторно запрашивать целевой ключ у узла СВРК; при этом данная возможность не может гарантировать, что у парных СКЗИ-потребителей множество целевых ключей будет совпадать. Поэтому вне зависимости от установленных настроек порядок работы СКЗИ-потребителей должен предусматривать такую ситуацию, при которой один из парных СКЗИ-потребителей обладает целевым ключом, а другой СКЗИ-потребитель не способен получить именно этот целевой ключ от узла СВРК. В данном случае следует вывести этот целевой ключ из эксплуатации на СКЗИ-потребителе и использовать следующий целевой ключ, при необходимости запросив его у узлов СВРК;

- уникальность метки целевого ключа проверяется в рамках временного интервала, который устанавливается в настройках узла СВРК и согласуется с правилами хранения целевых ключей и их атрибутов на узле СВРК;

- у участников протокола имеются одинаковые статистически независимые ключи  и

и  , использующиеся в экспорте и импорте целевого ключа; для разных направлений ключи экспорта и импорта ключа также являются статистически независимыми; для разных криптографических наборов ключевых контейнеров (см. 7.1 и 7.2) применяются разные статистически независимые ключи экспорта и импорта ключа. Ключи, использующиеся в экспорте и импорте целевого ключа, могут вычисляться при помощи функции выработки производных ключей с использованием исходного ключа, загружаемого обоим участникам протокола. Исходные ключи для вычисления базовых ключей и ключей защиты ключевого контейнера должны быть статистически независимыми. Требования к функции выработки производных ключей и к правилам задания входных параметров для вычисления ключей, использующиеся в экспорте и импорте целевого ключа, аналогичны требованиям к функции выработки производных ключей и правилам задания входных параметров для вычисления базовых ключей. Пример загружаемой участнику протокола первичной ключевой информации и вычисления из нее ключей, использующихся в алгоритмах экспорта целевых ключей, а также порядок формирования необходимых идентификаторов, описан в приложении Б.

, использующиеся в экспорте и импорте целевого ключа; для разных направлений ключи экспорта и импорта ключа также являются статистически независимыми; для разных криптографических наборов ключевых контейнеров (см. 7.1 и 7.2) применяются разные статистически независимые ключи экспорта и импорта ключа. Ключи, использующиеся в экспорте и импорте целевого ключа, могут вычисляться при помощи функции выработки производных ключей с использованием исходного ключа, загружаемого обоим участникам протокола. Исходные ключи для вычисления базовых ключей и ключей защиты ключевого контейнера должны быть статистически независимыми. Требования к функции выработки производных ключей и к правилам задания входных параметров для вычисления ключей, использующиеся в экспорте и импорте целевого ключа, аналогичны требованиям к функции выработки производных ключей и правилам задания входных параметров для вычисления базовых ключей. Пример загружаемой участнику протокола первичной ключевой информации и вычисления из нее ключей, использующихся в алгоритмах экспорта целевых ключей, а также порядок формирования необходимых идентификаторов, описан в приложении Б.

8.5 Для любого ключа, когда-либо используемого в протоколе, должна обеспечиваться практическая невозможность его вычисления из остальных ключей, кроме тех случаев, когда протокол прямо предписывает вычисление производных ключей.

8.6 Для любого ключа, используемого в протоколе, должен производиться учет объема обработанного материала с использованием этого ключа. В том числе должен производиться учет объема обработанного материала для исходного ключа, если он применяется для вычисления базовых ключей, для базовых ключей и для ключей  и

и  . При достижении максимально допустимого объема обработанного материала для ключа дальнейшее использование этого ключа должно быть невозможно.

. При достижении максимально допустимого объема обработанного материала для ключа дальнейшее использование этого ключа должно быть невозможно.

8.7 Во всех сообщениях, имеющих опциональное поле AddData, структура этого поля может быть определена разработчиком и выходит за рамки настоящих рекомендаций. В поле AddData запрещено передавать криптографически опасную информацию без обеспечения ее дополнительной защиты; полнота используемых мер защиты определяется в рамках тематических исследований конкретных СКЗИ, реализующих описанный протокол, при оценке соответствия данных СКЗИ требованиям по безопасности информации, предъявляемых к СКЗИ, в соответствии с Р 1323565.1.012-2017 (разделы 4 - 6).

8.8 В запросах передачи произвольных данных (MsgType = 0616) структура поля Data может быть определена разработчиком и выходит за рамки настоящих рекомендаций. В поле Data запрещено передавать криптографически опасную информацию без обеспечения ее дополнительной защиты; полнота используемых мер защиты определяется в рамках тематических исследований конкретных СКЗИ, реализующих описанный протокол, при оценке соответствия данных СКЗИ требованиям по безопасности информации, предъявляемых к СКЗИ, в соответствии с Р 1323565.1.012-2017 (разделы 4 - 6).

8.9 Необходимость использования меток времени (поле TimeStamp из заголовка прикладного сообщения согласно 5.2.1) определяется разработчиком.

8.10 Для обеспечения защиты от навязывания ложных сообщений разработчику необходимо ограничить максимальное количество обрабатываемых сообщений с неправильной имитовставкой в рамках использования одного ключа. Максимальное количество определяется разработчиком с учетом класса защиты конкретных СКЗИ, реализующих протокол Протока, и эксплуатационных характеристик конечной системы, в которой предполагается использовать указанные СКЗИ.

8.11 Максимальный объем материала, который может быть обработан на одном ключе, должен определяться с учетом теоретических ограничений, возникающих при использовании конкретных криптографических алгоритмов, и практических ограничений, возникающих при реализации протокола Протока. Теоретические ограничения на объем материала, который может быть обработан на одном ключе при использовании некоторых вариантов режимов работы блочных шифров согласно ГОСТ Р 34.13-2015 (раздел 5), приведены в Р 1323565.1.005-2017 (раздел 4). Практические ограничения на объем материала, который может быть обработан на одном ключе, должны быть получены в рамках тематических исследований конкретных СКЗИ, реализующих описанный протокол, при оценке соответствия данных СКЗИ требованиям по безопасности информации, предъявляемых к СКЗИ, в соответствии с Р 1323565.1.012-2017 (разделы 4 - 6).

Взаимодействие между СКЗИ-потребителем и узлом СВРК строится по схеме запрос - ответ, т.е. сообщение типа ответ отправляется только после того, как было получено соответствующее ему сообщение типа запрос. Для начала взаимодействия необходимо, чтобы все ограничения и условия, изложенные в разделе 8, были удовлетворены и выполнены.

Разрешается формировать очередной запрос, даже если ответ на предыдущий запрос еще не получен.

9.1.1 Общие положения

До начала взаимодействия оба участника должны установить размер диапазона отслеживаемых значений для идентификаторов сеансов SessionIDWinSize. Областью значений для SessionIDWinSize является диапазон от 1 до 256.

В начале взаимодействия каждый участник инициализирует счетчик идентификатора сеансов, инициатором которых он является, устанавливая его значение в "0", SendSessionID = 0. При формировании запросов в качестве идентификатора сеанса записывается текущее значение счетчика идентификатора сеансов. Счетчик идентификатора сеансов может принимать значения из диапазона от 0 до 232 - 1. Кроме того, каждый участник устанавливает нижнюю и верхнюю границы диапазона отслеживаемых значений для идентификаторов сеансов, инициатором которых является другой участник протокола, RecipSessionIDMin = 0, RecipSessionIDMax = SessionIDWinSize, соответственно.

Значения SendSessionID, RecipSessionIDMin и RecipSessionIDMax соответствуют паре участников, т.е. для связи с разными получателями отправитель должен иметь разные счетчики идентификаторов сеанса.

Каждый новый запрос отправителя циклически увеличивает значение счетчика идентификатора сеансов SendSessionID на единицу, т.е. при достижении счетчиком SendSessionID значения 232 - 1 следующим значением для счетчика является 0. Значение идентификатора сеансов в ответе должно совпадать со значением идентификатора сеанса из запроса.

При проверке значений SessionID на соответствие диапазону отслеживаемых значений для идентификатора сеансов необходимо учитывать цикличность значений счетчиков границ этого диапазона.

Получатель запроса проверяет корректность значения SessionID и пересчитывает границы диапазона отслеживаемых значений для идентификатора сеансов по нижеприведенному правилу:

- если с учетом цикличности счетчиков SessionID принадлежит диапазону значений от RecipSessionIDMin до (RecipSessionIDMax + 1024), то руководствуются следующим:

а) если с учетом цикличности счетчиков SessionID больше RecipSessionIDMax, то значение признается корректным и в случае успешного разбора запроса:

1) верхней границе диапазона отслеживаемых значений RecipSessionIDMax присваивается значение SessionID,

2) значение SessionID отмечается как принятое,

3) нижняя граница диапазона отслеживаемых значений RecipSessionIDMin пересчитывается с учетом цикличности счетчика сеансов;

б) иначе

1) если значение SessionID отмечено как непринятое ранее, то значение SessionID признается корректным и в случае успешного разбора запроса отмечается как принятое,

2) если значение SessionID отмечено как принятое ранее, то значение SessionID признается некорректным;

- иначе значение SessionID признается некорректным.

Получатель ответа на запрос проверяет, что значение SessionID в ответе совпадает со значением SessionID в запросе. В случае несовпадения значение SessionID в ответе признается некорректным.

Примечание - С учетом цикличности счетчиков при достижении счетчиком RecipSessionIDMax значения 232 - 1024 + i, где 0 <= i <= 1023, считается, что значения счетчика SessionID от 0 до i являются допустимыми. Нижняя граница диапазона отслеживаемых значений сеансов пересчитывается с учетом цикличности счетчика.

9.2.1 Порядок формирования CRISP-сообщения

Формирование CRISP-сообщения происходит согласно порядку, описанному в Р 1323565.1.029-2019 (разделы 4, 5), структура CRISP-сообщения и размеры полей определены в 5.1, при этом:

- значения полей ExternalKeyIdFlag, Version, CS и ICV задаются в соответствии с 5.1;

- структура поля KeyID определена в 5.1.4. В качестве значений SenderID и RecipientID используются идентификаторы отправителя и получателя CRISP-сообщения, при этом отправитель и получатель CRISP-сообщения определяются на основе идентификаторов отправителя и получателя прикладного сообщения, указанных в полях SenderID и RecipientID прикладного сообщения;

- правила формирования значения KeyCounter определяются между СКЗИ-потребителем и узлом СВРК заранее, общие правила описаны в 9.2.3, пример формирования значений KeyCounter представлен в приложении Б;

- значение поля SeqNum задается в соответствии с описанием Р 1323565.1.029-2019 (подраздел 4.5) и указанием согласно 5.1.5. При реализации может использоваться строго возрастающий счетчик;

- поле PayloadData формируется путем зашифрования прикладного сообщения в соответствии с Р 1323565.1.029-2019 (подраздел 4.6) и 5.1.

9.2.2 Порядок разбора CRISP-сообщения

Порядок разбора CRISP-сообщения осуществляется согласно Р 1323565.1.029-2019 (подраздел 6), при этом проверяется, что параметры CRISP-сообщения соответствуют 5.1. При разборе CRISP-сообщения выполняется следующая последовательность действий:

- выполняется действие, описанное в перечислении а) подраздела 6.3 Р 1323565.1.029-2019;

- осуществляется проверка идентификатора криптографического набора CRISP, указанного в поле CS согласно 5.1.3; если указанный криптографический набор CRISP не поддерживается получателем, то разбор сообщения прекращается и сообщение отбрасывается, иначе разбор сообщения продолжается;

- осуществляется проверка идентификатора базового ключа, указанного в поле KeyID (KeyCounter), в соответствии с 9.2.3;

- дальнейший порядок действий соответствует перечислениям б) - ж) подраздела 6.3 Р 1323565.1.029-2019.

Максимальное число сообщений, для которых процедура контроля целостности из перечисления д) подраздела 6.3 Р 1323565.1.029-2019 выполняется с ошибкой, не должно превышать установленный предел. При достижении установленного предела для возобновления работы необходимо сменить базовый ключ.

Использование базовых ключей в протоколе на стороне отправителя сообщения осуществляется в порядке возрастания идентификаторов этих ключей. Это означает, что значение KeyCounter должно увеличиваться при переходе к новым ключам, причем рост значения на разных шагах может осуществляться на разную величину в соответствии с правилами идентификации базовых ключей.

Смена базового ключа определяется логикой отправителя сообщений с учетом максимально допустимой нагрузки на один базовый ключ.