СПРАВКА

Источник публикации

М.: ИПК Издательство стандартов, 1996

Примечание к документу

Документ утратил силу с 1 июня 2019 года в части разделов 2, 3, 4, 5 в связи с изданием Приказа Росстандарта от 04.12.2018 N 1062-ст. Взамен введен в действие ГОСТ 34.13-2018.

Документ утратил силу с 1 июня 2019 года в части раздела 1 в связи с изданием Приказа Росстандарта от 04.12.2018 N 1061-ст. Взамен введен в действие ГОСТ 34.12-2018.

С 1 июля 2003 года до вступления в силу технических регламентов акты федеральных органов исполнительной власти в сфере технического регулирования носят рекомендательный характер и подлежат обязательному исполнению только в части, соответствующей целям, указанным в пункте 1 статьи 46 Федерального закона от 27.12.2002 N 184-ФЗ.

Документ введен в действие с 1 июля 1990 года.

Название документа

"ГОСТ 28147-89. Государственный стандарт Союза ССР. Системы обработки информации. Защита криптографическая. Алгоритм криптографического преобразования"

(утв. и введен в действие Постановлением Госстандарта СССР от 02.06.1989 N 1409)

"ГОСТ 28147-89. Государственный стандарт Союза ССР. Системы обработки информации. Защита криптографическая. Алгоритм криптографического преобразования"

(утв. и введен в действие Постановлением Госстандарта СССР от 02.06.1989 N 1409)

Содержание

Постановлением Государственного

комитета СССР по стандартам

от 2 июня 1989 г. N 1409

ГОСУДАРСТВЕННЫЙ СТАНДАРТ СОЮЗА ССР

СИСТЕМЫ ОБРАБОТКИ ИНФОРМАЦИИ. ЗАЩИТА КРИПТОГРАФИЧЕСКАЯ

АЛГОРИТМ КРИПТОГРАФИЧЕСКОГО ПРЕОБРАЗОВАНИЯ

ГОСТ 28147-89

Группа П85

ОКП 40 4000

Дата введения

1 июля 1990 года

1. Утвержден и введен в действие Постановлением Государственного комитета СССР по стандартам от 02.06.1989 N 1409.

2. Введен впервые.

3. Ссылочные нормативно-технические документы

Обозначение НТД, на который дана ссылка | Номер пункта |

ГОСТ 17657-79 | |

4. Переиздание, апрель 1996 г.

Настоящий стандарт устанавливает единый алгоритм криптографического преобразования для систем обработки информации в сетях электронных вычислительных машин (ЭВМ), отдельных вычислительных комплексах и ЭВМ, который определяет правила шифрования данных и выработки имитовставки.

Алгоритм криптографического преобразования предназначен для аппаратной или программной реализации, удовлетворяет криптографическим требованиям и по своим возможностям не накладывает ограничений на степень секретности защищаемой информации.

Стандарт обязателен для организаций, предприятий и учреждений, применяющих криптографическую защиту данных, хранимых и передаваемых в сетях ЭВМ, в отдельных вычислительных комплексах или в ЭВМ.

Термины, применяемые в настоящем стандарте, и их определения приведены в Приложении 1.

КРИПТОГРАФИЧЕСКОГО ПРЕОБРАЗОВАНИЯ

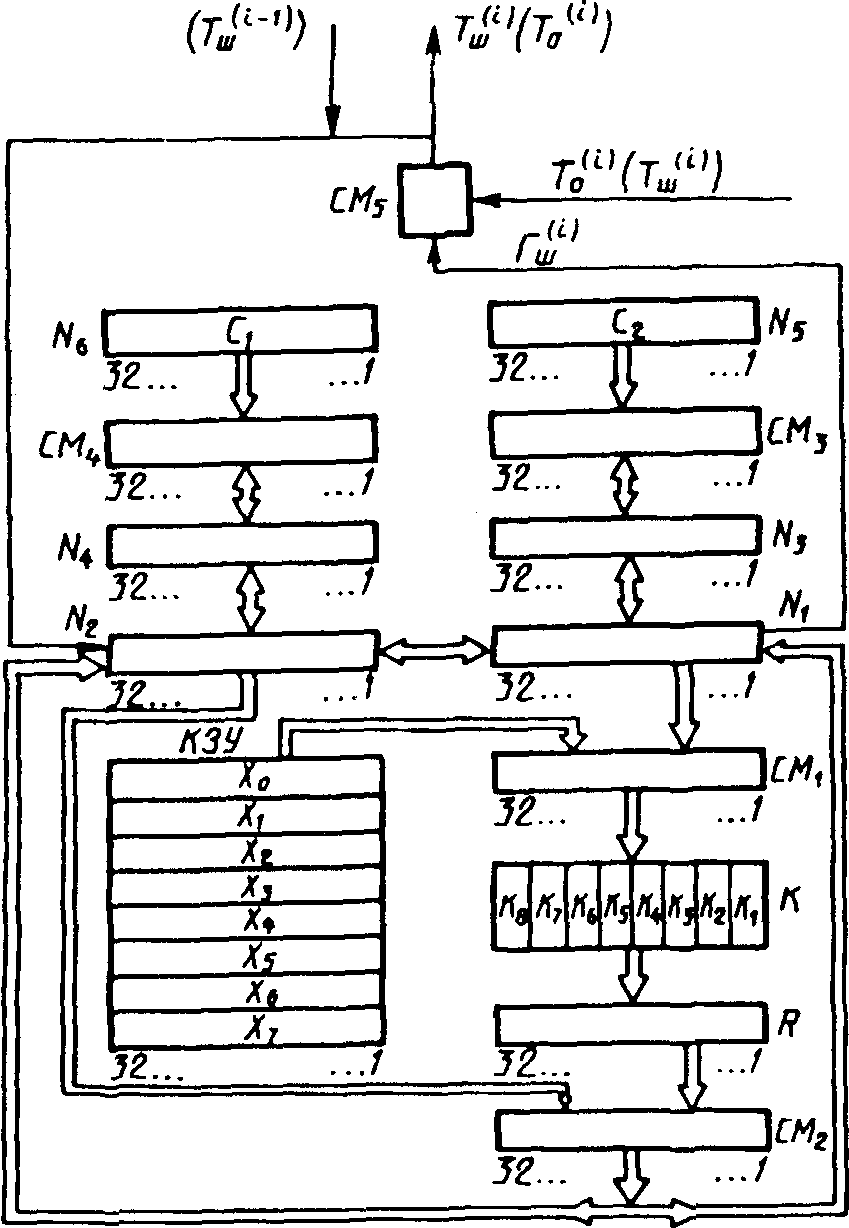

1.1. Структурная схема алгоритма криптографического преобразования (криптосхема) содержит (см. черт. 1):

ключевое запоминающее устройство (КЗУ) на 256 бит, состоящее из восьми 32-разрядных накопителей ( ,

,  ,

,  ,

,  ,

,  ,

,  ,

,  ,

,  );

);

четыре 32-разрядных накопителя ( ,

,  ,

,  ,

,  );

);

два 32-разрядных накопителя ( ,

,  ) с записанными в них постоянными заполнениями

) с записанными в них постоянными заполнениями  ,

,  ;

;

два 32-разрядных сумматора по модулю  (

( ,

,  );

);

32-разрядный сумматор поразрядного суммирования по модулю 2  ;

;

32-разрядный сумматор по модулю

;

;

сумматор по модулю 2  , ограничение на разрядность сумматора

, ограничение на разрядность сумматора  не накладывается;

не накладывается;

блок подстановки (K);

регистр циклического сдвига на одиннадцать шагов в сторону старшего разряда (R).

1.2. Блок подстановки K состоит из восьми узлов замены  ,

,  ,

,  ,

,  ,

,  ,

,  ,

,  ,

,  с памятью на 64 бита каждый. Поступающий на блок подстановки 32-разрядный вектор разбивается на восемь последовательно идущих 4-разрядных векторов, каждый из которых преобразуется в 4-разрядный вектор соответствующим узлом замены, представляющим собой таблицу из шестнадцати строк, содержащих по четыре бита заполнения в строке. Входной вектор определяет адрес строки в таблице, заполнение данной строки является выходным вектором. Затем 4-разрядные выходные векторы последовательно объединяются в 32-разрядный вектор.

с памятью на 64 бита каждый. Поступающий на блок подстановки 32-разрядный вектор разбивается на восемь последовательно идущих 4-разрядных векторов, каждый из которых преобразуется в 4-разрядный вектор соответствующим узлом замены, представляющим собой таблицу из шестнадцати строк, содержащих по четыре бита заполнения в строке. Входной вектор определяет адрес строки в таблице, заполнение данной строки является выходным вектором. Затем 4-разрядные выходные векторы последовательно объединяются в 32-разрядный вектор.

1.3. При сложении и циклическом сдвиге двоичных векторов старшими разрядами считаются разряды накопителей с большими номерами.

1.4. При записи ключа ( ,

,  ,...,

,...,  ),

),  ,

,  в КЗУ значение

в КЗУ значение  вводится в 1-й разряд накопителя

вводится в 1-й разряд накопителя  , значение

, значение  вводится во 2-й разряд накопителя

вводится во 2-й разряд накопителя  ,..., значение

,..., значение  вводится в 32-й разряд накопителя

вводится в 32-й разряд накопителя  ; значение

; значение  вводится в 1-й разряд накопителя

вводится в 1-й разряд накопителя  , значение

, значение  вводится во 2-й разряд накопителя

вводится во 2-й разряд накопителя  ,..., значение

,..., значение  вводится в 32-й разряд накопителя

вводится в 32-й разряд накопителя  ; значение

; значение  вводится в 1-й разряд накопителя

вводится в 1-й разряд накопителя  и т.д., значение

и т.д., значение  вводится в 32-й разряд накопителя

вводится в 32-й разряд накопителя  .

.

,

,  в КЗУ значение

в КЗУ значение 1.5. При перезаписи информации содержимое p-го разряда одного накопителя (сумматора) переписывается в p-й разряд другого накопителя (сумматора).

1.7. Ключи, определяющие заполнения КЗУ и таблиц блока подстановки K, являются секретными элементами и поставляются в установленном порядке.

Заполнение таблиц блока подстановки K является долговременным ключевым элементом, общим для сети ЭВМ.

Организация различных видов связи достигается построением соответствующей ключевой системы. При этом может быть использована возможность выработки ключей (заполнений КЗУ) в режиме простой замены и зашифрования их в режиме простой замены с обеспечением имитозащиты для передачи по каналам связи или хранения в памяти ЭВМ.

1.8. В криптосхеме предусмотрены четыре вида работы:

зашифрование (расшифрование) данных в режиме простой замены;

зашифрование (расшифрование) данных в режиме гаммирования;

зашифрование (расшифрование) данных в режиме гаммирования с обратной связью;

режим выработки имитовставки.

Схемы программной реализации алгоритма криптографического преобразования приведены в Приложении 3.

2.1.1. Криптосхема, реализующая алгоритм зашифрования в режиме простой замены, должна иметь вид, указанный на черт. 2.

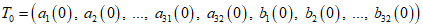

Открытые данные, подлежащие зашифрованию, разбивают на блоки по 64 бита в каждом. Ввод любого блока  двоичной информации в накопители

двоичной информации в накопители  и

и  производится так, что значение

производится так, что значение  вводится в 1-й разряд

вводится в 1-й разряд  , значение

, значение  вводится во 2-й разряд

вводится во 2-й разряд  и т.д., значение

и т.д., значение  вводится в 32-й разряд

вводится в 32-й разряд  ; значение

; значение  вводится в 1-й разряд

вводится в 1-й разряд  , значение

, значение  вводится во 2-й разряд

вводится во 2-й разряд  и т.д., значение

и т.д., значение  вводится в 32-й разряд

вводится в 32-й разряд  . В результате получают состояние

. В результате получают состояние  накопителя

накопителя  и состояние

и состояние  накопителя

накопителя  .

.

двоичной информации в накопители

двоичной информации в накопители  накопителя

накопителя  накопителя

накопителя 2.1.2. В КЗУ вводятся 256 бит ключа. Содержимое восьми 32-разрядных накопителей  ,

,  ,...,

,...,  имеет вид:

имеет вид:

2.1.3. Алгоритм зашифрования 64-разрядного блока открытых данных в режиме простой замены состоит из 32 циклов.

В первом цикле начальное заполнение накопителя  суммируется по модулю

суммируется по модулю  в сумматоре

в сумматоре  с заполнением накопителя

с заполнением накопителя  , при этом заполнение накопителя

, при этом заполнение накопителя  сохраняется.

сохраняется.

Результат суммирования преобразуется в блоке подстановки K и полученный вектор поступает на вход регистра R, где циклически сдвигается на одиннадцать шагов в сторону старших разрядов. Результат сдвига суммируется поразрядно по модулю 2 в сумматоре  с 32-разрядным заполнением накопителя

с 32-разрядным заполнением накопителя  . Полученный в

. Полученный в  результат записывается в

результат записывается в  , при этом старое заполнение

, при этом старое заполнение  переписывается в

переписывается в  . Первый цикл заканчивается.

. Первый цикл заканчивается.

Последующие циклы осуществляются аналогично, при этом во 2-м цикле из КЗУ считывается заполнение  , в 3-м цикле из КЗУ считывается заполнение

, в 3-м цикле из КЗУ считывается заполнение  и т.д., в 8-м цикле из КЗУ считывается заполнение

и т.д., в 8-м цикле из КЗУ считывается заполнение  . В циклах с 9-го по 16-й, а также в циклах с 17-го по 24-й заполнения из КЗУ считываются в том же порядке:

. В циклах с 9-го по 16-й, а также в циклах с 17-го по 24-й заполнения из КЗУ считываются в том же порядке:

В последних восьми циклах с 25-го по 32-й порядок считывания заполнений КЗУ обратный:

Таким образом, при зашифровании в 32 циклах осуществляется следующий порядок выбора заполнений накопителей:

В 32 цикле результат из сумматора  вводится в накопитель

вводится в накопитель  , а в накопителе

, а в накопителе  сохраняется старое заполнение.

сохраняется старое заполнение.

Полученные после 32-го цикла зашифрования заполнения накопителей  и

и  являются блоком зашифрованных данных, соответствующим блоку открытых данных.

являются блоком зашифрованных данных, соответствующим блоку открытых данных.

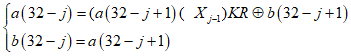

2.1.4. Уравнения зашифрования в режиме простой замены имеют вид:

при  ;

;

;

;

при  ;

;

;

;a(32) = a(31)

при j = 32,

где  - начальное заполнение

- начальное заполнение  перед первым циклом зашифрования;

перед первым циклом зашифрования;

- начальное заполнение

- начальное заполнение  - начальное заполнение

- начальное заполнение  - заполнение

- заполнение  - заполнение

- заполнение  .

.Знак  означает поразрядное суммирование 32-разрядных векторов по модулю 2.

означает поразрядное суммирование 32-разрядных векторов по модулю 2.

Знак  означает суммирование 32-разрядных векторов по модулю

означает суммирование 32-разрядных векторов по модулю  . Правила суммирования по модулю

. Правила суммирования по модулю  приведены в Приложении 4;

приведены в Приложении 4;

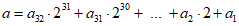

R - операция циклического сдвига на одиннадцать шагов в сторону старших разрядов, т.е.

.

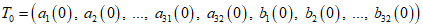

.2.1.5. 64-разрядный блок зашифрованных данных  выводится из накопителей

выводится из накопителей  ,

,  в следующем порядке: из 1-го, 2-го,..., 32-го разрядов накопителя

в следующем порядке: из 1-го, 2-го,..., 32-го разрядов накопителя  , затем из 1-го, 2-го,..., 32-го разрядов накопителя

, затем из 1-го, 2-го,..., 32-го разрядов накопителя  , т.е.

, т.е.

.

.Остальные блоки открытых данных в режиме простой замены зашифровываются аналогично.

2.2. Расшифрование зашифрованных данных в режиме простой замены

2.2.1. Криптосхема, реализующая алгоритм расшифрования в режиме простой замены, имеет тот же вид (см. черт. 2), что и при зашифровании. В КЗУ вводятся 256 бит того же ключа, на котором осуществлялось зашифрование. Зашифрованные данные, подлежащие расшифрованию, разбиты на блоки по 64 бита в каждом. Ввод любого блока

в накопители  и

и  производятся так, что значение

производятся так, что значение  вводится в 1-й разряд

вводится в 1-й разряд  , значение

, значение  вводится во 2-й разряд

вводится во 2-й разряд  и т.д., значение

и т.д., значение  вводится в 32-й разряд

вводится в 32-й разряд  ; значение

; значение  вводится в 1-й разряд

вводится в 1-й разряд  и т.д., значение

и т.д., значение  вводится в 32-й разряд

вводится в 32-й разряд  .

.

вводится в 32-й разряд

вводится в 32-й разряд  вводится в 32-й разряд

вводится в 32-й разряд 2.2.2. Расшифрование осуществляется по тому же алгоритму, что и зашифрование открытых данных, с тем изменением, что заполнения накопителей  ,

,  ,...,

,...,  считываются из КЗУ в циклах расшифрования в следующем порядке:

считываются из КЗУ в циклах расшифрования в следующем порядке:

2.2.3. Уравнения расшифрования имеют вид:

при  ;

;

;

;

при  ;

;

;

;

при j = 32.

2.2.4. Полученные после 32 циклов работы заполнения накопителей  и

и  составляют блок открытых данных.

составляют блок открытых данных.

, соответствующий блоку зашифрованных данных, при этом значение

, соответствующий блоку зашифрованных данных, при этом значение Аналогично расшифровываются остальные блоки зашифрованных данных.

2.3. Алгоритм зашифрования в режиме простой замены 64-битового блока  обозначается через A, т.е.

обозначается через A, т.е.

.

.2.4. Режим простой замены допускается использовать для зашифрования (расшифрования) данных только в случаях, приведенных в п. 1.7.

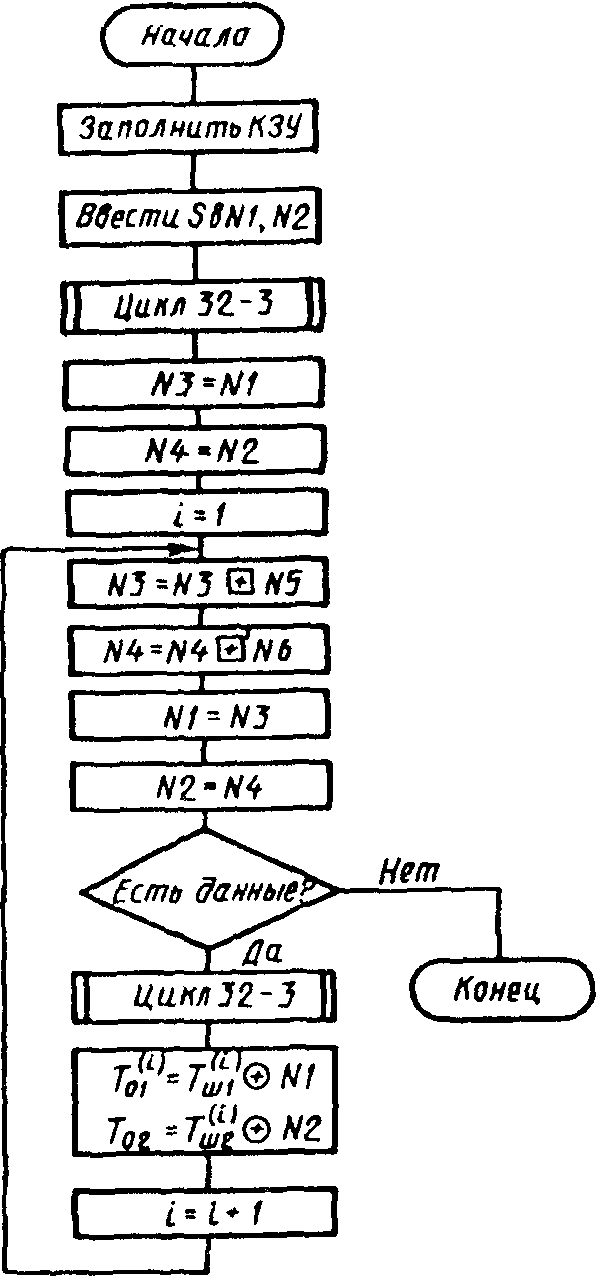

3.1. Зашифрование открытых данных в режиме гаммирования

3.1.1. Криптосхема, реализующая алгоритм зашифрования в режиме гаммирования, имеет вид, указанный на черт. 3.

Открытые данные, разбитые на 64-разрядные блоки  ,

,  ,...,

,...,  ,

,  , зашифровываются в режиме гаммирования путем поразрядного суммирования по модулю 2 в сумматоре

, зашифровываются в режиме гаммирования путем поразрядного суммирования по модулю 2 в сумматоре  с гаммой шифра

с гаммой шифра  , которая вырабатывается блоками по 64 бита, т.е.

, которая вырабатывается блоками по 64 бита, т.е.

,

,где M - определяется объемом шифруемых данных.

, число двоичных разрядов в блоке

, число двоичных разрядов в блоке 3.1.2. В КЗУ вводятся 256 бит ключа. В накопители  ,

,  вводится 64-разрядная двоичная последовательность (синхропосылка)

вводится 64-разрядная двоичная последовательность (синхропосылка)  , являющаяся исходным заполнением этих накопителей для последующей выработки M блоков гаммы шифра. Синхропосылка вводится в

, являющаяся исходным заполнением этих накопителей для последующей выработки M блоков гаммы шифра. Синхропосылка вводится в  и

и  так, что значение

так, что значение  вводится в 1-й разряд

вводится в 1-й разряд  , значение

, значение  вводится во 2-й разряд

вводится во 2-й разряд  и т.д., значение

и т.д., значение  вводится в 32-й разряд

вводится в 32-й разряд  ; значение

; значение  вводится в 1-й разряд

вводится в 1-й разряд  , значение

, значение  вводится во 2-й разряд

вводится во 2-й разряд  и т.д., значение

и т.д., значение  вводится в 32-й разряд

вводится в 32-й разряд  .

.

, являющаяся исходным заполнением этих накопителей для последующей выработки M блоков гаммы шифра. Синхропосылка вводится в

, являющаяся исходным заполнением этих накопителей для последующей выработки M блоков гаммы шифра. Синхропосылка вводится в ИС МЕГАНОРМ: примечание. Формула дана в соответствии с официальным текстом документа. |

3.1.3. Исходное заполнение накопителей  и

и  (синхропосылка S) зашифровывается в режиме простой замены в соответствии с требованиями п. 2.1. Результат зашифрования

(синхропосылка S) зашифровывается в режиме простой замены в соответствии с требованиями п. 2.1. Результат зашифрования  переписывается в 32-разрядные накопители

переписывается в 32-разрядные накопители  и

и  , так, что заполнение

, так, что заполнение  переписывается в

переписывается в  , а заполнение

, а заполнение  переписывается в

переписывается в  .

.

переписывается в 32-разрядные накопители

переписывается в 32-разрядные накопители 3.1.4. Заполнение накопителя  суммируется по модулю

суммируется по модулю  в сумматоре

в сумматоре  с 32-разрядной константой

с 32-разрядной константой  из накопителя

из накопителя  , результат записывается в

, результат записывается в  . Правила суммирования по модулю

. Правила суммирования по модулю  приведены в Приложении 4. Заполнение накопителя

приведены в Приложении 4. Заполнение накопителя  суммируется по модулю

суммируется по модулю  в сумматоре

в сумматоре  в 32-разрядной константой

в 32-разрядной константой  из накопителя

из накопителя  , результат записывается в

, результат записывается в  .

.

в сумматоре

в сумматоре  приведены в Приложении 4. Заполнение накопителя

приведены в Приложении 4. Заполнение накопителя Заполнение  переписывается в

переписывается в  , а заполнение

, а заполнение  переписывается в

переписывается в  , при этом заполнение

, при этом заполнение  ,

,  сохраняется.

сохраняется.

Заполнение  и

и  зашифровывается в режиме простой замены в соответствии с требованиями п. 2.1. Полученное в результате зашифрования заполнение

зашифровывается в режиме простой замены в соответствии с требованиями п. 2.1. Полученное в результате зашифрования заполнение  ,

,  образует первый 64-разрядный блок гаммы шифра

образует первый 64-разрядный блок гаммы шифра  , который суммируется поразрядно по модулю 2 в сумматоре

, который суммируется поразрядно по модулю 2 в сумматоре  с первым 64-разрядным блоком открытых данных

с первым 64-разрядным блоком открытых данных

.

.В результате суммирования получается 64-разрядный блок зашифрованных данных

.

.Значение  блока

блока  является результатом суммирования по модулю 2 в

является результатом суммирования по модулю 2 в  значения

значения  из блока

из блока  со значением 1-го разряда

со значением 1-го разряда  , значение

, значение  блока

блока  является результатом суммирования по модулю 2 в

является результатом суммирования по модулю 2 в  значения

значения  из блока

из блока  со значением 2-го разряда

со значением 2-го разряда  и т.д., значение

и т.д., значение  блока

блока  является результатом суммирования по модулю 2 в

является результатом суммирования по модулю 2 в  значения

значения  из блока

из блока  со значением 32-го разряда

со значением 32-го разряда  .

.

3.1.5. Для получения следующего 64-разрядного блока гаммы шифра  заполнение

заполнение  суммируется по модулю

суммируется по модулю  в сумматоре

в сумматоре  с константой

с константой  из

из  , заполнение

, заполнение  суммируется по модулю

суммируется по модулю  в сумматоре

в сумматоре  с константой

с константой  из

из  . Новое заполнение

. Новое заполнение  переписывается в

переписывается в  , а новое заполнение

, а новое заполнение  переписывается в

переписывается в  , при этом заполнение

, при этом заполнение  и

и  сохраняется.

сохраняется.

в сумматоре

в сумматоре Заполнение  и

и  зашифровывается в режиме простой замены в соответствии с требованиями п. 2.1. Полученное в результате зашифрования заполнение

зашифровывается в режиме простой замены в соответствии с требованиями п. 2.1. Полученное в результате зашифрования заполнение  ,

,  образует второй 64-разрядный блок гаммы шифра

образует второй 64-разрядный блок гаммы шифра  , который суммируется поразрядно по модулю 2 в сумматоре

, который суммируется поразрядно по модулю 2 в сумматоре  со вторым блоком открытых данных

со вторым блоком открытых данных  . Аналогично вырабатываются блоки гаммы шифра

. Аналогично вырабатываются блоки гаммы шифра  ,

,  ,...,

,...,  и зашифровываются блоки открытых данных

и зашифровываются блоки открытых данных  ,

,  ,...,

,...,  . Если длина последнего M-го блока открытых данных

. Если длина последнего M-го блока открытых данных  меньше 64 бит, то из последнего M-го блока гаммы шифра

меньше 64 бит, то из последнего M-го блока гаммы шифра  для зашифрования используется только соответствующее число разрядов гаммы шифра, остальные разряды отбрасываются.

для зашифрования используется только соответствующее число разрядов гаммы шифра, остальные разряды отбрасываются.

3.1.6. В канал связи или память ЭВМ передаются синхропосылка S и блоки зашифрованных данных  ,

,  ,...,

,...,  .

.

3.1.7. Уравнение зашифрования имеет вид:

,

,i = 1... M,

где  - означает суммирование 32-разрядных заполнений по модулю

- означает суммирование 32-разрядных заполнений по модулю  ;

;

;

; .

.3.2. Расшифрование зашифрованных данных в режиме гаммирования

3.2.1. При расшифровании криптосхема имеет тот же вид, что и при зашифровании (см. черт. 3). В КЗУ вводятся 256 бит ключа, с помощью которого осуществлялось зашифрование данных  ,

,  ,...,

,...,  . Синхропосылка S вводится в накопители

. Синхропосылка S вводится в накопители  и

и  и аналогично пп. 3.1.2 - 3.1.5 осуществляется процесс выработки M блоков гаммы шифра

и аналогично пп. 3.1.2 - 3.1.5 осуществляется процесс выработки M блоков гаммы шифра  ,

,  ,...,

,...,  . Блоки зашифрованных данных

. Блоки зашифрованных данных  ,

,  ,...,

,...,  суммируются поразрядно по модулю 2 в сумматоре

суммируются поразрядно по модулю 2 в сумматоре  с блоками гаммы шифра, в результате получаются блоки открытых данных

с блоками гаммы шифра, в результате получаются блоки открытых данных  ,

,  ,...,

,...,  , при этом

, при этом  может содержать меньше 64 разрядов.

может содержать меньше 64 разрядов.

3.2.2. Уравнение расшифрования имеет вид:

,

, .

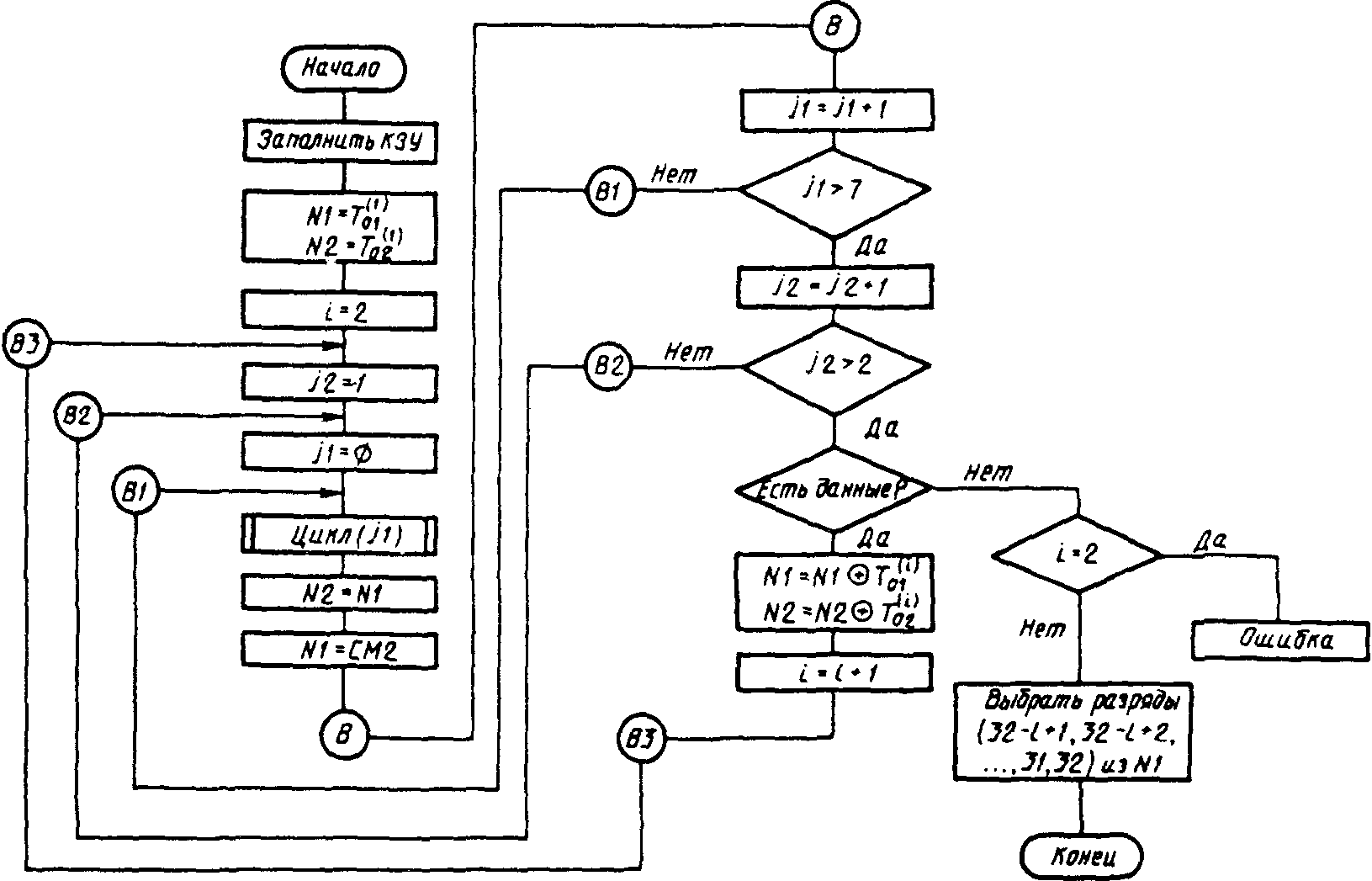

.4.1. Зашифрование открытых данных в режиме гаммирования с обратной связью

4.1.1. Крипстосхема, реализующая алгоритм зашифрования в режиме гаммирования с обратной связью, имеет вид, указанный на черт. 4.

Открытые данные, разбитые на 64-разрядные блоки  ,...,

,...,  , зашифровываются в режиме гаммирования с обратной связью путем поразрядного суммирования по модулю 2 в сумматоре

, зашифровываются в режиме гаммирования с обратной связью путем поразрядного суммирования по модулю 2 в сумматоре  с гаммой шифра

с гаммой шифра  , которая вырабатывается блоками по 64 бита, т.е.

, которая вырабатывается блоками по 64 бита, т.е.  , где M определяется объемом открытых данных,

, где M определяется объемом открытых данных,  - i-й 64-разрядный блок,

- i-й 64-разрядный блок,  . Число двоичных разрядов в блоке

. Число двоичных разрядов в блоке  может быть меньше 64.

может быть меньше 64.

, где M определяется объемом открытых данных,

, где M определяется объемом открытых данных,  . Число двоичных разрядов в блоке

. Число двоичных разрядов в блоке 4.1.3. Исходное заполнение  и

и  зашифровывается в режиме простой замены в соответствии с требованиями п. 2.1. Полученное в результате зашифрования заполнение

зашифровывается в режиме простой замены в соответствии с требованиями п. 2.1. Полученное в результате зашифрования заполнение  и

и  образует первый 64-разрядный блок гаммы шифра

образует первый 64-разрядный блок гаммы шифра  , который суммируется поразрядно по модулю 2 в сумматоре

, который суммируется поразрядно по модулю 2 в сумматоре  с первым 64-разрядным блоком открытых данных

с первым 64-разрядным блоком открытых данных  .

.

, который суммируется поразрядно по модулю 2 в сумматоре

, который суммируется поразрядно по модулю 2 в сумматоре  .

.В результате получается 64-разрядный блок зашифрованных данных

.

.4.1.4. Блок зашифрованных данных  одновременно является также исходным состоянием

одновременно является также исходным состоянием  ,

,  для выработки второго блока гаммы шифра

для выработки второго блока гаммы шифра  и по обратной связи записывается в указанные накопители. При этом значение

и по обратной связи записывается в указанные накопители. При этом значение  вводится в 1-й раздел N1, значение

вводится в 1-й раздел N1, значение  вводится во 2-й разряд N1 и т.д., значение

вводится во 2-й разряд N1 и т.д., значение  вводится в 32-й разряд N1; значение

вводится в 32-й разряд N1; значение  вводится в 1-й разряд N2, значение

вводится в 1-й разряд N2, значение  вводится во 2-й разряд N2 и т.д., значение

вводится во 2-й разряд N2 и т.д., значение  вводится в 32-й разряд N2.

вводится в 32-й разряд N2.

Заполнение  ,

,  зашифровывается в режиме простой замены в соответствии с требованиями п. 2.1. Полученное в результате зашифрования заполнение

зашифровывается в режиме простой замены в соответствии с требованиями п. 2.1. Полученное в результате зашифрования заполнение  ,

,  образует второй 64-разрядный блок гаммы шифра

образует второй 64-разрядный блок гаммы шифра  , который суммируется поразрядно по модулю 2 в сумматоре

, который суммируется поразрядно по модулю 2 в сумматоре  со вторым блоком открытых данных

со вторым блоком открытых данных  .

.

Выработка последующих блоков гаммы шифра  и зашифрование соответствующих блоков открытых данных

и зашифрование соответствующих блоков открытых данных

производится аналогично. Если длина последнего M-го блока открытых данных

производится аналогично. Если длина последнего M-го блока открытых данных  меньше 64 разрядов, то из

меньше 64 разрядов, то из  используется только соответствующее число разрядов гаммы шифра, остальные разряды отбрасываются.

используется только соответствующее число разрядов гаммы шифра, остальные разряды отбрасываются.

производится аналогично. Если длина последнего M-го блока открытых данных

производится аналогично. Если длина последнего M-го блока открытых данных 4.1.5. Уравнения зашифрования в режиме гаммирования с обратной связью имеют вид:

4.1.6. В канал связи или память ЭВМ передаются синхропосылка S и блоки зашифрованных данных  ,

,  ,...,

,...,  .

.

4.2. Расшифрование зашифрованных данных в режиме гаммирования с обратной связью

4.2.1. При расшифровании криптосхема имеет тот же вид (см. черт. 4), что и при зашифровании.

В КЗУ вводятся 256 бит того же ключа, на котором осуществлялось зашифрование  ,

,  ,...,

,...,  . Синхропосылка S вводится в

. Синхропосылка S вводится в  и

и  аналогично п. 3.1.2.

аналогично п. 3.1.2.

4.2.2. Исходное заполнение  ,

,  (синхропосылка S) зашифровывается в режиме простой замены согласно подразделу 2.1. Полученное в результате зашифрования заполнение

(синхропосылка S) зашифровывается в режиме простой замены согласно подразделу 2.1. Полученное в результате зашифрования заполнение  ,

,  образует первый блок гаммы шифра

образует первый блок гаммы шифра  , который суммируется поразрядно по модулю 2 в сумматоре

, который суммируется поразрядно по модулю 2 в сумматоре  с блоком зашифрованных данных

с блоком зашифрованных данных  . В результате получается первый блок открытых данных

. В результате получается первый блок открытых данных  .

.

, который суммируется поразрядно по модулю 2 в сумматоре

, который суммируется поразрядно по модулю 2 в сумматоре 4.2.3. Блок зашифрованных данных  является исходным заполнением

является исходным заполнением  ,

,  для выработки второго блока гаммы шифра

для выработки второго блока гаммы шифра  . Блок

. Блок  записывается в

записывается в  ,

,  в соответствии с требованиями п. 4.1.4. Полученное заполнение

в соответствии с требованиями п. 4.1.4. Полученное заполнение  ,

,  зашифровывается в режиме простой замены в соответствии с требованиями п. 2.1, полученный в результате блок

зашифровывается в режиме простой замены в соответствии с требованиями п. 2.1, полученный в результате блок  суммируется поразрядно по модулю 2 в сумматоре

суммируется поразрядно по модулю 2 в сумматоре  со вторым блоком зашифрованных данных

со вторым блоком зашифрованных данных  . В результате получается блок открытых данных

. В результате получается блок открытых данных  .

.

Аналогично в  ,

,  последовательно записываются блоки зашифрованных данных

последовательно записываются блоки зашифрованных данных  ,

,  ,...,

,...,  , из которых в режиме простой замены вырабатываются блоки гаммы шифра

, из которых в режиме простой замены вырабатываются блоки гаммы шифра  ,

,  ,...,

,...,  . Блоки гаммы шифра суммируются поразрядно по модулю 2 в сумматоре

. Блоки гаммы шифра суммируются поразрядно по модулю 2 в сумматоре  с блоками зашифрованных данных

с блоками зашифрованных данных  ,

,  ,...,

,...,  , в результате получаются блоки открытых данных

, в результате получаются блоки открытых данных  ,

,  ,...,

,...,  , при этом длина последнего блока открытых данных

, при этом длина последнего блока открытых данных  может содержать меньше 64 разрядов.

может содержать меньше 64 разрядов.

4.2.4. Уравнения расшифрования в режиме гаммирования с обратной связью имеют вид:

,

,

5.1. Для обеспечения имитозащиты открытых данных, состоящих из M 64-разрядных блоков  ,

,  ,...,

,...,  , M >= 2, вырабатывается дополнительный блок из l бит (имитовставка

, M >= 2, вырабатывается дополнительный блок из l бит (имитовставка  ). Процесс выработки имитовставки единообразен для всех режимов шифрования.

). Процесс выработки имитовставки единообразен для всех режимов шифрования.

5.2. Первый блок открытых данных

записывается в накопители  и

и  , при этом значение

, при этом значение  вводится в 1-й разряд

вводится в 1-й разряд  , значение

, значение  вводится во 2-й разряд

вводится во 2-й разряд  и т.д., значение

и т.д., значение  вводится в 32-й разряд

вводится в 32-й разряд  ; значение

; значение  вводится в 1-й разряд

вводится в 1-й разряд  и т.д., значение

и т.д., значение  вводится в 32-й разряд

вводится в 32-й разряд  .

.

вводится в 1-й разряд

вводится в 1-й разряд  вводится во 2-й разряд

вводится во 2-й разряд  вводится в 32-й разряд

вводится в 32-й разряд  вводится в 1-й разряд

вводится в 1-й разряд  вводится в 32-й разряд

вводится в 32-й разряд 5.3. Заполнение  и

и  подвергается преобразованию, соответствующему первым 16 циклам алгоритма зашифрования в режиме простой замены (см. подраздел 2.1). В КЗУ при этом находится тот же ключ, которым зашифровываются блоки открытых данных

подвергается преобразованию, соответствующему первым 16 циклам алгоритма зашифрования в режиме простой замены (см. подраздел 2.1). В КЗУ при этом находится тот же ключ, которым зашифровываются блоки открытых данных  ,

,  ,...,

,...,  в соответствующие блоки зашифрованных данных

в соответствующие блоки зашифрованных данных  ,

,  ,...,

,...,  .

.

Полученное после 16 циклов работы заполнение  и

и  , имеющее вид

, имеющее вид  ,

,  ,...,

,...,  ,

,  ,

,  ,...,

,...,  , суммируется в

, суммируется в  по модулю 2 со вторым блоком

по модулю 2 со вторым блоком  .

.

,

,  ,...,

,...,  ,

,  ,

,  ,...,

,...,  , суммируется в

, суммируется в  .

.Результат суммирования

заносится в  и

и  и подвергается преобразованию, соответствующему первым 16 циклам алгоритма зашифрования в режиме простой замены.

и подвергается преобразованию, соответствующему первым 16 циклам алгоритма зашифрования в режиме простой замены.

ИС МЕГАНОРМ: примечание. Формула дана в соответствии с официальным текстом документа. |

Полученное заполнение  и

и  суммируется по

суммируется по  по модулю 2 с третьим блоком

по модулю 2 с третьим блоком  и т.д., последний блок

и т.д., последний блок  , при необходимости дополненный до полного 64-разрядного блока нулями, суммируется в

, при необходимости дополненный до полного 64-разрядного блока нулями, суммируется в  по модулю 2 с заполнением

по модулю 2 с заполнением  ,

,

, при необходимости дополненный до полного 64-разрядного блока нулями, суммируется в

, при необходимости дополненный до полного 64-разрядного блока нулями, суммируется в

Результат суммирования

заносится в  ,

,  и зашифровывается в режиме простой замены по первым 16 циклам работы алгоритма. Из полученного заполнения накопителей

и зашифровывается в режиме простой замены по первым 16 циклам работы алгоритма. Из полученного заполнения накопителей  и

и

выбирается отрезок  (имитовставка) длиной l бит:

(имитовставка) длиной l бит:

.

.Имитовставка  передается по каналу связи или в память ЭВМ в конце зашифрованных данных, т.е.

передается по каналу связи или в память ЭВМ в конце зашифрованных данных, т.е.  ,

,  ,...,

,...,  ,

,  .

.

5.4. Поступившие зашифрованные данные  ,

,  ,...,

,...,  расшифровываются, из полученных блоков открытых данных

расшифровываются, из полученных блоков открытых данных  ,

,  ,...,

,...,  аналогично п. 5.3 вырабатывается имитовставка

аналогично п. 5.3 вырабатывается имитовставка  , которая затем сравнивается с имитовставкой

, которая затем сравнивается с имитовставкой  , полученной вместе с зашифрованными данными из канала связи или из памяти ЭВМ. В случае несовпадения имитовставок полученные блоки открытых данных

, полученной вместе с зашифрованными данными из канала связи или из памяти ЭВМ. В случае несовпадения имитовставок полученные блоки открытых данных  ,

,  ,...,

,...,  считают ложными.

считают ложными.

Выработка имитовставки

может производиться или перед зашифрованием (после расшифрования) всего сообщения, или параллельно с зашифрованием (расшифрованием) по блокам. Первые блоки открытых данных, которые участвуют в выработке имитовставки, могут содержать служебную информацию (адресную часть, отметку времени, синхропосылку и др.) и не зашифровываться.

может производиться или перед зашифрованием (после расшифрования) всего сообщения, или параллельно с зашифрованием (расшифрованием) по блокам. Первые блоки открытых данных, которые участвуют в выработке имитовставки, могут содержать служебную информацию (адресную часть, отметку времени, синхропосылку и др.) и не зашифровываться.

Значение параметра l (число двоичных разрядов в имитовставке) определяется действующими криптографическими требованиями, при этом учитывается, что вероятность навязывания ложных данных равна  .

.

Справочное

СТАНДАРТЕ, И ИХ ОПРЕДЕЛЕНИЯ

Термин | Определение |

Алгоритм | По ГОСТ 19781 |

Гаммирование | Процесс наложения по определенному закону гаммы шифра на открытые данные |

Гамма шифра | Псевдослучайная двоичная последовательность, вырабатываемая по заданному алгоритму для зашифрования открытых данных и расшифрования зашифрованных данных |

Данные | По ГОСТ 15971 |

Зашифрование данных | Процесс преобразования открытых данных в зашифрованные при помощи шифра |

Имитозащита | Защита системы шифрованной связи от навязывания ложных данных |

Имитовставка | Отрезок информации фиксированной длины, полученной по определенному правилу из открытых данных и ключа и добавленный к зашифрованным данным для обеспечения имитозащиты |

Канал связи | По ГОСТ 17657 |

Ключ | Конкретное секретное состояние некоторых параметров алгоритма криптографического преобразования данных, обеспечивающее выбор одного преобразования из совокупности всевозможных для данного алгоритма преобразований |

Криптографическая защита | Защита данных при помощи криптографического преобразования данных |

Криптографическое преобразование | Преобразование данных при помощи шифрования и (или) выработки имитовставки |

Расшифровка данных | Процесс преобразования зашифрованных данных в открытые при помощи шифра |

Синхропосылка | Значения исходных открытых параметров алгоритма криптографического преобразования |

Уравнение зашифрования | Соотношение, выражающее процесс образования зашифрованных данных из открытых данных в результате преобразований, заданных алгоритмом криптографического преобразования |

Уравнение расшифрования | Соотношение, выражающее процесс образования открытых данных из зашифрованных данных в результате преобразований, заданных алгоритмом криптографического преобразования |

Шифр | Совокупность обратимых преобразований множества возможных открытых данных на множество возможных зашифрованных данных, осуществляемых по определенным правилам с применением ключей |

Шифрование | Процесс зашифрования или расшифрования |

Обязательное

1. Константа  имеет вид:

имеет вид:

Разряд накопителя N6 | 32 | 31 | 30 | 29 | 28 | 27 | 26 | 25 | 24 | 23 | 22 | 21 | 20 | 19 | 18 | ||

Значение разряда | 0 | 0 | 0 | 0 | 0 | 0 | 0 | 0 | 0 | 0 | 0 | 0 | 0 | 0 | 0 | ||

Разряд накопителя N6 | 17 | 16 | 15 | 14 | 13 | 12 | 11 | 10 | 9 | 8 | 7 | 6 | 5 | 4 | 3 | 2 | 1 |

Значение разряда | 1 | 0 | 0 | 0 | 0 | 0 | 0 | 0 | 1 | 0 | 0 | 0 | 0 | 0 | 1 | 0 | 0 |

2. Константа  имеет вид:

имеет вид:

Разряд накопителя N5 | 32 | 31 | 30 | 29 | 28 | 27 | 26 | 25 | 24 | 23 | 22 | 21 | 20 | 19 | 18 | ||

Значение разряда | 0 | 0 | 0 | 0 | 0 | 0 | 0 | 1 | 0 | 0 | 0 | 0 | 0 | 0 | 0 | ||

Разряд накопителя N5 | 17 | 16 | 15 | 14 | 13 | 12 | 11 | 10 | 9 | 8 | 7 | 6 | 5 | 4 | 3 | 2 | 1 |

Значение разряда | 1 | 0 | 0 | 0 | 0 | 0 | 0 | 0 | 1 | 0 | 0 | 0 | 0 | 0 | 0 | 0 | 1 |

Справочное

КРИПТОГРАФИЧЕСКОГО ПРЕОБРАЗОВАНИЯ

1. Схема одного цикла шифрования

Черт. 5

2. Схема 32-х циклов зашифрования

Черт. 6

3. Схема 32-х циклов расшифрования

Черт. 7

4. Схема алгоритма зашифрования в режиме простой замены

Черт. 8

5. Схема алгоритма расшифрования в режиме простой замены

Черт. 9

6. Схема алгоритма зашифрования в режиме гаммирования

Черт. 10

7. Схема алгоритма расшифрования в режиме гаммирования

Черт. 11

8. Схема алгоритма зашифрования

в режиме гаммирования с обратной связью

Черт. 12

9. Схема алгоритма расшифрования

в режиме гаммирования с обратной связью

Черт. 13

10. Схема алгоритма криптографического

преобразования в режиме выработки имитовставки

Черт. 14

Справочное

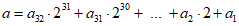

1. Два целых числа a, b, где 0 <= a,  , представленные в двоичном виде

, представленные в двоичном виде

, представленные в двоичном виде

, представленные в двоичном виде ,

,  ,

,т.е.  ,

,

,

, ,

,суммируются по модулю  (операция

(операция  ) по следующему правилу:

) по следующему правилу:

, если

, если  ,

, , если

, если  ,

,где операция + (-) есть арифметическая сумма (разность) двух целых чисел.

2. Два целых числа a, b, где 0 <= a,  , представленные в двоичном виде

, представленные в двоичном виде

, представленные в двоичном виде

, представленные в двоичном виде ,

,  ,

,суммируются по модулю  (операция

(операция  ) по следующему правилу:

) по следующему правилу:

(операция

(операция  , если

, если  ,

, , если

, если  .

. из 64 бит вводится в

из 64 бит вводится в