СПРАВКА

Источник публикации

М., 2024

Примечание к документу

Текст документа приведен в соответствии с публикацией на сайте https://nicohrana.ru/ по состоянию на 14.01.2025.

Название документа

"Р 104-2024. Методические рекомендации. Обеспечение информационной безопасности пультов централизованного наблюдения и защиты локальных вычислительных сетей пунктов централизованной охраны при организации централизованной охраны объектов и мест проживания и хранения имущества граждан"

"Р 104-2024. Методические рекомендации. Обеспечение информационной безопасности пультов централизованного наблюдения и защиты локальных вычислительных сетей пунктов централизованной охраны при организации централизованной охраны объектов и мест проживания и хранения имущества граждан"

ОБЕСПЕЧЕНИЕ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ ПУЛЬТОВ

ЦЕНТРАЛИЗОВАННОГО НАБЛЮДЕНИЯ И ЗАЩИТЫ ЛОКАЛЬНЫХ

ВЫЧИСЛИТЕЛЬНЫХ СЕТЕЙ ПУНКТОВ ЦЕНТРАЛИЗОВАННОЙ ОХРАНЫ

ПРИ ОРГАНИЗАЦИИ ЦЕНТРАЛИЗОВАННОЙ ОХРАНЫ ОБЪЕКТОВ

И МЕСТ ПРОЖИВАНИЯ И ХРАНЕНИЯ ИМУЩЕСТВА ГРАЖДАН

Р 104-2024

В настоящем отчете о НИР применяют следующие термины с соответствующими определениями.

Ботнет (Botnet) | - совокупность программных роботов или ботов, которые функционируют автономно |

Вирус (компьютерный, программный) (Virus (computer, software)) | - исполняемый программный код или интерпретируемый набор инструкций, обладающий свойствами несанкционированного распространения и самовоспроизведения |

Глобальные сети (Wide Area Network, WAN) | - сети, предназначенные для объединения отдельных компьютеров и локальных сетей, расположенных на значительном удалении |

Коммутатор, коммутирующий концентратор, переключатель (Switching Hub, Switch) | - концентратор, передающий на другие сегменты сети только те пакеты, которые адресованы им |

Локальная вычислительная сеть, ЛВС (Local Area Network, LAN) | - компьютеры и системные сетевые устройства, объединенные линиями связи для передачи информации между ними на сравнительно небольшие расстояния |

Маршрутизатор (Router) | - устройство (компьютер), служащее для определения маршрута, по которому наиболее целесообразно пересылать пакет |

Межсетевой экран (Firewall) | - локальное (однокомпонентное) или функционально-распределенное программное (программно-аппаратное) средство (комплекс), реализующее контроль за информацией, поступающей в информационную систему персональных данных и (или) выходящей из информационной системы |

Отказ в обслуживании (Denial of service) | - прекращение санкционированного доступа к ресурсам системы или задержка операций и функций системы, приводящих в итоге к потере доступности для авторизованных пользователей |

Хост (Host) | - любое устройство, предоставляющее сервисы формата "клиент-сервер" в режиме сервера по каким-либо интерфейсам и уникально определенное на этих интерфейсах. В более частном случае под хостом могут понимать любой компьютер, сервер, подключенный к локальной или глобальной сети |

Шлюз (Gateway) | - сетевое устройство, служащее для объединения сетей с различными протоколами сетевого обмена |

Электронная цифровая подпись (Electronic digital signature) | - реквизит электронного документа, полученный в результате криптографического преобразования информации с использованием закрытого ключа подписи и позволяющий проверить отсутствие искажения информации в электронном документе с момента формирования подписи (целостность), принадлежность подписи владельцу сертификата ключа подписи (авторство), а в случае успешной проверки подтвердить факт подписания электронного документа |

DNS (система доменных имен) (Domain Name System) | - компьютерная распределенная система для получения информации о доменах. Чаще всего используется для получения IP-адреса по имени хоста (компьютера или устройства), получения информации о маршрутизации почты, обслуживающих узлах для протоколов в домене (SRV-запись) |

Ethernet | - семейство технологий пакетной передачи данных между устройствами компьютерных и промышленных сетей, работающих на физическом уровне модели OSI |

LAN (Local Area Network) | - компьютерная сеть, покрывающая обычно относительно небольшую территорию или небольшую группу зданий (дом, офис, фирму, институт) |

OpenSSL | - криптографическая библиотека с открытым исходным кодом, реализующая весь комплекс операций необходимых для поддержки сетевых протоколов Secure Sockets Layer (SSL v2/v3) и Transport Layer Security (TLS v1.1, 1.2 и 1.3) и соответствующих им стандартов криптографии |

OSI (Open Systems Interconnection model) | - сетевая модель стека сетевых протоколов, позволяющая устройствам взаимодействовать друг с другом по сети |

URL (Uniform Resource Locator) | - веб-адрес, который используется для поиска и доступа к сайтам и их страницам7 |

VPN-сеть | - технология, которая позволяет установить безопасное подключение к сети Интернет |

В настоящем отчете о НИР используются следующие сокращения и обозначения.

АРМ | - автоматизированное рабочее место |

АСУ | - автоматизированная система управления |

КА | - кибератака |

КИ | - кибератака на информационный ресурс |

КСА | - комплекс средств автоматизации |

ЛВС | - локально вычислительная сеть |

МПХИГ | - место проживания и хранения имущества граждан |

МЭ | - межсетевой экран |

НСД | - несанкционированный доступ |

ВО | - вневедомственная охрана |

ОС | - операционная система |

ПО | - программное обеспечение |

ПЦН | - пульт централизованного наблюдения |

ПЦО | - пункт централизованной охраны |

ПЭВМ | - персональная электронно-вычислительная машина |

РСПИ | - радиоканальная система передачи извещений |

САВЗ | - средства антивирусной защиты |

СЗИ | - средство защиты информации |

СКУД | - система контроля и управления доступом |

СПИ | - система передачи извещений |

ТП | - технологический протокол |

УОО | - устройство оконечное объектовое |

ФСТЭК России | - Федеральная служба по техническому и экспортному контролю Российской Федерации |

DDos (Distributed Denial of Service) | - отказ в обслуживании, атака производимая с нескольких компьютеров |

Dos (Denial-of-service attack) | - отказ в обслуживании, атака производимая с одного компьютера |

HTTP (Hyper Text Transfer Protocol) | - сетевой протокол передачи данных прикладного уровня |

ICMP (Internet Control Message Protocol) | - протокол межсетевых управляющих сообщений |

IDS (Intrusion Detection System) | - система обнаружения вторжений |

IP (Internet Protocol) | - уникальный числовой идентификатор устройства в компьютерной сети, работающей по протоколу IP |

MAC-адрес (Media или Medium Access Control Address) | - уникальный номер, который назначает производитель каждому устройству с сетевой картой, Bluetooth или Wi-Fi-адаптером |

SNAT (Source Network Address Translation) | - преобразование сетевых адресов |

TCP (Transmission Control Protocol) | - протокол транспортного уровня с контролем передачи данных |

UDP (User Datagram Protocol) | - сетевой протокол пользовательских датаграмм |

Настоящие рекомендации предназначены для инженерно-технического персонала ПЦО, ответственного за обеспечение информационной безопасности ПЦН, защиту ЛВС ПЦО, за организацию бесперебойного функционирования ПО КСА ПЦО, СПИ/РСПИ, эксплуатируемых на ПЦО подразделений вневедомственной охраны, защиту и целостность данных, хранящихся на серверах СПИ/РСПИ. Документ включает ряд организационных и технических мероприятий по защите информации и созданной для ее хранения и использования инфраструктуры, которые позволят обеспечить информационную безопасность ПЦО, конфиденциальность, целостность и доступность информации, а также бесперебойное функционирование СПИ/РСПИ, используемых для охраны объектов и МПХИГ.

К основным источникам угроз информационной безопасности ПЦО относятся умышленные либо непрофессиональные, непреднамеренные действия сотрудников (работников), следствием которых может быть нарушение конфиденциальности и целостности служебной информации, а также внешние угрозы, связанные с подключением серверов СПИ/РСПИ к информационно-телекоммуникационной сети Интернет по каналам связи, предоставляемых провайдерами.

Дестабилизирующим внешним воздействиям с помощью технических средств и специального ПО могут быть подвергнуты как ЛВС ПЦО, пультовое оборудование (АРМ, серверы баз данных, коммутаторы, маршрутизаторы и т.д.), ПО КСА ПЦО, так и процедуры обмена информацией между ПЦН и объектовым оборудованием (УОО), установленном на охраняемых объектах. Указанные угрозы технического характера осуществляются в форме КА.

Целями КА на информационную инфраструктуру ПЦО могут быть:

- копирование, изменение, уничтожение информации, содержащейся в базах данных СПИ/РСПИ;

- блокирование тревожных сигналов с охраняемых объектов;

- нарушение функционирования серверов СПИ/РСПИ и их взаимодействие с объектовым оборудованием;

- перехват управления АРМ ПЦН;

- подмена передаваемых тревожных и служебных извещений от УОО на ПЦН и т.д.

В базах данных ПЦО содержатся персональные данные граждан, относимые к типу "общедоступные" в соответствии с классификацией приказа Роскомнадзора от 30 мая 2017 г. N 94 "Об утверждении методических рекомендаций по уведомлению уполномоченного органа о начале обработки персональных данных и о внесении изменений в ранее представленные сведения", которые необходимы для оформления договорных отношений при организации охраны объектов и МПХИГ. Соответственно они должны защищаться согласно требованиям к защите персональных данных при их обработке в информационных системах персональных данных, утвержденных постановлением Правительства Российской Федерации от 1 ноября 2012 г. N 1119 "Об утверждении требований к защите персональных данных при их обработке в информационных системах персональных данных".

Знание источников возможных угроз и методов их организации необходимо для выбора инженерно-техническим персоналом ПЦО оптимальных средств обеспечения информационной безопасности.

В данном документе представлены разделы, посвященные угрозам информационной безопасности ПЦО, функционированию ЛВС, а также рассмотрены соответствующие методы их защиты и профилактики угроз.

Информационная безопасность - состояние информационной системы, при котором она наименее восприимчива к вмешательству и нанесению ущерба. Безопасность данных также подразумевает управление рисками, которые связаны с разглашением информации ограниченного доступа или влиянием на аппаратные и программные модули защиты.

Обладатель информации - лицо, самостоятельно создавшее информацию либо получившее на основании закона или договора право разрешать или ограничивать доступ к информации, определяемой по каким-либо признакам.

Доступ к информации - возможность получения информации для ее использования.

Идентификация - совокупность мероприятий по установлению сведений о лице и их проверке, осуществляемых в соответствии с федеральными законами и принимаемыми в соответствии с ними нормативными правовыми актами, и сопоставлению данных сведений с уникальным обозначением (уникальными обозначениями) сведений о лице, необходимым для определения такого лица (далее - идентификатор).

Аутентификация - это процедура проверки подлинности пользователя информационной системы по различным критериям для предоставления использования ее ресурсов.

Информация считается защищенной, если соблюдаются три главных свойства.

Целостность - предполагает обеспечение достоверности и корректного отображения охраняемых данных, независимо от того, какие системы безопасности и приемы защиты используются в компании. Обработка данных не должна нарушаться, а пользователи системы, которые работают с защищаемыми файлами, не должны сталкиваться с несанкционированной модификацией или уничтожением ресурсов, сбоями в работе ПО.

Конфиденциальность - означает, что доступ к просмотру и редактированию данных предоставляется исключительно авторизованным пользователям системы защиты.

Доступность - подразумевает, что все авторизованные пользователи должны иметь доступ к информации ограниченного доступа.

Угроза - возможные или действительные попытки завладеть защищаемыми информационными ресурсами.

Источники угрозы - компании-конкуренты, злоумышленники, специальные службы иностранных разведок. Цель любой угрозы заключается в том, чтобы повлиять на целостность, полноту и доступность данных.

Угрозы бывают внешними и внутренними.

Внешние угрозы представляют собой попытки получить доступ к данным извне и сопровождаются взломом серверов, сетей, аккаунтов работников и считыванием информации из технических каналов утечки (акустическое считывание с помощью жучков, камер, наводки на аппаратные средства, получение виброакустической информации из окон и архитектурных конструкций).

Внутренние угрозы подразумевают неправомерные действия персонала ПЦО. В результате пользователь системы, который работает с информацией ограниченного доступа, может выдать информацию посторонним.

Попытка несанкционированного доступа может происходить несколькими путями:

- через сотрудников, которые могут передавать данные ограниченного доступа посторонним, забирать физические носители или получать доступ к охраняемой информации через печатные документы;

- посредством организации компьютерных атак, направленных на кражу пар "логин-пароль", перехват криптографических ключей для расшифровки данных, несанкционированного копирования информации;

- с помощью аппаратных компонентов автоматизированной системы, например, внедрение прослушивающих устройств или применение аппаратных технологий считывания информации на расстоянии (вне контролируемой зоны).

Информацию, хранящуюся в базах данных серверов ПЦО и подлежащую защите, можно разделить на системную и служебную.

Системная информация - логины и пароли (учетные записи) инженерно-технического персонала ПЦО, IP-адреса серверов. Данный вид информации играет техническую роль, но ее раскрытие особенно опасно, поскольку чревато получением несанкционированного доступа ко всем данным, в том числе служебным.

Служебная информация из баз данных ПЦН включает в себя сведения об охраняемых объектах и МПХИГ, общедоступные персональные данные граждан-собственников охраняемых объектов и МПХИГ и их доверенных лиц.

В базах данных ПЦН СПИ/РСПИ хранятся протоколы событий по охраняемым объектам и МПХИГ: взятие/снятие объекта под охрану/с охраны, извещения о тревогах с соответствующими отметками времени, постановки объектов на длительную охрану, неисправностях объектового оборудования.

Указанная информация не относится к сведениям, составляющим государственную тайну, однако ее целостность гарантирует обеспечение надежной охраны объектов и МПХИГ.

Угрозы информационной безопасности ПЦО по виду делятся на внешние и внутренние.

Внешние угрозы представляют собой попытки получения доступа к базам данных СПИ/РСПИ, ПО КСА ПЦО, АРМ, коммуникационному оборудованию ЛВС извне путем взлома серверов, аккаунтов сотрудников и работников ПЦО, а также считыванием информации из технических каналов утечки (акустическое считывание с помощью "жучков", камер, наводки на аппаратные средства, получение виброакустической информации из окон и архитектурных конструкций и т.д.).

Внутренние угрозы связанны с "человеческим фактором", обусловлены умышленными либо непреднамеренными/случайными действиями инженерно-технического персонала ПЦО, приводящими к нарушению конфиденциальности, целостности, доступности информации, хранящейся в базах данных серверов СПИ/РСПИ, функционированию ЛВС.

Угрозы информационной безопасности ПЦО по характеру делятся на пассивные и активные.

Пассивная угроза - угроза, при реализации которой не оказывается непосредственное влияние на работу ЛВС ПЦО, ПО серверов и АРМ, а организуется доступ к информации, передаваемой по каналам связи, и полученные данные впоследствии могут быть использованы для организации активных угроз.

Примером таких угроз является угроза "Анализ сетевого трафика", направленная на прослушивание каналов связи, перехват передаваемой информации с последующим ее анализом.

Активная угроза - угроза, связанная с непосредственным воздействием на сетевые ресурсы ЛВС ПЦО, сетевые интерфейсы серверов СПИ и АРМ. Наиболее опасными из таких угроз являются угрозы класса "Отказ в обслуживании" и внедрение вредоносного ПО.

Внешние угрозы информационной безопасности ПЦО по типу воздействия можно условно разделить на следующие виды:

- программно-математические угрозы;

- угрозы внешних КА на ЛВС ПЦО.

2.1.1 Программно-математические угрозы - умышленное либо непреднамеренное воздействие посредством вредоносного ПО, специально созданного для уничтожения, блокирования, модификации или копирования информации.

Вредоносные программы могут быть внесены (внедрены) в ОС ПЭВМ, АРМ и серверы СПИ/РСПИ как преднамеренно, так и случайно в процессе обновления либо конфигурирования со съемного носителя информации (флеш-накопителя).

Вредоносные программы в автоматическом режиме способны выполнять ряд следующих функций:

- скрывать признаки своего присутствия в программной среде ПЭВМ;

- воспроизводить/размножать свои копии, ассоциировать себя с другими программами и (или) переносить свои фрагменты в иные области оперативной или внешней памяти;

- разрушать (искажать произвольным образом) код программ в оперативной памяти;

- выполнять без инициирования со стороны пользователя деструктивные функции (копирование, уничтожение, блокирование и т.п.);

- сохранять фрагменты информации из оперативной памяти в некоторых областях внешней памяти прямого доступа (локальных или удаленных);

- искажать произвольным образом, блокировать и (или) подменять выводимый во внешнюю память или в канал связи массив информации, образовавшийся в результате работы прикладных программ.

К основным, наиболее распространенным относятся следующие виды вредоносного ПО.

Программные закладки.

К программным закладкам относятся программы, фрагменты кода, инструкции, формирующие недекларированные возможности ПО. Вредоносные программы могут переходить из одного вида в другой, например, программная закладка может сгенерировать программный вирус, который, в свою очередь, попав в условия сети, может сформировать сетевого червя или другую вредоносную программу, предназначенную для осуществления НСД. Наличие такого рода угроз в пультовом ПО маловероятно, так как производители СПИ заинтересованы в надежной и безотказной работе КСА ПЦО.

Также среди вредоносного ПО следует выделить компьютерные вирусы и сетевые черви.

Загрузочные вирусы.

Загрузочные вирусы записывают себя либо в загрузочный сектор диска, либо в сектор, содержащий системный загрузчик жесткого диска, либо меняют указатель на активный загрузочный сектор диска.

Они внедряются в память компьютера при загрузке с инфицированного диска. При этом системный загрузчик считывает содержимое первого сектора диска, с которого производится загрузка, помещает считанную информацию в память и передает на нее (т.е. на вирус) управление. После этого начинают выполняться инструкции вируса, который:

- как правило, уменьшает объем свободной памяти, копирует в освободившееся место свой код и считывает с диска свое продолжение (если оно есть);

- перехватывает необходимые вектора прерываний, считывает в память оригинальный boot-сектор и передает на него управление.

В дальнейшем загрузочный вирус ведет себя так же, как файловый: перехватывает обращения ОС к дискам и инфицирует их, в зависимости от некоторых условий совершает деструктивные действия, вызывает звуковые эффекты или видеоэффекты.

Основными деструктивными действиями, выполняемыми этими вирусами, являются:

- уничтожение информации в секторах жесткого диска;

- искажение кода загрузчика;

- форматирование логических дисков жесткого диска;

- закрытие доступа к физическим портам;

- замена символов при печати текстов;

- изменение метки диска, флеш-накопителя;

- создание псевдосбойных кластеров в накопителях;

- создание звуковых и/(или) визуальных эффектов и т.д.

Файловые вирусы.

Файловые вирусы при своем размножении тем или иным способом используют файловую систему ОС. По способу заражения файлов вирусы делятся на:

- замещающие;

- паразитические;

- компаньон-вирусы;

- вирусы-черви;

- вирусы, заражающие объектные модули, библиотеки компиляторов и исходные тексты программ.

Получив управление, файловый вирус совершает следующие действия:

- проверяет оперативную память на наличие своей копии и инфицирует память компьютера, если копия вируса не найдена (в случае, если вирус является резидентным), ищет незараженные файлы в текущем и (или) корневом каталоге путем сканирования дерева каталогов логических дисков, а затем заражает обнаруженные файлы;

- выполняет дополнительные (если они есть) функции: деструктивные действия, графические или звуковые эффекты и т.д.;

- возвращает управление основной программе (если она есть).

Особенность данного вируса в том, что чем быстрее он распространяется, тем вероятнее возникновение эпидемии этого вируса, чем медленнее распространяется вирус, тем сложнее его обнаружить (если, конечно же, этот вирус неизвестен).

Таким образом, основные действия, выполняемые файловыми вирусами, связаны с поражением файлов (чаще исполняемых или файлов данных), несанкционированным запуском различных команд (в том числе, команд форматирования, уничтожения, копирования и т.п.), изменением таблицы векторов прерываний и др.

Вместе с тем ими могут выполняться и многие деструктивные действия, сходные с теми, которые указывались для загрузочных вирусов.

Макровирусы являются программами на языках (макроязыках), встроенных в некоторые системы обработки данных (текстовые редакторы, электронные таблицы и т.д.). Для своего размножения такие вирусы используют возможности макроязыков и при их помощи переносят себя из одного зараженного файла (документа, таблицы) в другие.

Наибольшее распространение получили макровирусы для пакета прикладных программ Microsoft Office.

Для существования вирусов в конкретной системе (редакторе) необходимо наличие встроенного в систему макроязыка с возможностями:

- копирования макропрограмм из одного файла в другой;

- получения управления макропрограммой без вмешательства пользователя (автоматические или стандартные макросы).

Данным условиям удовлетворяют прикладные программы Microsoft Word, Excel и Microsoft Access. Они содержат в себе макроязыки Word Basic, Visual Basic for Applications. При этом:

- макропрограммы привязаны к конкретному файлу или находятся внутри файла;

- макроязык позволяет копировать файлы или перемещать макропрограммы в служебные файлы системы и редактируемые файлы;

- при работе с файлом при определенных условиях (открытие, закрытие и т.д.) вызываются макропрограммы (если таковые есть), которые определены специальным образом или имеют стандартные имена.

Данная особенность макроязыков предназначена для автоматической обработки данных в больших организациях или в глобальных сетях и позволяет организовать так называемый "автоматизированный документооборот". С другой стороны, возможности макроязыков таких систем позволяют вирусу переносить свой код в другие файлы, и таким образом заражать их. Большинство макровирусов активны не только в момент открытия/закрытия файла, но до тех пор, пока активен сам редактор. Они содержат все свои функции в виде стандартных макросов Word/Excel.

Сетевые вирусы.

К сетевым относятся вирусы, которые для своего распространения активно используют протоколы и возможности локальных и глобальных сетей. Основным принципом работы сетевого вируса является возможность самостоятельно передать свой код на удаленный сервер или рабочую станцию. "Полноценные" сетевые вирусы при этом обладают еще и возможностью запустить на выполнение свой код на удаленном компьютере или, по крайней мере, "подтолкнуть" пользователя к запуску зараженного файла.

Троянские вирусы.

Этот тип вредоносных программ, проникая на компьютеры пользователей, маскируются под легитимное ПО. Впоследствии данные вирусы осуществляют передачу различной информации (файлов) с зараженного компьютера внешним пользователям либо копирование на него иных вредоносных файлов, содержащих ссылки на поддельные сайты, чаты и т.д., уничтожение, модификацию данных.

К вредоносным программам, обеспечивающим НСД, можно отнести также:

- программы подбора и вскрытия паролей;

- программы, демонстрирующие использование недекларированных возможностей программного и программно-аппаратного обеспечения;

- программы-генераторы компьютерных вирусов;

- программы, демонстрирующие уязвимости средств защиты информации и др.

Наиболее эффективным методом защиты от компьютерных вирусов и вредоносного ПО является установка на компьютеры антивирусного ПО.

2.1.2 Целью угроз информационной безопасности ПЦО, связанных с организацией КА на ЛВС ПЦО, является дестабилизация либо приведение в полную неработоспособность ЛВС ПЦО в части взаимодействия ПЦН с объектовым оборудованием, находящимся на охраняемых объектах и МПХИГ. Среди основных угроз, связанных с КА, следует выделить угрозы протоколов сетевого и межсетевого взаимодействия, а также угрозы класса "отказ в обслуживании".

Угрозы, связанные с особенностями и уязвимостью протоколов сетевого и межсетевого взаимодействия.

Сервера СПИ/РСПИ, находящиеся в ЛВС ПЦО, взаимодействуют с УОО посредством сетевых протоколов из состава стека TCP/IP (TCP и UDP) и протоколов межсетевого уровня RIP, ICMP и IP. Вследствие имеющихся у данных протоколов уязвимостей они подвержены внешнему умышленному воздействию.

Анализ межсетевого трафика.

Эта угроза реализуется с помощью специальных программ-анализаторов пакетов (sniffer). Данные программы перехватывают пакеты, передаваемые извне в ЛВС ПЦО по сети, и выделяют среди них те, в которых передаются телеграммы от УОО к АРМ ПЦН и от АРМ ПЦН к УОО.

В ходе реализации угрозы нарушитель изучает логику работы СПИ/РСПИ - то есть стремится получить однозначное соответствие событий СПИ/РСПИ, передаваемых от УОО, и команд, пересылаемых серверами на УОО. В дальнейшем это позволяет на основе знания команд системы перехватить поток передаваемых данных, которыми обмениваются компоненты СПИ/РСПИ, для их дальнейшего использования, а также подмены или модификации.

Сканирование сети.

Сущность процесса реализации данной угрозы заключается в передаче запросов сетевым службам хостов ЛВС ПЦО и анализе ответов от них. Цель - выявление IP-адресов компьютеров, используемых протоколов, доступных открытых портов сетевых служб, законов формирования идентификаторов соединений, определение активных сетевых сервисов.

Угроза выявления пароля.

Цель реализации угрозы состоит в получении НСД путем преодоления парольной защиты. Злоумышленник может реализовывать угрозу с помощью целого ряда методов, таких как простой перебор, перебор с использованием специальных словарей, установка вредоносной программы для перехвата пароля, подмена доверенного объекта сети (IP-spoofing) и перехват пакетов (sniffing). В основном для реализации угрозы используются специальные программы, которые пытаются получить доступ к хосту путем последовательного подбора паролей.

В случае успеха, злоумышленник может создать для себя "проход" для будущего доступа, который будет действовать, даже если на хосте изменить пароль доступа.

Подмена доверенного объекта сети.

Такая угроза эффективно реализуется в системах, где применяются нестойкие алгоритмы идентификации и аутентификации хостов, пользователей и т.д. Под доверенным объектом понимается УОО, легально подключенное к серверу СПИ/РСПИ.

Могут быть выделены две разновидности процесса реализации указанной угрозы: с установлением и без установления виртуального соединения.

Навязывание ложного маршрута сети.

Данная угроза реализуется одним из двух способов: путем внутрисегментного или межсегментного навязывания. Возможность навязывания ложного маршрута обусловлена недостатками, присущими алгоритмам маршрутизации, в частности, из-за проблемы идентификации сетевых управляющих устройств, в результате чего можно попасть, например, на хост или в сеть, где можно войти в операционную среду технического средства в составе СПИ/РСПИ. Реализация угрозы основывается на несанкционированном использовании протоколов маршрутизации (RIP, OSPF, LSP) и управления сетью (ICMP, SNMP) для внесения изменений в маршрутно-адресные таблицы. При этом нарушителю необходимо послать от имени сетевого управляющего устройства (например, маршрутизатора) сообщение.

Внедрение ложного объекта сети.

Эта угроза основана на использовании недостатков алгоритмов удаленного поиска. В случае если объекты сети изначально не имеют адресной информации друг о друге, используются различные протоколы удаленного поиска (например, ARP, DNS, WINS в сетях со стеком протоколов TCP/IP), заключающиеся в передаче по сети специальных запросов и получении на них ответов с искомой информацией. При этом существует возможность перехвата нарушителем поискового запроса и выдачи на него ложного ответа, использование которого приведет к требуемому изменению маршрутно-адресных данных.

Уязвимости протоколов межсетевого взаимодействия связаны с особенностями их программной реализации и обусловлены ограничениями на размеры применяемого буфера, недостатками процедур аутентификации, отсутствием проверок правильности служебной информации и др.

Так, отсутствие механизма предотвращения перегрузок буфера в протоколе UDP позволяет осуществить снижение производительности сервера, либо привести к отказу в обслуживании оборудования, в протоколе TCP не производится проверка правильности заполнения служебных заголовков пакета. Такая уязвимость может привести к снижению скорости обмена данными или полному разрыву соединений по протоколу.

Из вышеперечисленных видов угроз для ЛВС ПЦО маловероятна организация таких угроз, как угроза выявления пароля, подмена доверенного объекта, навязывание ложного маршрута и внедрение ложного объекта сети.

Угрозы анализа сетевого трафика и выявления пароля связаны между собой и применительно к ЛВС ПЦО неактуальны, так как при использовании на ПЭВМ ПЦО ПО Kaspersky Security Center и Kaspersky Endpoint Security установка и запуск стороннего ПО, такого как программы класса sniffing (Wireshark, CommView) либо программы подбора паролей (CrackStation, Hashcat) будут заблокированы.

В случае угрозы навязывания ложного маршрута и подмены доверенного объекта, таким объектом может являться УОО СПИ/РСПИ. Данные типы угроз тесно связанны между собой и могут обеспечить создание ложного объекта лишь в той же сети, где находится сервер СПИ/РСПИ, либо УОО, что предполагает необходимость размещения на ПЦО (у клиента) дополнительного сетевого устройства, как правило ПЭВМ со специальным ПО.

Угрозы, связанные с распределенным воздействием на ЛВС класса "отказ в обслуживании".

В связи с серьезным ростом в последнее время числа DDoS атак на информационные ресурсы различных организаций и государственных структур, а также сравнительной доступностью их организации данный вид угроз представляет серьезную потенциальную угрозу функционированию ЛВС и в целом информационной безопасности ПЦО.

Возможность формирования угроз, связанных с распределенным воздействием на ЛВС класса "отказ в обслуживании", также обусловлена подключением ЛВС ПЦО к информационно-телекоммуникационной сети Интернет и особенностями реализации сетевых протоколов.

DoS и DDoS атаки, основаны на воздействии на ЛВС ПЦО посредством мощного потока трафика с целью нарушения нормального взаимодействия по сети АРМ СПИ/РСПИ и объектового оборудования. DoS-атаки практиковались в 90-е годы прошлого столетия и реализовывались в виде перегрузки сетевых устройств пакетами TCP и UDP. Сейчас DoS-атаки трансформировались в DDoS-атаки. Такие атаки выполняются одновременно с большого числа сетевых устройств - компьютеров, которые распределены зачастую географически. Это могут быть как специально подготовленные сервера, так и ботнеты, предварительно зараженные программными вирусами сетевые устройства. Данный вид угроз информационной безопасности ПЦО на сегодняшний день наиболее актуален для подразделений вневедомственной охраны.

Можно выделить несколько разновидностей таких угроз, реализуемых на разных уровнях модели OSI.

Скрытый отказ в обслуживании, вызванный привлечением части ресурсов на обработку пакетов, передаваемых злоумышленником со снижением пропускной способности каналов связи, производительности сетевых устройств, нарушением требований ко времени обработки запросов. Примерами реализации угроз подобного рода могут служить: направленный шторм эхо-запросов по протоколу ICMP (Ping flooding), шторм запросов на установление TCP-соединений (SYN-flooding).

Явный отказ в обслуживании, вызванный исчерпанием ресурсов при обработке пакетов, передаваемых злоумышленником (занятие всей полосы пропускания каналов связи, переполнение очередей запросов на обслуживание), при котором легальные запросы не могут быть переданы через сеть из-за недоступности среды передачи либо получают отказ в обслуживании ввиду переполнения очередей запросов, дискового пространства памяти и т.д. Примерами угроз данного типа могут служить шторм широковещательных ICMP-эхо-запросов (Smurf), направленный шторм (SYN-flooding).

Явный отказ в обслуживании, вызванный нарушением логической связности между техническими средствами при передаче злоумышленником управляющих сообщений от имени сетевых устройств, приводящих к изменению маршрутно-адресных данных (например, ICMP Redirect Host, DNS-flooding) или идентификационной и аутентификационной информации.

Явный отказ в обслуживании, вызванный передачей злоумышленником пакетов с нестандартными атрибутами (угрозы типа "Land", "TearDrop", "Bonk", "Nuke", "UDP-bomb") или имеющих длину, превышающую максимально допустимый размер (угроза типа "Ping Death"), что может привести к сбою сетевых устройств, участвующих в обработке запросов, при условии наличия ошибок в программах, реализующих протоколы сетевого обмена.

Результатом реализации данных угроз может стать нарушение передачи сообщений от УОО к АРМ, передача такого количества запросов на подключение к АРМ, какое максимально может "вместить" трафик (направленный "шторм запросов"), что влечет за собой переполнение очереди запросов и отказ одной из сетевых служб или полную остановку компьютера АРМ из-за невозможности заниматься ничем другим, кроме обработки запросов.

Угрозы информационной безопасности, связанные с "человеческим фактором", могут быть вызваны действиями персонала ПЦО умышленного либо непреднамеренного характера. При этом дестабилизирующим воздействиям может быть подвергнута как сетевая инфраструктура ПЦО, так и базы данных со служебной и системной информацией.

Наиболее распространенными видами данных угроз являются:

- кража информации из баз данных СПИ/РСПИ с ее передачей третьим лицам;

- умышленное/случайное изменение/уничтожение информации в базах данных СПИ/РСПИ посредством некомпетентных действий либо с использованием вредоносного ПО;

- нарушение установленных правил и регламентов эксплуатации сетевой инфраструктуры ПЦО, приводящее к ее отказу либо нарушению функционирования вследствие умышленных либо случайных действий, связанных с халатностью или некомпетентностью.

Данные угрозы реализуются в зависимости от обстоятельств посредством копирования системных, служебных данных на съемные носители информации, занесением вредоносных программ и вирусов в ОС серверов и АРМ, а также деструктивных ошибочных действий в отношении сетевой инфраструктуры ПЦО. При этом может происходить уничтожение, модификация, нарушение целостности и доступности информации, нарушение ее конфиденциальности, а также дестабилизация работоспособности ЛВС ПЦО.

Наибольшую вероятность создания угроз подобного типа с соответствующими тяжелыми последствиями несут действия сотрудников ПЦО, связанные с несанкционированным доступом к базам данных серверов СПИ/РСПИ посредством съемных носителей информации.

С серверами СПИ/РСПИ, на которых хранится служебная информация об охраняемых объектах, МПХИГ и персональные данные клиентов, инженерно-технический персонал ПЦО взаимодействует посредством специального ПО, входящего в состав КСА ПЦО - АРМ "Инженера БД"/"Администратора БД". Необходимым условием обеспечения информационной безопасности в данном случае является ограничение доступа к базам данных посредством предоставления логинов и паролей должностному лицу, назначенному руководством подразделения вневедомственной охраны, обеспечивающему техническое обслуживание серверов СПИ/РСПИ, конфигурирование и ведение баз данных СПИ/РСПИ по охраняемым объектам и МПХИГ. Периодически в рамках проведения указанных работ требуется внесение информации о новых объектах в базы данных, в том числе со съемных носителей. Соответственно в сервер и АРМ СПИ/РСПИ должна быть занесена информация о съемных (доверенных) носителях только указанных сотрудников с использованием специальных процедур, заложенных в ПО Kaspersky Security Center.

Одним из важнейших условий обеспечения информационной безопасности ПЦО является надежное и эффективное функционирование ЛВС. Защита ЛВС от внешних и внутренних воздействий обеспечивается аппаратно-программными средствами и организационными мероприятиями.

В состав ЛВС ПЦО входят ПЭВМ с установленным серверным и клиентским ПО СПИ/РСПИ, сетевые устройства (коммутаторы и маршрутизаторы), а также среда передачи данных.

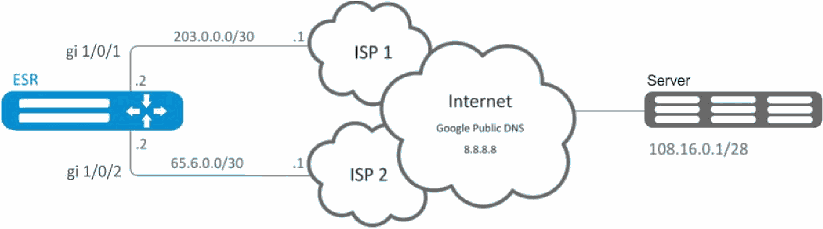

Типовая схема ЛВС ПЦО представлена на рисунке 3.1

К аппаратно-программным средствам защиты относятся:

- МЭ;

- САВЗ;

- системы обнаружения вторжений;

- средства защиты электронной почты;

- криптографические средства защиты информации (шифрование данных);

- блокировка удаленного доступа;

- блокировка неиспользуемых сетевых служб (сервисов);

- ограничение использования небезопасных протоколов управления;

- средства доверенной загрузки, контролирующие загружаемые пользователями в сеть файлы;

- утилиты для контроля съемных носителей, позволяющие избежать несанкционированного копирования.

К организационным мероприятиям можно отнести:

- организацию парольной защиты;

- ограничение доступа пользователей к информационно-телекоммуникационной сети Интернет;

- использование для обработки служебной информации специально выделенных ПЭВМ без подключения к ЛВС ПЦО и сети Интернет либо съемных носителей;

- организацию особого порядка учета и хранения съемных носителей информации;

- контроль за выводом информации на принтер, создание защищенных зон для печати;

- контроль за распечатанными экземплярами документов, содержащими критичную информацию;

- проведение обучения инженерно-технического персонала основам информационной безопасности;

- обеспечение прохождения инженерно-техническим персоналом курсов повышения квалификации по обеспечению информационной безопасности;

- использование СКУД для предотвращения свободного доступа к узлам и сегментам ЛВС ПЦО;

- принятие мер дисциплинарного, гражданско-правового и даже уголовно-правового воздействия в целях защиты информации ограниченного доступа.

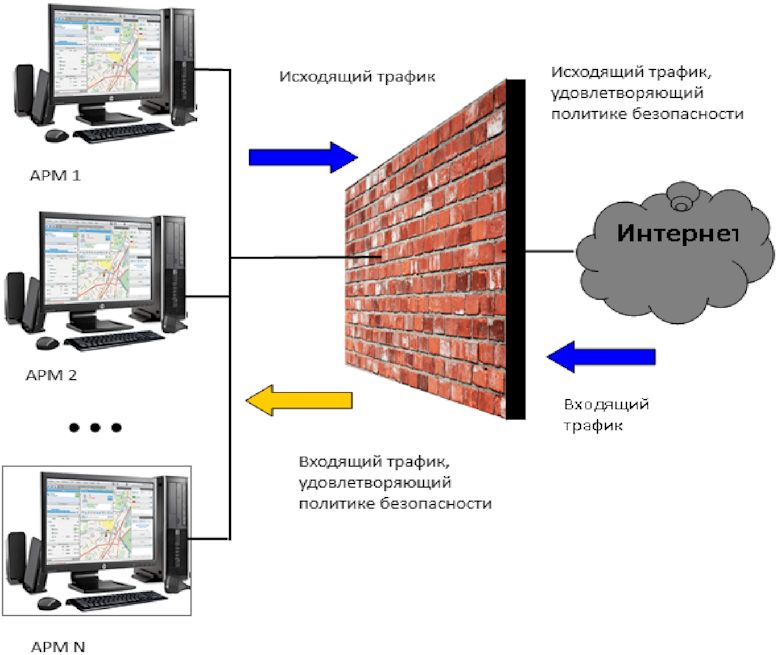

В стратегии защиты от несанкционированного доступа к информационным ресурсам ЛВС особое внимание уделяется обеспечению безопасности ее границ. Целостность периметра ЛВС обеспечивается использованием тех или иных базовых технологий межсетевого экранирования в точке подключения защищаемой сети к внешней неконтролируемой сети. В качестве внешней сети на ПЦО подразделений вневедомственной охраны выступает информационно-телекоммуникационная сеть Интернет. Систему разграничения компьютерных сетей с различными политиками безопасности, реализующую правила информационного обмена между ними, называют МЭ.

МЭ - локальное (однокомпонентное) или функционально-распределенное (многокомпонентное) программное (программно-аппаратное) средство (комплекс), реализующее контроль за информацией, поступающей в автоматизированную систему либо ЛВС и/или исходящей из нее. МЭ позволяет реализовать набор правил, определяющих условия прохождения пакетов с данными через границу из одной части общей сети в другую. Как правило, эта граница проводится между корпоративной (локальной) сетью предприятия и информационно-телекоммуникационной сетью Интернет, хотя ее можно провести и внутри корпоративной сети предприятия. Использование межсетевых экранов позволяет организовать внутреннюю политику безопасности организации.

МЭ повышает безопасность объектов внутренней сети за счет игнорирования несанкционированных запросов из внешней среды. Это уменьшает уязвимость внутренних объектов, так как сторонний нарушитель должен преодолеть некоторый защитный барьер, в котором механизмы обеспечения безопасности сконфигурированы особо тщательно. Кроме того, экранирующая система, в отличие от универсальной, может и должна быть устроена более простым и, следовательно, более безопасным образом, в ней должны присутствовать только те компоненты, которые необходимы для выполнения функций экранирования. Кроме того, экранирование позволяет контролировать информационные потоки, исходящие во внешнюю среду, что способствует поддержанию во внутренней области режима конфиденциальности. Кроме функций разграничения доступа МЭ может обеспечивать выполнение дополнительных функций безопасности (аутентификацию, контроль целостности, фильтрацию содержимого, обнаружение атак, регистрацию событий).

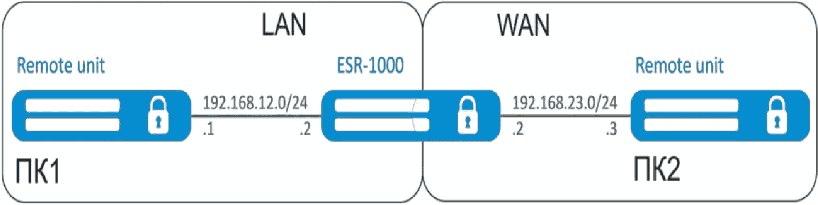

МЭ не является симметричным устройством, для него определены понятия "внутри" и "снаружи" (входящий и исходящий трафики). При этом задача экранирования формулируется как защита внутренней области от неконтролируемой и потенциально враждебной внешней. Структурная схема МЭ представлена на рисунке 3.2.

Современные технологии позволяют объединять функции межсетевой защиты ЛВС и маршрутизации при передаче и приеме данных и реализовывать их в виде самостоятельных программно-аппаратных модулей. Межсетевой экран в составе средств информационной безопасности как отдельное изделие следует выбирать для крупных организаций, имеющих большое количество филиалов.

Для ЛВС ПЦО подразделений вневедомственной охраны оптимальным и разумным решением будет выбор маршрутизатора с функциями МЭ, который позволит организовать защищенную безопасную связь с объектовым оборудованием СПИ/РСПИ.

Для межсетевых экранов по способу их интеграции ФСТЭК определил пять типов:

- тип "А" (МЭ уровня сети) - МЭ программно-аппаратного исполнения, устанавливаемый на периметре защищаемой информационной системы или между физическими границами ее сегментов;

- тип "Б" (МЭ уровня логических границ сети) - МЭ программного или программно-аппаратного исполнения, устанавливаемый на логическом периметре защищаемой информационной системы или между логическими границами ее сегментов;

- тип "В" (МЭ уровня узла) - программный МЭ, устанавливаемый на хосте (мобильном или стационарном) информационной системы;

- тип "Г" (МЭ уровня веб-сервера) - МЭ программного или программно-аппаратного исполнения, устанавливаемый на веб-сервер или на периметре сегмента таких серверов и обеспечивающий контроль и фильтрацию HTTP-трафика;

- тип "Д" (МЭ уровня промышленной сети) - МЭ программного или программно-аппаратного исполнения, устанавливаемый в АСУ ТП и обеспечивающий контроль и фильтрацию промышленных протоколов передачи данных.

Помимо типа каждому МЭ присваивается один из шести классов защиты, начиная от шестого, как самого низкого.

В 2024 году многие сертификаты ФСТЭК России на МЭ были отозваны регулятором. Это связано с невозможностью заявителей, объявивших об уходе с российского рынка, выполнять обязательства по технической поддержке своих продуктов на территории Российской Федерации. Данное требование зафиксировано законодательно и обязует заявителя осуществлять устранение выявленных недостатков и уязвимостей средств защиты информации, своевременно информировать пользователей о них, выпускать обновления ПО, актуализировать эксплуатационную документацию. В связи с этим важно выбирать изделия отечественных производителей.

Основной причиной внедрения сертифицированных МЭ является необходимость осуществлять контроль и фильтрацию сетевых потоков в целях защиты информации ограниченного доступа (государственная тайна, коммерческая тайна или иная информация).

Требования к таким МЭ, изложенные в приказе ФСТЭК России от 7 марта 2023 г. N 44, представлены в приложении Б.

В общем случае алгоритм функционирования МЭ сводится к выполнению двух групп функций, одна из которых ограничивает перемещение данных (фильтрация информационных потоков), а вторая, наоборот, ему способствует (посредничество в межсетевом взаимодействии).

Следует отметить, что выполнение МЭ указанных групп функций может осуществляться на разных уровнях модели OSI. Принято считать, что чем выше уровень модели OSI, на котором МЭ обрабатывает пакеты, тем выше обеспечиваемый им уровень защиты.

Как отмечено выше, МЭ может обеспечивать защиту АСУ за счет фильтрации проходящих через него сетевых пакетов, то есть посредством анализа содержимого пакета по совокупности критериев на основе заданных правил и принятия решения о его дальнейшем распространении в (из) АСУ. Таким образом, МЭ реализует разграничение доступа субъектов из одной АСУ к объектам другой АСУ.

Каждое правило запрещает или разрешает передачу информации определенного типа между субъектами и объектами.

Как следствие, субъекты одной АСУ получают доступ только к разрешенным информационным объектам другой АСУ.

Пакетный фильтр функционирует на сетевом уровне модели OSI. Значимой для функционирования пакетного фильтра информацией является:

- IP-адрес отправителя;

- IP-адрес получателя;

- тип протокола (TCP, UDP, ICMP);

- порт отправителя (для TCP, UDP);

- порт получателя (для TCP, UDP);

- тип сообщения (для ICMP), а иногда и другая информация (например, время суток, день недели и т.д.).

В англоязычной литературе рассмотренный компонент МЭ чаще всего обозначают термином "stateless packet filter" или просто "packet filter". Данные системы просты в использовании, дешевы, оказывают минимальное влияние на производительность АСУ. Основным недостатком является их уязвимость при КА. Кроме того, они сложны при конфигурировании: для их установки требуется знание сетевых, транспортных и прикладных протоколов.

Другой вариант алгоритма функционирования МЭ предполагает, что защита ЛВС обеспечивается с помощью экранирующего агента, который проверяет допустимость полученного запроса субъекта к объекту, при положительном результате этой проверки устанавливает свое соединение с объектом, а затем обеспечивает пересылку информации между субъектом и объектом взаимодействия, осуществляя контроль и/или регистрацию. В то же время в случае "прозрачных" агентов субъекту кажется, что он непосредственно взаимодействует с объектом.

Использование экранирующих агентов позволяет обеспечить дополнительную защитную функцию - сокрытие истинного субъекта взаимодействия.

Выделяют два вида экранирующих агентов в зависимости от того, на каком уровне модели OSI они выполняют свои функции: экранирующий транспорт и экранирующий шлюз.

Экранирующий транспорт или шлюз сеансового уровня (в англоязычной литературе используется термин "circuit-level gateway") контролирует допустимость устанавливаемого соединения, участвует в формировании канала передачи данных и не позволяет проходить пакетам, не относящимся к разрешенным сеансам связи. Функционирование данного компонента связано лишь с сессиями протокола TCP. Так как шлюз сеансового уровня анализирует информацию, содержащуюся лишь в заголовках протокола TCP без какого-либо предположения об используемом прикладном протоколе, то существует уязвимость, заключающаяся в том, что в рамках разрешенного установленного соединения приложение может осуществлять передачу произвольных неконтролируемых данных.

Как правило, вышеописанный компонент используется лишь в сочетании с другими, а не отдельно. Более надежную защиту обеспечивает экранирующий шлюз или шлюз прикладного уровня (в англоязычной литературе используется термин "application-level gateway" или "application proxy"), так как он проверяет содержимое каждого проходящего через шлюз пакета на прикладном уровне, где для анализа доступны служебные поля заголовка прикладного протокола и информация пользователя. Прикладной шлюз представляет собой программу-посредник (в англоязычной литературе используется термин "proxy server"), разработанную для конкретного сервиса сети Интернет. Следовательно, при внедрении сервисов, основанных на новых прикладных протоколах, появляется необходимость в разработке новых программ-посредников.

Дальнейшее развитие различных технологий межсетевого экранирования и их взаимопроникновение привело к появлению гибридных компонентов МЭ, сочетающих в себе достоинства всех трех ранее рассмотренных компонентов и лишенных некоторых их недостатков. Такие системы, чаще всего называемые МЭ экспертного уровня (в англоязычной литературе используются термины "stateful inspection firewall" или "deep packet inspection firewall"), функционируют на всех уровнях модели OSI: от сетевого до прикладного включительно. Они обладают высокими показателями по производительности функционирования (пакетный фильтр) и по обеспечиваемому уровню безопасности (шлюз прикладного уровня).

Первые реализации таких компонентов, называемые пакетными фильтрами с динамической фильтрацией, не функционировали на уровнях выше сеансового. Их отличие от простого пакетного фильтра состояло в том, что последний принимает решение о фильтрации трафика на основе анализа информации, содержащейся только в текущем пакете без какой-либо логической связи с предыдущими обработанными пакетами, в то время как при динамической фильтрации учитывается контекст установленных или устанавливаемых соединений.

Инспекционный модуль более поздних реализаций МЭ экспертного уровня имеет доступ ко всему содержимому пакета и может анализировать служебные поля заголовков протоколов всех уровней модели OSI (в том числе прикладного) и пользовательские данные. В дополнение к этому инспекционный модуль заносит в динамически создаваемую таблицу состояния связей всю информацию о сетевых соединениях, но, в отличие от шлюза сеансового уровня, создает записи виртуальных соединений как для протокола TCP, так и для протокола UDP. Инспекционный модуль МЭ экспертного уровня загружается в ядро ОС и располагается между канальным и сетевым уровнями модели OSI, что обеспечивает обработку всего входящего и исходящего трафика на всех сетевых интерфейсах системы.

Особенность функционирования МЭ экспертного уровня состоит в том, что он не оказывает посреднических услуг сетевого взаимодействия на сеансовом и прикладном уровнях модели OSI. Вместо этого он использует специфические технологии распознавания допустимых соединений (в том числе с динамически назначаемыми номерами портов) и улучшенные алгоритмы обработки данных уровня приложения.

При настройке политики межсетевого экранирования рассматривают два аспекта сетевой безопасности: политику доступа к сетевым ресурсам и политику реализации МЭ.

Политика доступа к сетевым ресурсам отражает общие требования по безопасности той или иной организации, и при ее разработке должны быть сформулированы правила доступа пользователей к различным сервисам, используемым в организации. Указанные правила описывают, какой внутренний (внешний) пользователь (группа пользователей), когда, с какого внутреннего (внешнего) узла сети и каким сервисом может воспользоваться с уточнением в случае необходимости способов аутентификации пользователей и адресов целевых серверов.

Политика реализации МЭ определяет, каким образом применяется политика доступа к сетевым ресурсам, и в ряде случаев зависит от используемых сервисов и выбранных средств построения экрана. Как правило, при выборе политики реализации МЭ останавливаются на одной из двух базовых стратегий:

- разрешать все, что явно не запрещено;

- запрещать все, что явно не разрешено.

Хотя может показаться, что эти две стратегии очень просты и почти не отличаются друг от друга, на самом деле это не так. При выборе первой стратегии МЭ по умолчанию разрешает все сервисы, которые не указаны как запрещенные. В этом случае для обеспечения безопасности сети придется создавать правила, которые учитывали бы все возможные запреты. Это не только приведет к необходимости описания большого количества правил, но и заставит пересматривать их при появлении каждого нового протокола или сервиса, которые существующими правилами не охватываются.

Вторая стратегия строже и безопаснее. Намного проще управлять МЭ, запретив весь трафик по умолчанию и задав правила, разрешающие прохождение через границу сети только необходимых протоколов и сервисов. Запрет всего трафика по умолчанию обеспечивается вводом правила "Запрещено все" в последней строке таблицы фильтрации. Однако в ряде случаев, в частности при использовании простого пакетного фильтра, описание правил допустимых сервисов также сопряжено с трудоемким процессом, требующим досконального знания алгоритмов функционирования протоколов в рамках того или иного сервиса.

САВЗ должны применяться на всех ПЭВМ (АРМ, серверы) эксплуатирующихся на ПЦО, вне зависимости от степени конфиденциальности информации. Осуществлять работу на ПЭВМ, функционирующих без САВЗ, запрещено.

Организация управления САВЗ на ПЦО должна включать ряд мероприятий:

- установку программного антивирусного обеспечения Kaspersky Security Center и Kaspersky Endpoint Security и настройку политик безопасности;

- администрирование программ Kaspersky Endpoint Security на АРМ и серверах;

- обновление базы вирусных сигнатур;

- резервное копирование параметров и данных;

- классификацию инцидентов информационной безопасности;

- антивирусную проверку;

- выявление и устранение КА и КИ;

- контроль организации и состояния САВЗ.

Информация, обрабатываемая в электронном виде, подлежит обязательной проверке САВЗ на наличие КА и КИ. Антивирусные проверки выполняются в автоматическом режиме.

Периодичность и виды антивирусных проверок:

- полная (с обязательным включением проверки всех съемных и жестких дисков) должна проводиться не реже одного раза в неделю;

- проверка важных областей (с обязательным включением проверки памяти ядра, запущенных процессов, объектов автозапуска, загрузочные секторы и системное резервное хранилище) должна проводиться ежедневно;

- антивирусная проверка носителей информации должна проводиться каждый раз при их подключении к АРМ (необходимо настроить процедуру принудительной проверки);

- проверка целостности ПО антивирусной защиты должна проводиться ежедневно.

Внеплановая полная проверка должна выполняться каждый раз при подозрении или выявлении КА и КИ.

Запрещается отключать (приостанавливать) задачу антивирусной проверки, в том числе проверку при подключении съемного носителя информации.

Выполнение антивирусных проверок на серверах и АРМ необходимо производить в рабочее время в период их наименьшей загрузки.

Сотруднику (работнику) ПЦО, ответственному за обеспечение информационной безопасности ПЦО, необходимо не реже одного раза в неделю проводить инвентаризацию АРМ и серверов на предмет использования САВЗ с актуальными антивирусными базами.

Резервное копирование является обязательным элементом системы антивирусной защиты и заключается в копировании данных сервера ПО Kaspersky Security Center, политик и задач на съемный носитель информации.

Резервное копирование данных сервера ПО Kaspersky Security Center настраивается в соответствующей задаче и выполняется в автоматическом режиме ежедневно (в нерабочее время) в определенную администратором директорию. Резервное копирование политик и задач вручную экспортируется с помощью инструментов сервера ПО Kaspersky Security Center и копируется на съемный носитель информации. Для хранения резервных копий выделяется отдельный съемный носитель информации, на который они перемещаются не менее двух раз в неделю. Съемный носитель информации регистрируется установленным порядком и используется только для хранения резервных копий. При подозрении на неисправность съемного носителя информации, незамедлительно требуется произвести его замену.

Типы инцидентов информационной безопасности ПЦО:

- сетевые атаки;

- сканирование ресурсов;

- спам;

- вредоносный ресурс;

- бот-сети;

- запрещенный контент;

- нарушение политики безопасности.

При выявлении инцидента информационной безопасности проводится его классификация по уровню опасности: "высокий" (время реагирования 60 мин.), "средний" (время реагирования до 2 часов), "низкий" (время реагирования до 12 часов).

После анализа информации об инциденте готовятся изменения в политики безопасности ПО Kaspersky Security Center.

Признаки наличия угроз и инцидентов на АРМ и серверах СПИ/РСПИ:

- искажение или потеря файлов и директорий;

- несанкционированное изменение атрибутов файлов и директорий на жестком диске и носителе информации;

- появление посторонних (неизвестных) файлов в различных директориях на жестком диске, общем доступе, на носителе информации при их подключении;

- появление на рабочем столе всплывающих окон о шифровании файлов и рекламы;

- появление в диспетчере задач автозагрузки, процессов (программ) с подозрительным названием;

- ухудшение производительности (замедление работы) средства автоматизации;

- попытки несанкционированного перехода на ресурсы, размещенные в информационно-телекоммуникационной сети Интернет;

- нарушение корректной работы ОС (самопроизвольное выключение, перезагрузка, неудачная загрузка, появление сообщений об ошибках работы);

- самопроизвольный запуск ПО и/или попытки подключения к информационно-телекоммуникационной сети Интернет;

- несанкционированное отключение СЗИ, появление сбоев в их работе.

Установка и настройка на серверах и АРМ проводится в соответствии с эксплуатационной документацией.

Устанавливаемые типы САВЗ:

Администратор ЛВС ПЦО должен создать рабочую группу из серверов и АРМ СПИ и на каждый компьютер установить агентов администрирования сервера ПО Kaspersky Security Center и ПО Kaspersky Endpoint Security. Все программные компоненты, устанавливаемые на компьютеры ПЦО вместе с ПО Kaspersky Endpoint Security, должны быть той же версии, что и сервер администрирования. ПО Kaspersky Endpoint Security Astra Linux и Kaspersky Endpoint Security for Windows должны устанавливаться на компьютеры с соответствующими ОС.

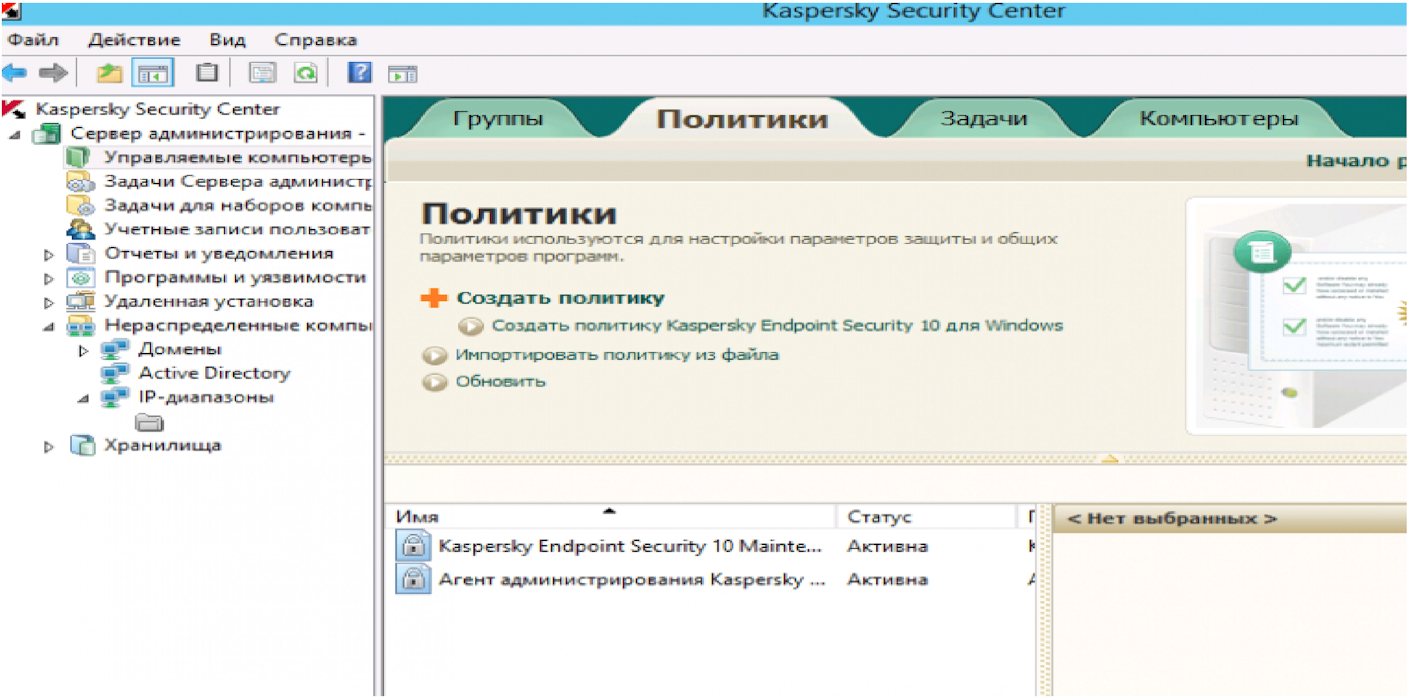

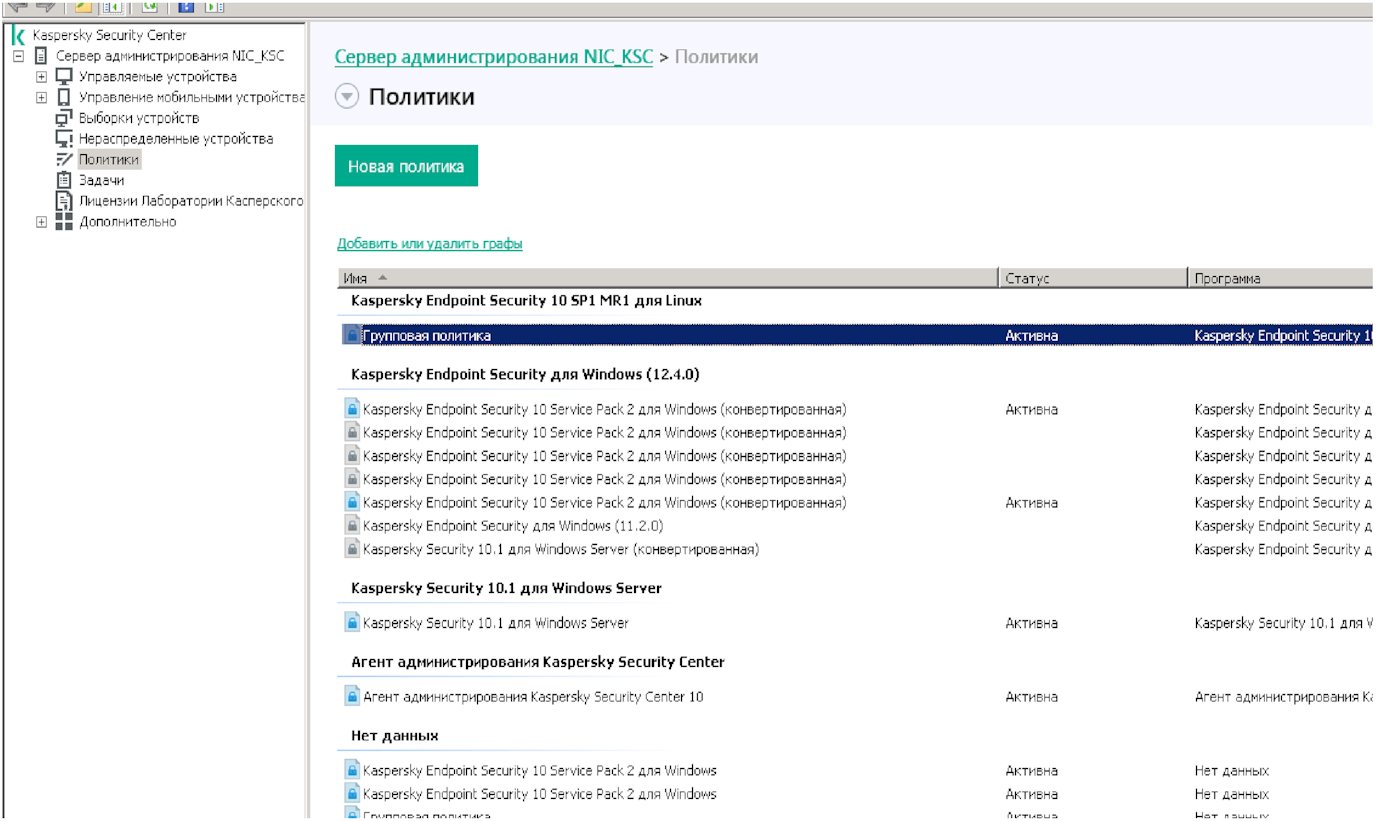

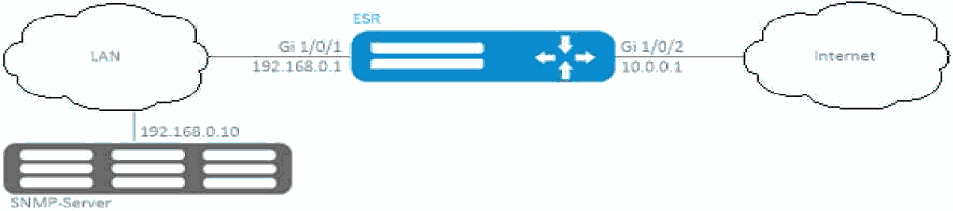

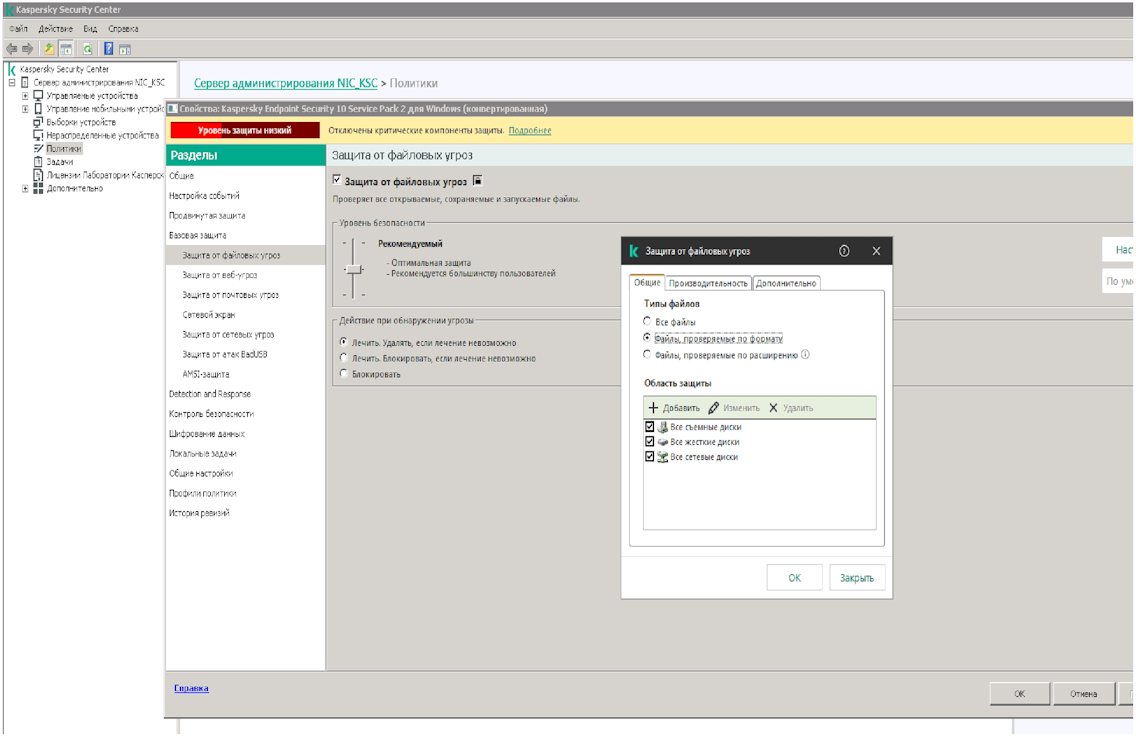

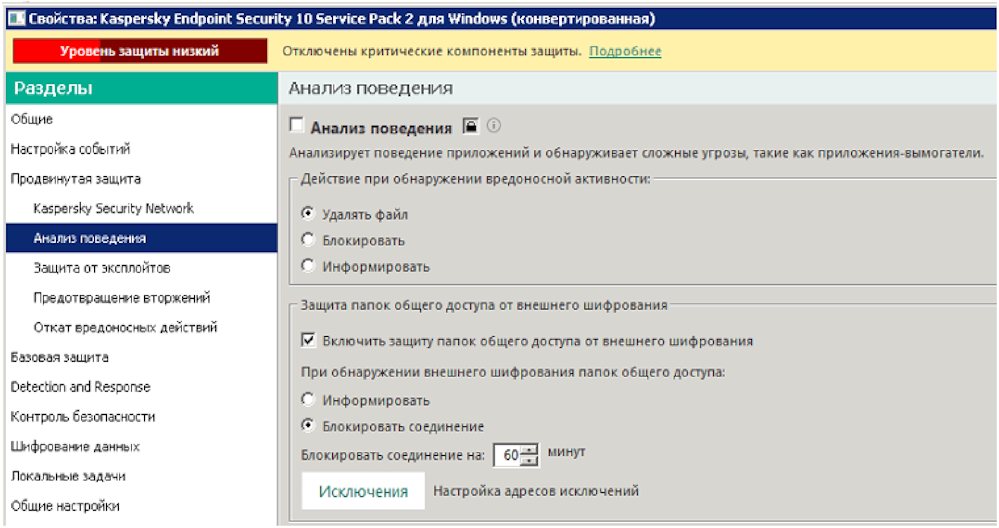

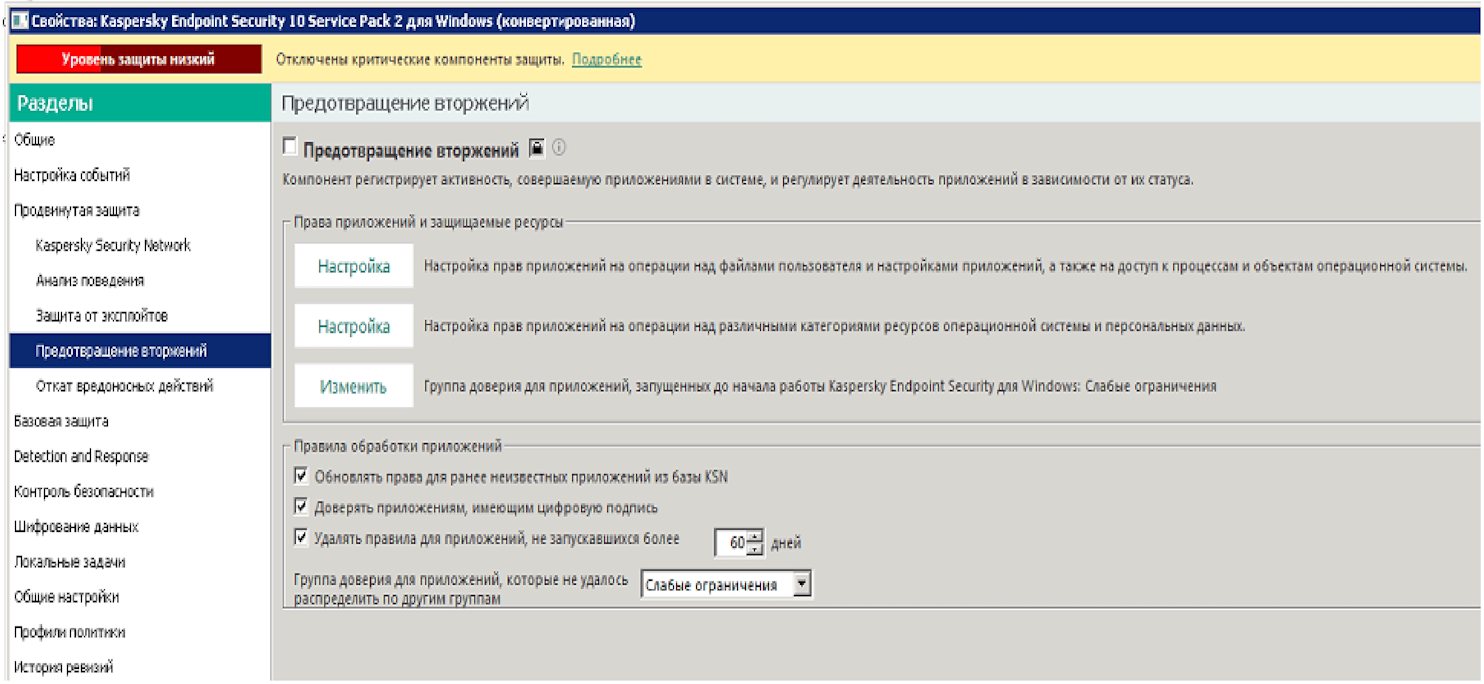

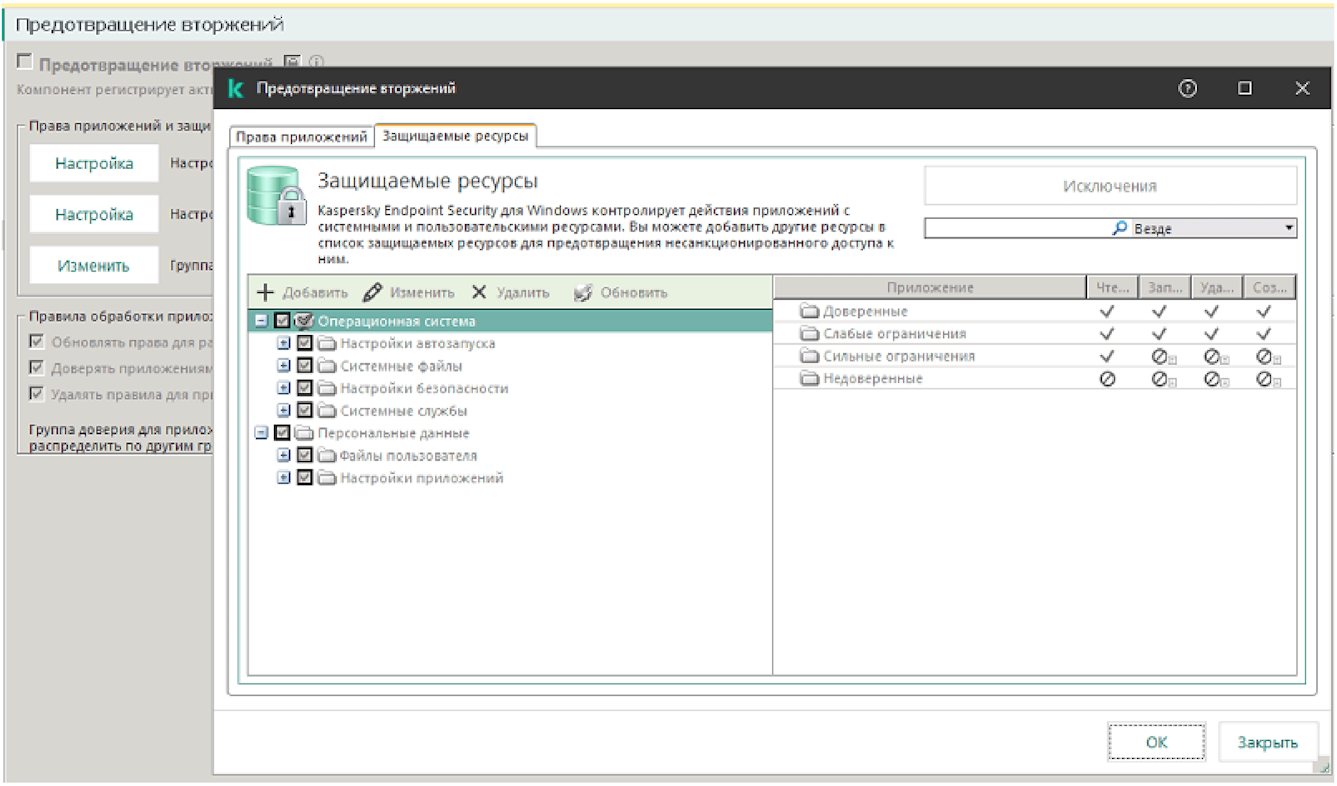

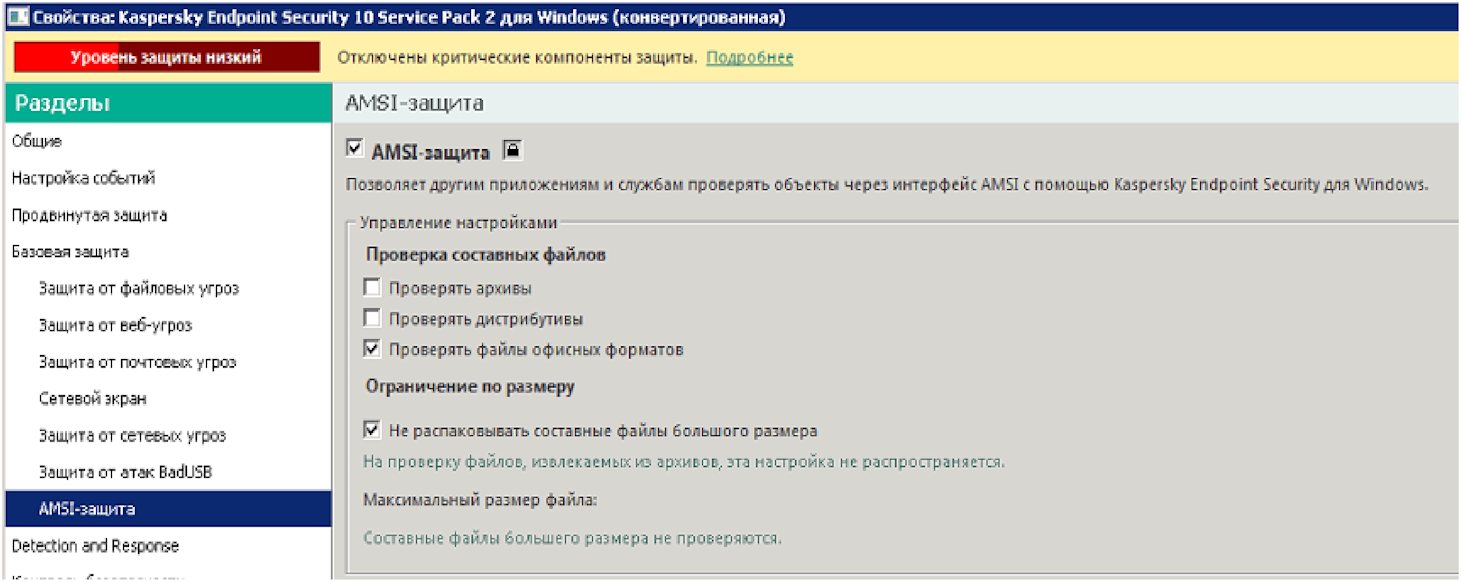

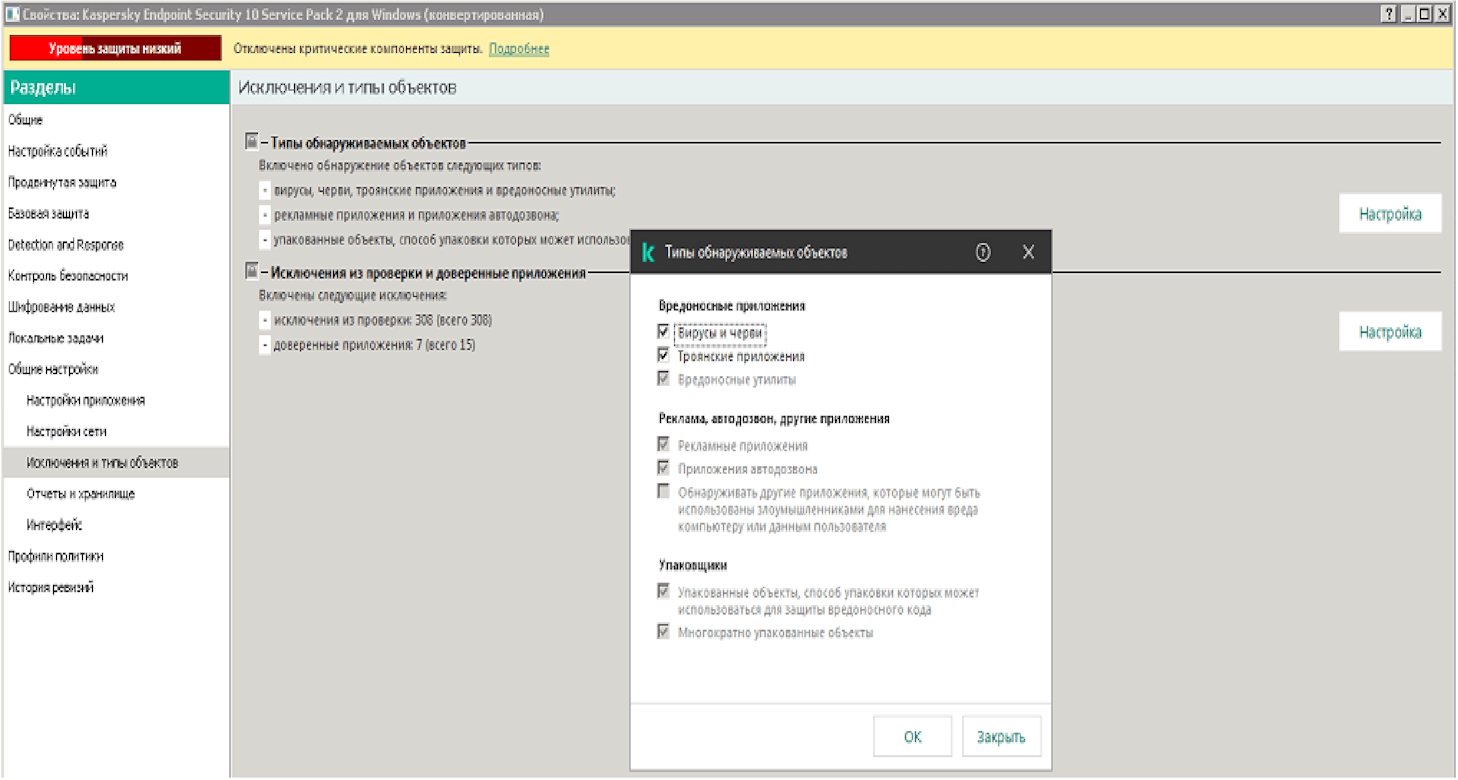

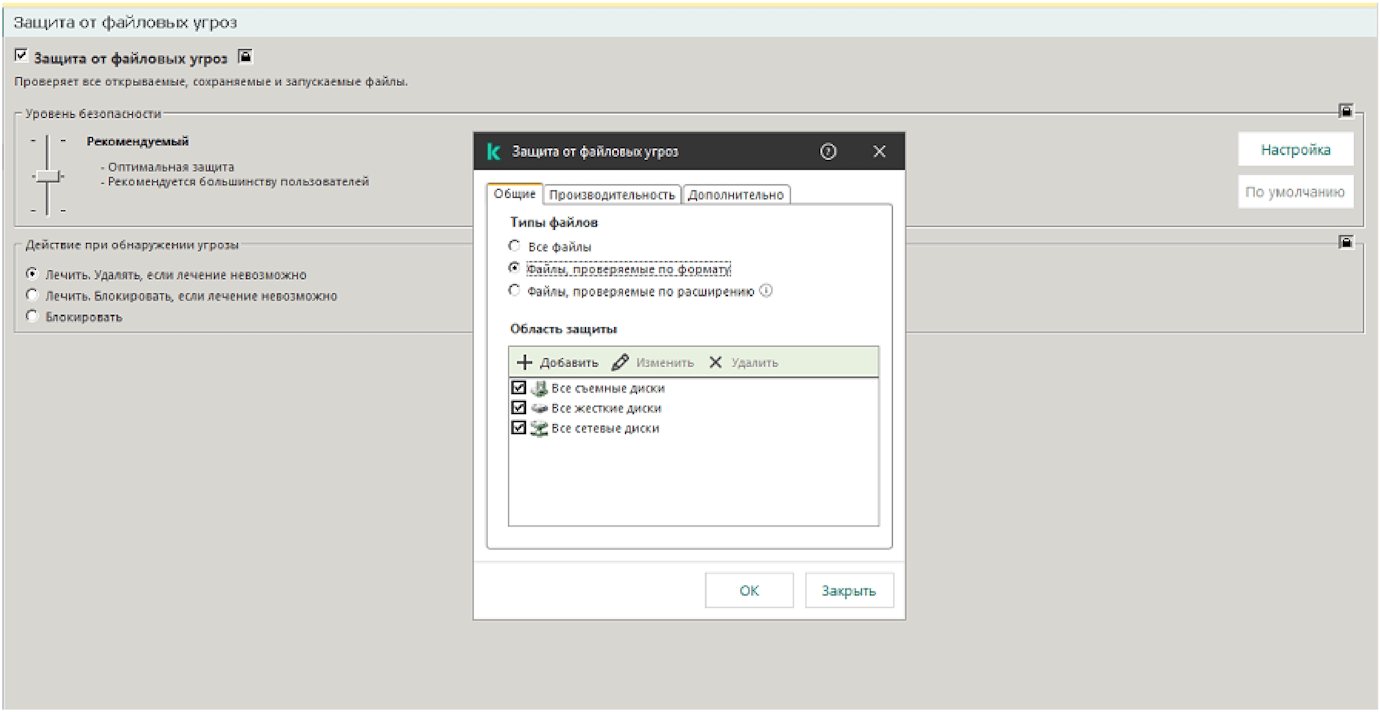

Параметры антивирусной защиты устанавливаются в разделе "Политики" ПО Kaspersky Security Center представлены на рисунке 3.3, их безопасные значения в сертифицированной конфигурации для ОС Windows представлены в таблице 3.1. Своевременное обновление баз вирусной защиты на серверах и АРМ СПИ/РСПИ является неотъемлемой частью обеспечения эффективной политики информационной безопасности.

В таблицах 3.1 и 3.2 представлены параметры антивирусной защиты для ПО Kaspersky Security Center для АРМ под управлением ОС Windows и Linux.

Таблица 3.1

Security Center в сертифицированной конфигурации

для ОС Windows

Сущность, к которой относится параметр | Название параметра | Безопасное значение или диапазон значений параметра |

Продвинутая защита | ||

Kaspersky Security Network | Kaspersky Security Network | Опция выключена. Допускается устанавливать опцию только при использовании Локального KSN (Kaspersky Private Security Network - KPSN) |

Откат вредоносных действий | Откат вредоносных действий | Опция включена |

Базовая защита | ||

Защита от файловых угроз | Защита от файловых угроз | Опция включена |

Защита от файловых угроз | Уровень безопасности | Допустимые значения: - рекомендуемый; - высокий |

Защита от файловых угроз | Действие при обнаружении угрозы | - лечить; - удалять, если лечение невозможно |

Защита от файловых угроз | Типы файлов | - все файлы |

Защита от файловых угроз | Область защиты | - все съемные диски; - все жесткие диски; - все сетевые диски |

Защита от файловых угроз | Эвристический анализ | Опция установлена |

Защита от файловых угроз | Проверять архивы | Опция включена |

Защита от почтовых угроз | Защита от почтовых угроз | Опция включена |

Защита от почтовых угроз | Уровень безопасности | Допустимые значения: - рекомендуемый; - высокий |

Защита от почтовых угроз | Действие при обнаружении угрозы | - лечить; - удалять, если лечение невозможно |

Защита от сетевых угроз | Защита от сетевых угроз | Опция включена |

Защита от сетевых угроз | Добавить атакующий компьютер в список блокирования на N мин. | Опция включена: время блокирования 60 минут |

Защита от сетевых угроз | Исключения | Пустой список IP-адресов. Добавление некоторых исключений может вести к выходу из безопасного состояния. Администратору САВЗ следует осторожно подходить выбору исключений. Для минимизации риска рекомендуется оставить значения по умолчанию |

Контроль безопасности | ||

Контроль программ | Контроль программ | Опция включена |

Задачи | ||

Обновление | Загружать обновления модулей программы | Опция выключена |

Настройки программы | ||

Общие | Запускать ПО Kaspersky Endpoint Security для Windows при включении компьютера | Опция включена |

Общие | Применять технологию лечения активного заражения | Опция включена |

Общие | Включить самозащиту | Опция включена |

Общие | Выключить внешнее управление системными службами | Опция включена |

Угрозы и исключения | Типы обнаруживаемых объектов | - вирусы, черви; - троянские программы; - вредоносные утилиты; - упакованные объекты, способ упаковки которых может использоваться для защиты вредоносного кода; - множественно упакованные файлы |

Угрозы и исключения | Исключения | Список исключений пуст. Добавление некоторых исключений может вести к выходу из безопасного состояния. Администратору САВЗ следует осторожно подходить выбору исключений. Для минимизации риска рекомендуется оставить значения по умолчанию |

Угрозы и исключения | Доверенные программы | Список доверенных программ пуст. Добавление некоторых доверенных программ может вести к выходу из безопасного состояния. Администратору САВЗ следует осторожно подходить выбору доверенных программ. Для минимизации риска рекомендуется оставить значения по умолчанию |

Интерфейс | Защита паролем | Переключатель включен. Администратор САВЗ должен установить надежный пароль и область действия все опции |

ИС МЕГАНОРМ: примечание. В официальном тексте документа, видимо, допущена опечатка: имеется в виду Приложение В, а не Б. |

Примечание - Установка опций и параметров антивирусной защиты в программе Kaspersky Security Center представлена в Приложении Б.

Таблица 3.2

для ПО Kaspersky Security Center в сертифицированной

конфигурации для ОС Linux

Сущность, к которой относится параметр | Название параметра | Безопасное значение или диапазон значений параметра |

FirstAction | Задача "Защита от файловых угроз", задача антивирусной проверки, задача выборочной проверки, задача проверки контейнеров | Одно из следующих значений: Disinfect - программа пытается вылечить объект, сохранив копию объекта в Хранилище. Если лечение невозможно, программа оставляет объект неизменным; Remove программа удаляет зараженный объект, предварительно создав его резервную копию; Recommended программа автоматически выбирает и выполняет действие над объектом на основе данных об обнаруженной в объекте угрозе |

SecondAction | Задача "Защита от файловых угроз", задача антивирусной проверки, задача выборочной проверки, задача проверки контейнеров | Если значение FirstAction=Disinfect: Remove программа удаляет зараженный объект, предварительно создав его резервную копию |

Action | Задача проверки памяти процессов и памяти ядра, задача проверки загрузочных секторов | Disinfect программа пытается вылечить объект, сохранив копию объекта в Хранилище |

UseAnalyzer | Задача "Защита от файловых угроз", задача антивирусной проверки, задача выборочной проверки, задача проверки загрузочных секторов, задача проверки контейнеров | Yes - эвристический анализатор включен |

HeuristicLevel | Задача "Защита от файловых угроз", задача антивирусной проверки, задача выборочной проверки, задача проверки загрузочных секторов, задача проверки контейнеров | Одно из следующих значений: Light - наименее тщательная проверка, минимальная загрузка системы; Medium - средний уровень эвристического анализа, сбалансированная загрузка системы; Deep - наиболее тщательная проверка, максимальная загрузка системы; Recommended - рекомендуемое значение |

ScanArchived | Задача "Защита от файловых угроз", задача антивирусной проверки, задача выборочной проверки, задача проверки контейнеров | Yes - проверять архивы |

ScanSfxArchived | Задача "Защита от файловых угроз", задача антивирусной проверки, задача выборочной проверки, задача проверки контейнеров | Yes - проверять самораспаковывающиеся архивы |

ScanMailBases | Задача "Защита от файловых угроз", задача антивирусной проверки, задача выборочной проверки, задача проверки контейнеров | Yes - проверять файлы почтовых баз |

ScanByAccessType | Задача "Защита от файловых угроз" | Open - проверять файл при попытке открытия как на чтение, так и на выполнение или изменение |

SourceType/ | Задача обновления | Одно из следующих значений: KLServers программа получает обновления с одного из серверов обновлений "Лаборатории Касперского"; SCServer программа загружает обновления на защищаемый компьютер с установленного в локальной сети Сервера администрирования Kaspersky Security Center; Custom - программа загружает обновления из пользовательского источника (локальной или сетевой директории (SMB/NFS), смонтированной пользователем, или FTP-, HTTP- или HTTPS-сервера). |

ApplicationUpdateMode | Задача обновления | Disabled - не загружать и не устанавливать обновления программы |

UseKSN | Общие параметры программы | No - выключить использование Kaspersky Security Network |

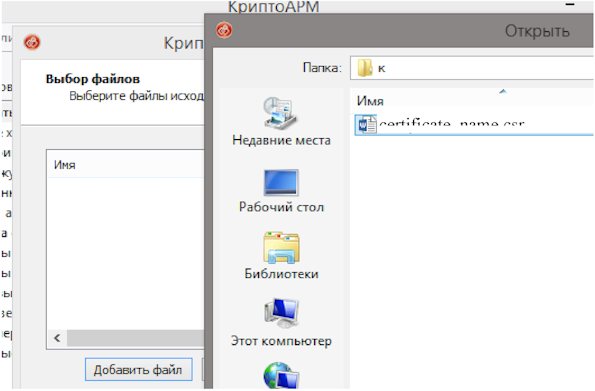

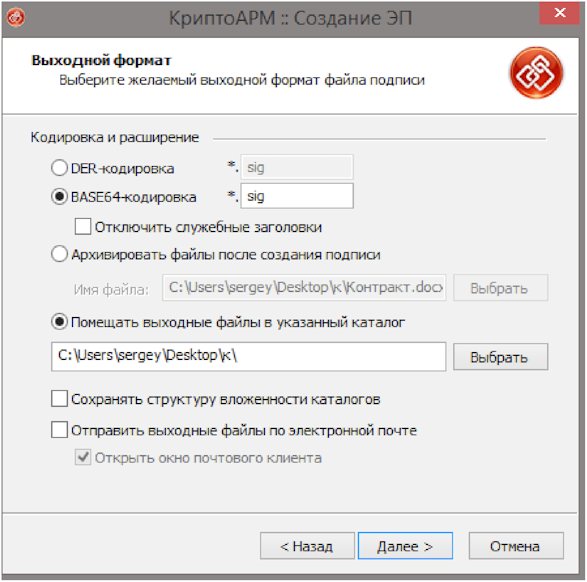

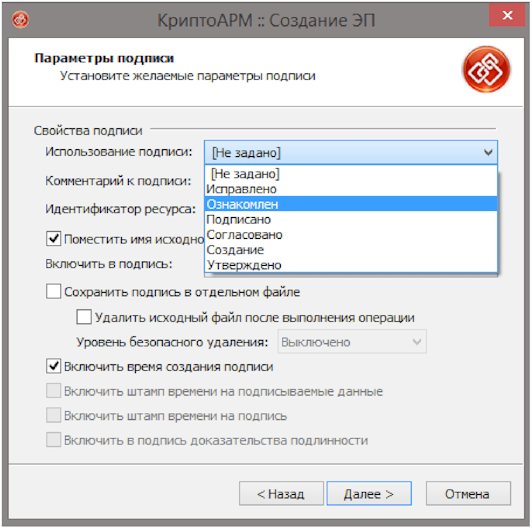

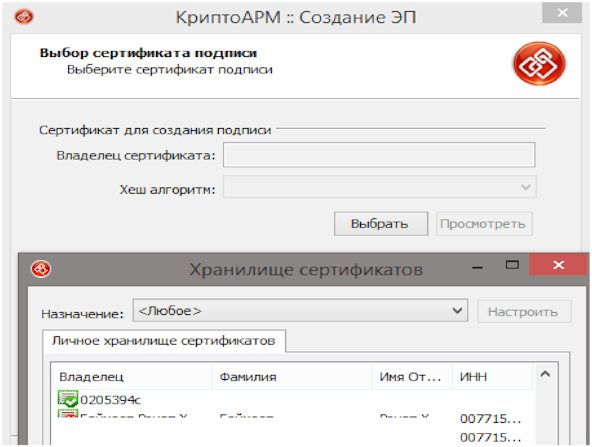

ПО Kaspersky Security Center, установленное на одной из ПЭВМ ПЦО, позволяет централизованно добавлять съемные носители информации в качестве доверенных для других серверов и АРМ СПИ/РСПИ.

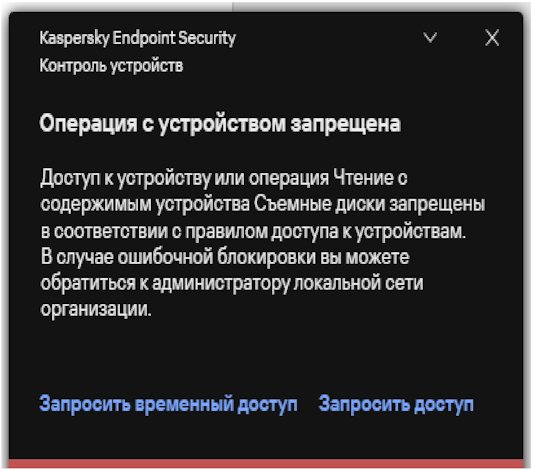

В ОС Windows для этого необходимо установить носитель информации, который планируется сделать доверенным в любой из ПЭВМ ПЦО, с инсталлированным ПО Kaspersky Endpoint Security.

В открывшемся диалоговом окне выбрать команду "Запросить доступ" (рисунок 3.4).

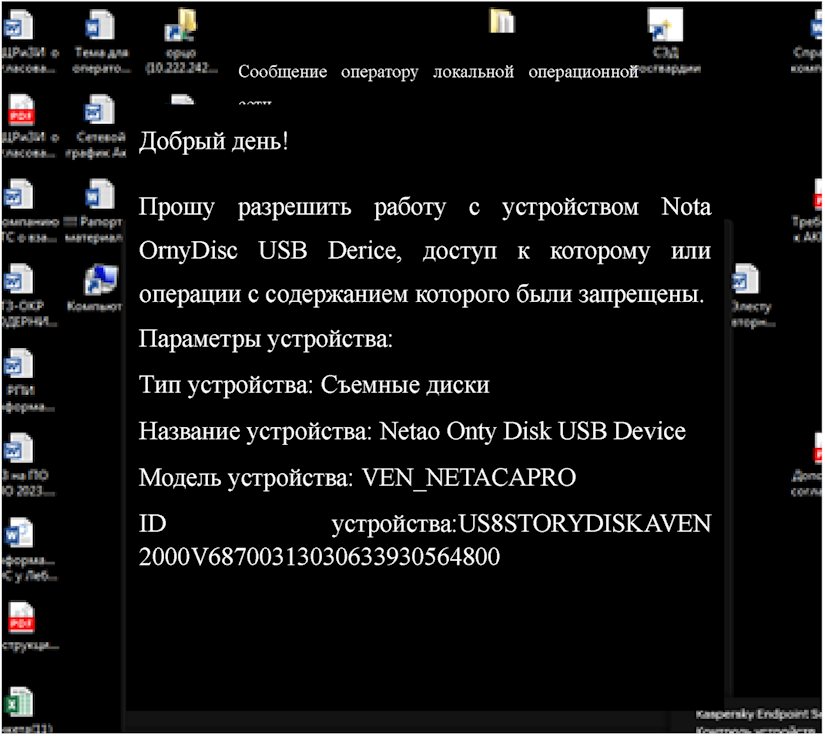

После чего в окне "Сообщения администратору локальной сети организации", отобразится ID съемного носителя информации, который нужно зафиксировать (рисунок 3.5).

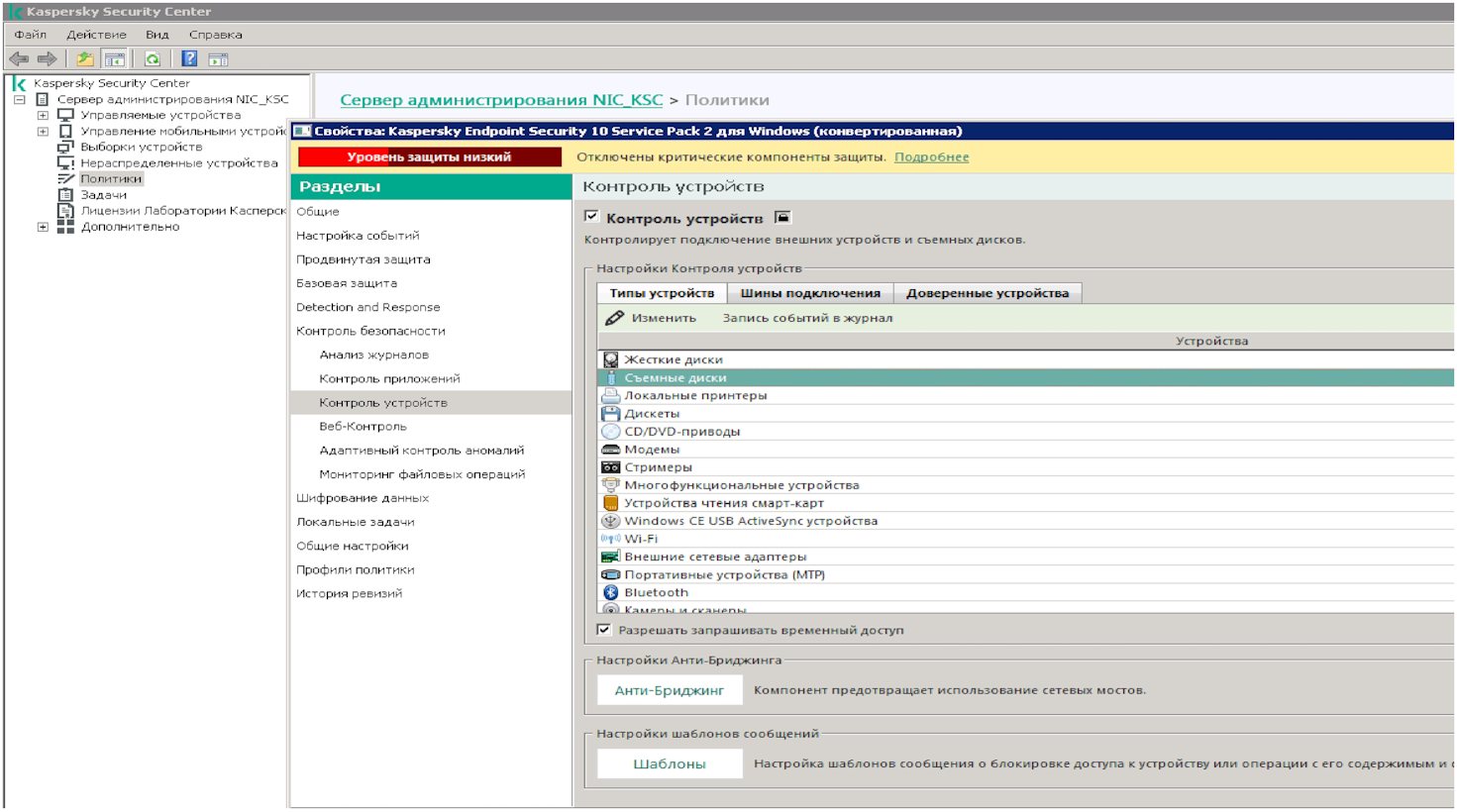

В Kaspersky Security Center открыть раздел "Политики" на сервере администрирования для ПЭВМ с ОС Windows, с установленным ПО Kaspersky Endpoint Security (рисунок 3.6).

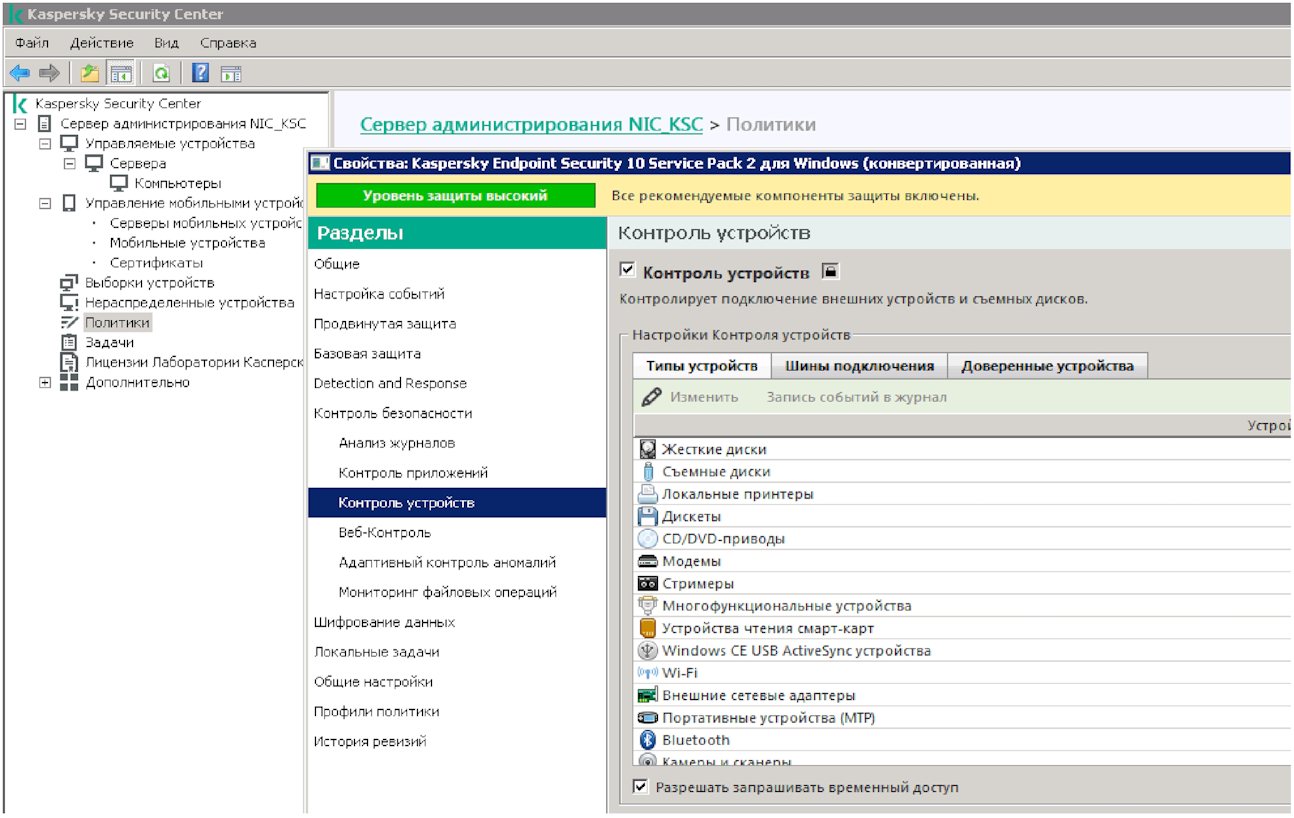

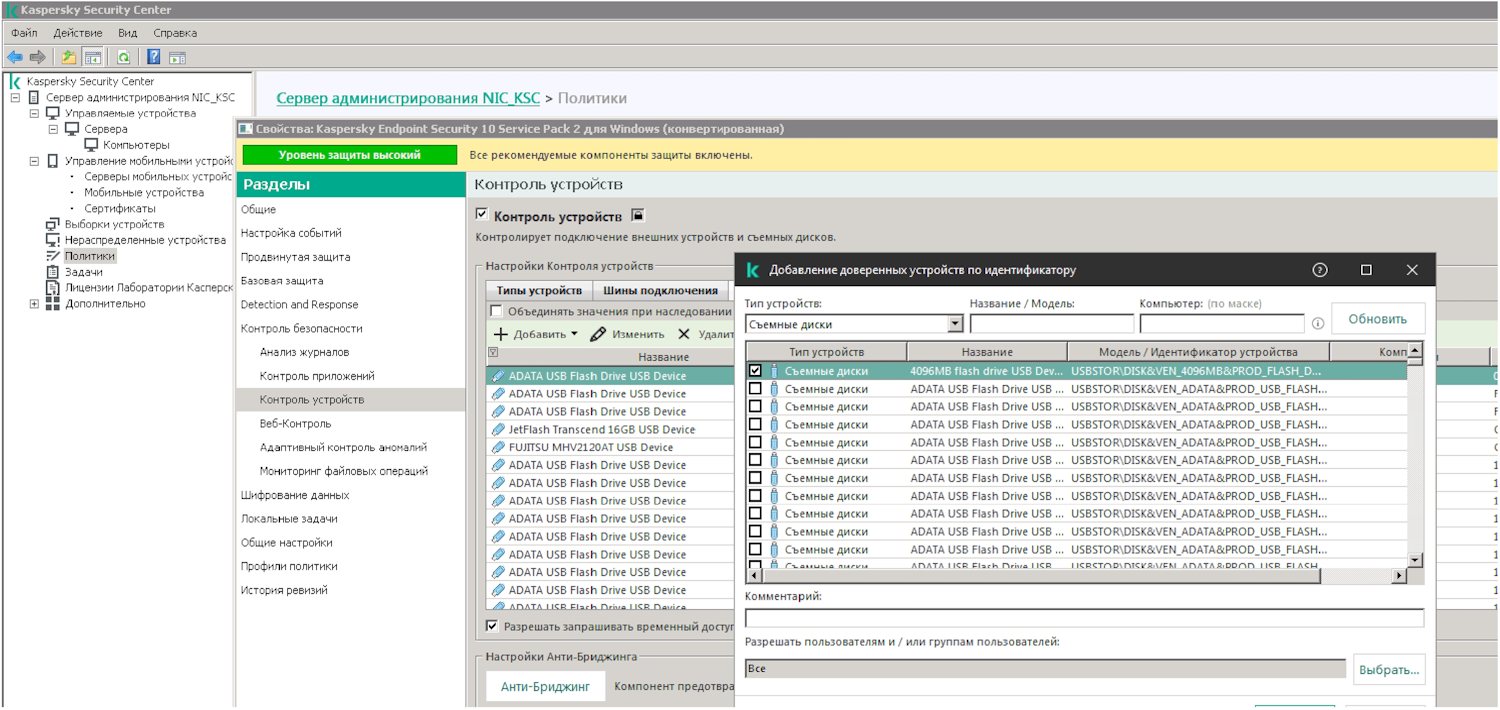

В разделе "Контроль безопасности" открыть подраздел "Контроль устройств" и выбрать тип носителя информации во вкладке "Типы устройств" (рисунок 3.7). Открыть вкладку "Доверенные устройства" и выпадающем меню "Добавить" выбрать пункт "По идентификатору". После чего найти в списке съемный носитель, ID которого было зафиксировано ранее.

Выбрать в окне "Добавление доверенных устройств по идентификатору" съемный носитель и подтвердить выполненные действия нажав кнопку "ОК" (рисунок 3.8).

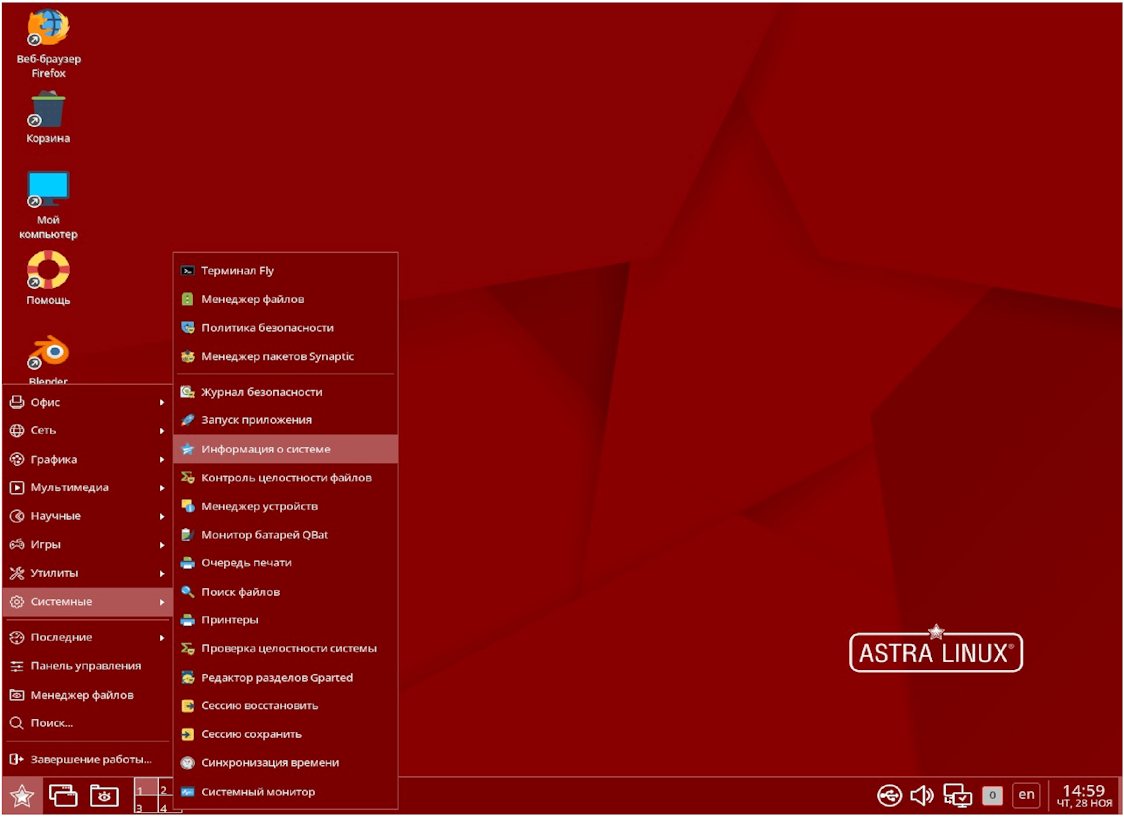

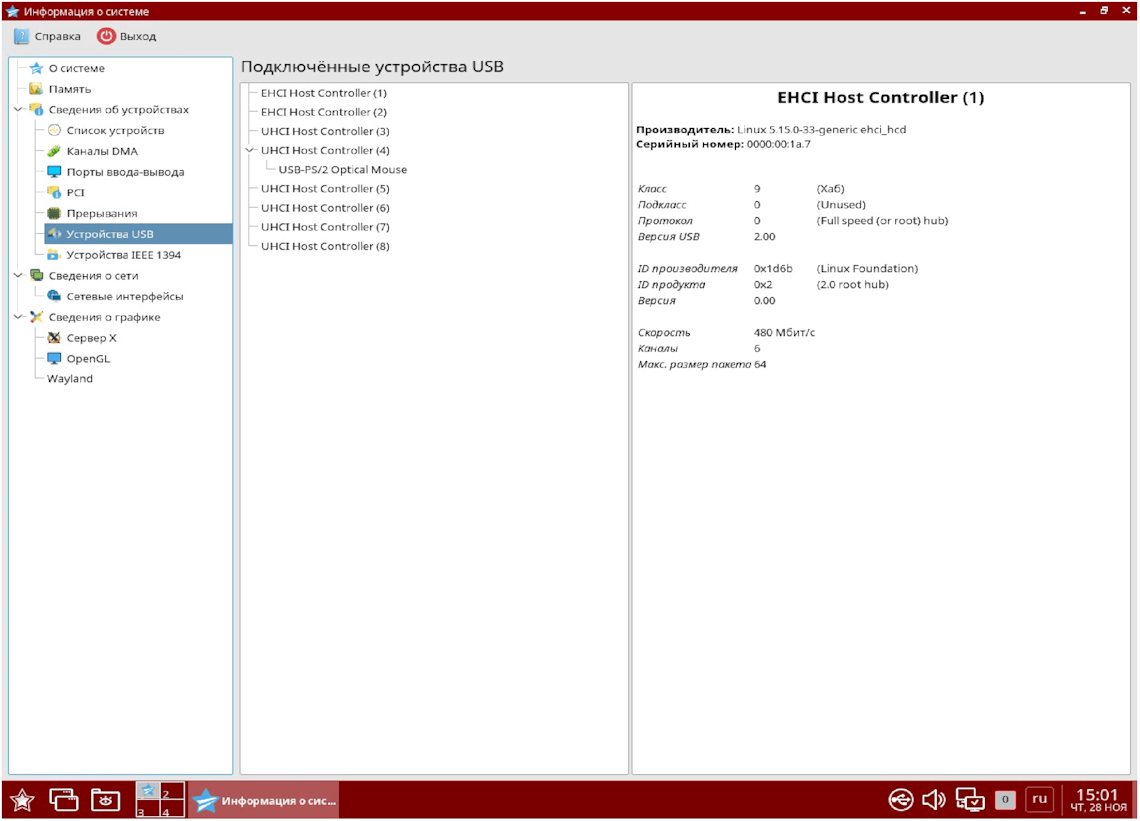

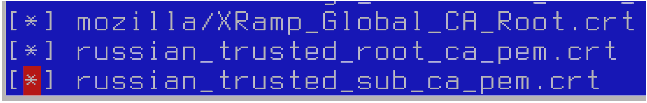

В ОС Linux для добавления доверенного съемного носителя информации необходимо вставить устройство в USB-порт компьютера, открыть главное меню системы кнопкой "Пуск". Перейти последовательно по вкладкам "Системные" -> "Информация о системе" в раздел "Устройства USB" (рисунки 3.9 и 3.10).

Зафиксировать в правой части экрана "Mass Storage Device" ID съемного носителя и на компьютере с установленным ПО Kaspersky Security Center повторить действия по добавлению доверенного носителя информации, представленные выше для ОС Windows.

Для организации и обеспечения обнаружения КА применяется система обнаружения вторжений. Система предназначена для обнаружения и противодействия основным угрозам информационной безопасности, возникающим при преднамеренном НСД или специальном воздействии со стороны внешних и внутренних нарушителей.

Основным компонентом системы обнаружения вторжений является детектор активности.

Детектор активности реализует следующие функции:

- сбор информации о пакетах данных;

- анализ сетевого трафика с использованием сигнатурного и эвристического методов обнаружения КА;

- выборочный контроль отдельных сегментов сети;

- запись дампа КА;

- идентификация и аутентификация администратора;

- контроль целостности ПО и конфигурации;

- регистрация событий;

- контроль приложений.

Обнаруженные КА подразделяются по степени важности:

- высокая (красный цвет в панели мониторинга и аудита);

- средняя (желтый цвет в панели мониторинга и аудита);

- низкая (зеленый цвет в панели мониторинга и аудита).

Степень важности определяется набором и категориями применения правил.

Детектор активности контролирует следующие данные о сетевом трафике:

- сетевой адрес отправителя и получателя;

- используемый порт отправителя и получателя;

- значение полей сетевого пакета (флаги);

- аппаратный адрес устройства (при отсутствии сетевого адреса);

- идентификаторы протоколов;

- последовательность команд протоколов;

- размер полей пакета;

- интенсивность трафик;

- содержание пакета.

Для обеспечения защиты электронной почты необходимо:

- настроить (при возможности) уведомления пользователей в тексте сообщения электронной почты при получении его от внешнего (не из корпоративной почтового домена) отправителя;

- запретить неавторизованную отправку почтовых сообщений, а также отправку почты от имени произвольного адреса электронной почты (any@any) на адреса электронной почты, не относящиеся к домену ЛВС ПЦО;

- использовать защищенный протокол передачи данных TLS для защиты почты, передаваемой между почтовым сервером ПЦО и внешними почтовыми серверами;

- использовать защищенный протокол передачи данных TLS v1.2 (и выше) для защиты почты, передаваемой между пользователем и почтовым сервером (например: SMTPS, IMAPS или расширение STARTTLS);

- использовать технологии Sender Policy Framework (SPF, RFC 7208) и DomainKeys Identified Mail (DKIM) для подтверждения легитимности сервера электронной почты;

- осуществлять контроль входящей электронной почты по критериям, предоставляемым технологиями SPF и DKIM;

- заблокировать (при возможности) получение в электронных письмах вложений с расширениями ADE, ADP, APK, APPX, APPXBUNDLE, BAT, CAB, CHM, CMD, COM, CPL, DLL, DMG, EX, EX_, EXE, HTA, INS, ISP, ISO, JAR, JS, JSE, LIB, LNK, MDE, MSC, MSI, MSIX, MSIXBUNDLE, MSP, MST, NSH, PIF, PS1, SCR, SCT, SHB, SYS, VB, VBE, VBS, VHD, VXD, WSC, WSF, WSH и др.;

- настроить антивирусную проверку всех входящих сообщений электронной почты. Запретить открытие пользователями вложенных файлов в сообщениях электронной почты до их проверки антивирусными средствами и проверки (по возможности) их функционала в изолированной программной среде (типа "Песочница").

Одним из шагов по обеспечению информационной безопасности ПЦО является ограничение удаленного доступа к необходимым для работы службам (сервисам). Для этого необходимо:

- запретить удаленный доступ к ресурсам ЛВС ПЦО без использования технологии VPN;

- запретить удаленный доступ к серверам и АРМ СПИ/РСПИ;

- осуществлять блокировку подключений с IP-адресов узлов TOR и VPN-провайдеров.

Для обеспечения доступа сотрудников (работников) ПЦО к ресурсам ЛВС ПЦО используются учетные записи. Они закрепляют за пользователями определенные настройки, им назначаются права и привилегии. Учетные записи необходимы для проведения процедур идентификации и аутентификации и дальнейшего предоставления прав доступа к запрашиваемым ресурсам.

Ответственным за создание, ведение, учет, удаление учетных записей в базах данных СПИ/РСПИ является, как правило, администратор ЛВС ПЦО.

Данное лицо, определяется руководителем подразделения ВО.

Для обеспечения информационной безопасности администратору ЛВС ПЦО необходимо проводить следующие мероприятия:

- регулярную ревизию учетных записей пользователей ЛВС ПЦО, выявление и блокирование неиспользуемых учетных записей пользователей;

- ограничение списка пользователей ЛВС ПЦО, обладающих административными привилегиями;

- применение в системе разграничения прав доступа ОС настроек, предоставляющих пользователям ЛВС ПЦО минимально необходимый перечень прав доступа (ограничение возможности установки ПО, создания файлов в системных директориях, запуска исполняемых файлов из пользовательских каталогов);

- ограничение доступа к чувствительной информации (резервные копии серверов и конфигурационные файлы телекоммуникационного оборудования, файлы, содержащие информацию о структуре ЛВС ПЦО и аутентификационные данные для доступа к сетевым объектам указанных ресурсов);

- ограничение использования общедоступных сетевых служб в ЛВС ПЦО, отключение неиспользуемых сетевых служб. В случае их необходимости, организовать разграничение доступа пользователей;

- организация подробного журналирования, в том числе действий пользователей и администраторов.

Для обеспечения информационной безопасности ПЦО посредством парольной защиты необходимо принять ряд мер, а именно:

- использовать для формирования паролей последовательности длиной не менее 12 символов для пользователей и не менее 14 символов для администраторов и алфавит, состоящий как минимум, из строчных и прописных символов латинского алфавита и цифр (мощность алфавита составляет не менее 62 символов) и спецсимволов;

- пароль не должен содержать информацию личностного характера (например: имя, фамилия, дата рождения, месяц, логин, название организации в любых словоформах), а также основываться на словах естественного языка. Пароль не должен содержать более 2 следующих друг за другом одинаковых символов, и обязательно содержать: буквы, как в верхнем так и нижнем регистре, цифры и спецсимволы (например: @, #, $ и др.);

- при смене пароля новое значение должно отличаться от предыдущего не менее чем в шести позициях;

- в случае генерации паролей использовать псевдослучайные последовательности;

- настроить механизмы защиты от подбора аутентификационных данных. Использовать меры по временной блокировке учетных записей. Осуществлять мониторинг блокировок учетных записей на предмет попыток массовых аутентификаций;

- хранить аутентификационные данные только в криптографически защищенном виде;

- не применять одинаковые пароли для различных учетных записей;

- исключить практику хранения паролей пользователей в атрибутах их учетных записей;

- настроить срок действия паролей пользователей (рекомендуемое значение политики - не более 90 дней);

- удалить (заблокировать) неиспользуемые учетные записи (например, учетные записи уволенных сотрудников и работников ПЦО);

- минимизировать список учетных записей, обладающих правами администратора;

- организовать смену аутентификационных данных учетных записей пользователей, имеющих пароли, настроенные "по умолчанию" (в том числе от сервисных учетных записей), нестойкие к атаке типа "перебор по словарю" и (или) применявшиеся ранее для регистрации на сторонних сервисах, размещенных в сети Интернет;

- сотрудникам, ответственным за обеспечение информационной безопасности на сетевых объектах ЛВС, необходимо не реже одного раза в неделю проводить инвентаризацию учетных записей пользователей на предмет использования стандартных и словарных паролей, а также для снижения вероятности угадывания имен учетных записей рекомендуется изменить учетные записи по умолчанию (Admin, User) на нетиповые.

Дополнительно в части, касающейся ПЭВМ, функционирующих под управлением ОС семейства Microsoft Windows, необходимо:

- в системном реестре отключить возможность использования LM-хэшей;

- с учетом особенности ОС семейства Microsoft Windows, заключающейся в хранении в оперативной памяти LM-хэша при длине пароля менее 15 символов, для наиболее критичных элементов ЛВС и для учетных записей с правами администратора использовать пароли длиной более 15 символов;

- с учетом особенностей удаленной сетевой аутентификации, позволяющей авторизоваться на удаленных сетевых объектах без восстановления пароля, вместе с соблюдением парольной политики необходимо использовать на сетевых объектах ЛВС сертифицированные в Российской Федерации СЗИ от несанкционированного доступа.

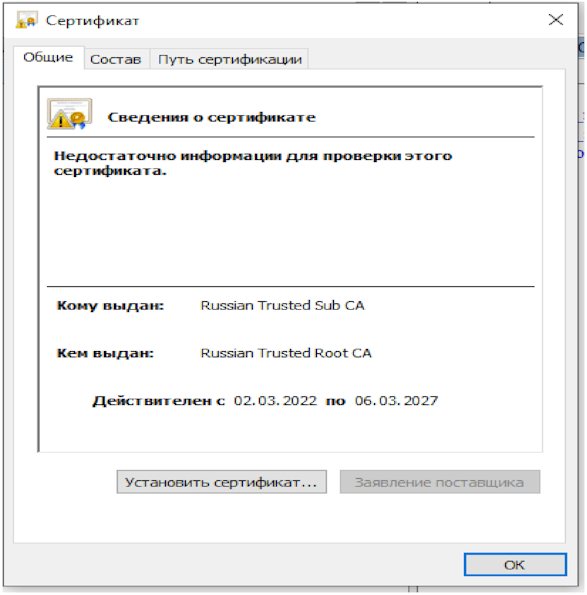

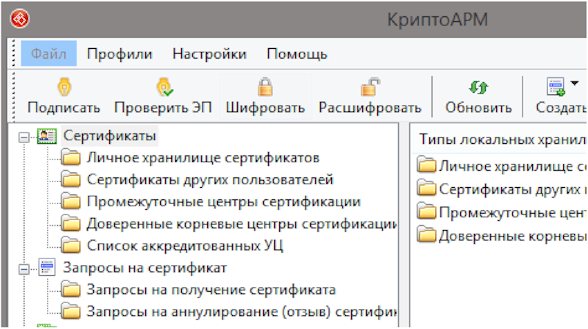

4 Защита информационных потоков ПЦО посредством технологии TLS и сертификатов безопасности при использовании собственниками охраняемых объектов мобильных приложений, установленных на устройствах сотовой связи

В целях расширения спектра услуг, предоставляемых собственникам охраняемых объектов и МПХИГ в 2022, 2023 гг. были разработаны и вошли в состав ряда систем централизованной охраны таких, как СПИ "Приток-А", СПИ "Центавр Проксима" и РСПИ "Струна-5" мобильные приложения пользователей, позволяющие осуществлять дистанционное управление оборудованием СПИ, установленном на охраняемых объектах, получать тревожные и служебные извещения о их состоянии. Для поддержки функционирования указанных приложений в состав пультового ПО СПИ были интегрированы серверы приложений (веб-серверы), обеспечивающие взаимодействие с мобильными приложениями по клиент-серверной технологии с применением защищенного протокола https.

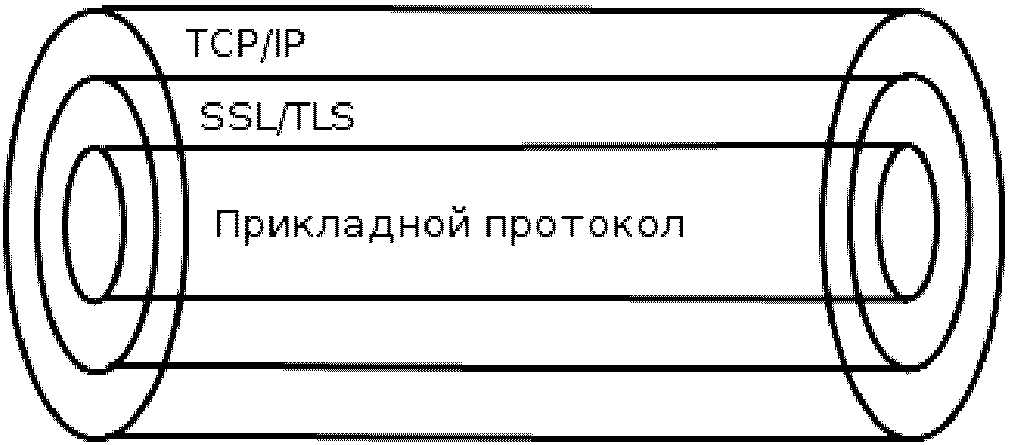

Протокол https является расширением протокола http, обеспечивающим поддержку шифрования с использованием криптографических протоколов SSL и TLS. Данные протокола https передаются поверх криптографических протоколов.

TLS (Transport Layer Security) - криптографический протокол, который применяется для обеспечения безопасной передачи данных на транспортном уровне. Этот протокол в первую очередь предназначен для обеспечения защищенной связи между двумя или более веб-приложениями.

Протокол TLS реализует три основные функции, которые обеспечивают криптографическую защиту передаваемых данных: шифрование, аутентификация и целостность.

Шифрование: скрывает передаваемые данные от третьих лиц.

Аутентификация: позволяет убедиться, что стороны, обменивающиеся информацией, действительно те, за кого они себя выдают.

Целостность: гарантирует, что данные не были потеряны, повреждены, подделаны или сфальсифицированы.

На практике при передаче информации веб-приложения и сервера использует все три службы.

В протоколе TLS применяется как симметричное, так и асимметричное шифрование данных. Это вызвано особенностями каждого из этих типов шифрования.