СПРАВКА

Источник публикации

М.: ФГБУ "Институт стандартизации", 2022

Примечание к документу

Документ введен в действие с 01.12.2022.

Название документа

"Р 1323565.1.042-2022. Рекомендации по стандартизации. Информационная технология. Криптографическая защита информации. Режим работы блочных шифров, предназначенный для защиты носителей информации с блочно-ориентированной структурой"

(утв. и введены в действие Приказом Росстандарта от 15.11.2022 N 1285-ст)

"Р 1323565.1.042-2022. Рекомендации по стандартизации. Информационная технология. Криптографическая защита информации. Режим работы блочных шифров, предназначенный для защиты носителей информации с блочно-ориентированной структурой"

(утв. и введены в действие Приказом Росстандарта от 15.11.2022 N 1285-ст)

Утверждены и введены в действие

Приказом Федерального агентства

по техническому регулированию

и метрологии

от 15 ноября 2022 г. N 1285-ст

РЕКОМЕНДАЦИИ ПО СТАНДАРТИЗАЦИИ

ИНФОРМАЦИОННАЯ ТЕХНОЛОГИЯ

КРИПТОГРАФИЧЕСКАЯ ЗАЩИТА ИНФОРМАЦИИ

РЕЖИМ РАБОТЫ БЛОЧНЫХ ШИФРОВ, ПРЕДНАЗНАЧЕННЫЙ ДЛЯ ЗАЩИТЫ

НОСИТЕЛЕЙ ИНФОРМАЦИИ С БЛОЧНО-ОРИЕНТИРОВАННОЙ СТРУКТУРОЙ

Information technology. Cryptographic data security. Block

ciphers' mode of operations for block-oriented storage

devices data protection

Р 1323565.1.042-2022

ОКС 35.030

Дата введения

1 декабря 2022 года

1 РАЗРАБОТАНЫ Центром защиты информации и специальной связи ФСБ России

2 ВНЕСЕНЫ Техническим комитетом по стандартизации ТК 026 "Криптографическая защита информации"

3 УТВЕРЖДЕНЫ И ВВЕДЕНЫ В ДЕЙСТВИЕ Приказом Федерального агентства по техническому регулированию и метрологии от 15 ноября 2022 г. N 1285-ст

4 ВВЕДЕНЫ ВПЕРВЫЕ

Правила применения настоящих рекомендаций установлены в статье 26 Федерального закона от 29 июня 2015 г. N 162-ФЗ "О стандартизации в Российской Федерации". Информация об изменениях к настоящим рекомендациям публикуется в ежегодном (по состоянию на 1 января текущего года) информационном указателе "Национальные стандарты", а официальный текст изменений и поправок - в ежемесячном информационном указателе "Национальные стандарты". В случае пересмотра (замены) или отмены настоящих рекомендаций соответствующее уведомление будет опубликовано в ближайшем выпуске ежемесячного информационного указателя "Национальные стандарты". Соответствующая информация, уведомление и тексты размещаются также в информационной системе общего пользования - на официальном сайте Федерального агентства по техническому регулированию и метрологии в сети Интернет (www.rst.gov.ru)

Настоящие рекомендации содержат описание режима работы блочных шифров. Данный режим определяет правила выработки ключевой информации и криптографического преобразования данных для защиты носителей информации с блочно-ориентированной структурой.

Необходимость разработки настоящих рекомендаций вызвана потребностью в определении режима работы блочных шифров, позволяющего осуществлять защиту информации с учетом особенностей носителей информации с блочно-ориентированной структурой и соответствующего современным требованиям к криптографической стойкости.

Настоящие рекомендации определяют режим работы блочных шифров DEC (Disk Encryption with Counter Mode), который может быть использован при разработке, производстве, эксплуатации и модернизации средств криптографической защиты информации, обеспечивающих конфиденциальность информации, записанной на носителях информации с блочно-ориентированной структурой.

В настоящих рекомендациях использована нормативная ссылка на следующий документ:

Р 1323565.1.022-2018 Информационная технология. Криптографическая защита информации. Функции выработки производного ключа

Примечание - При пользовании настоящими рекомендациями целесообразно проверить действие ссылочных документов в информационной системе общего пользования - на официальном сайте Федерального агентства по техническому регулированию и метрологии в сети Интернет или по ежегодному информационному указателю "Национальные стандарты", который опубликован по состоянию на 1 января текущего года, и по выпускам ежемесячного информационного указателя "Национальные стандарты" за текущий год. Если заменен ссылочный документ, на который дана недатированная ссылка, то рекомендуется использовать действующую версию этого документа с учетом всех внесенных в данную версию изменений. Если заменен ссылочный документ, на который дана датированная ссылка, то рекомендуется использовать версию этого документа с указанным выше годом утверждения (принятия). Если после утверждения настоящих рекомендаций в ссылочный документ, на который дана датированная ссылка, внесено изменение, затрагивающее положение, на которое дана ссылка, то это положение рекомендуется применять без учета данного изменения. Если ссылочный документ отменен без замены, то положение, в котором дана ссылка на него, применяется в части, не затрагивающей эту ссылку.

В настоящих рекомендациях применены следующие термины с соответствующими определениями:

3.1.1 сектор: Битовая строка фиксированной длины.

3.1.2 раздел: Совокупность занумерованных секторов одинаковой длины.

3.1.3 носитель информации с блочно-ориентированной структурой: Совокупность занумерованных разделов, каждый из которых содержит некоторое количество секторов.

В настоящем стандарте применены следующие обозначения:

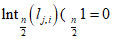

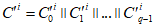

;

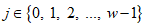

;Kj - ключ раздела с номером j, j = 0, 1, 2, ..., w - 1;

Kj,i - ключ сектора с номером i, i = 0, 1, 2, ..., s - 1 раздела с номером j, j = 0, 1, 2, ..., w - 1;

Биты в строках нумеруются справа налево, а разбиение сектора на блоки длины n нумеруется слева направо.

Соответствие между целыми числами и элементами колец вычетов задается естественным образом. При этом в целях упрощения изложения операции преобразования элементов множества  в элементы кольца вычетов

в элементы кольца вычетов  ,

,  в математических формулах явно указываться не будут.

в математических формулах явно указываться не будут.

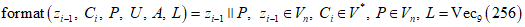

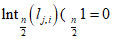

Функции форматирования данных format (zi-1, Ci, P, U, A, L) и выработки имитовставки  из Р 1323565.1.022-2018 определяются следующим образом:

из Р 1323565.1.022-2018 определяются следующим образом:

из Р 1323565.1.022-2018 определяются следующим образом:

из Р 1323565.1.022-2018 определяются следующим образом: ,

, .

.В настоящих рекомендациях результат применения механизма kdf(2) не зависит от аргументов U и A, поэтому значения данных аргументов полагаются равными пустой строке.

Параметры режима DEC должны удовлетворять следующим условиям:

- n | l;

-  ;

;

-  ;

;

-  ;

;

-  .

.

.

.Разделу с номером j, j = 0, 1, 2, ..., w - 1, значение  , используемое для выработки ключа данного раздела. Для всех j = 0, 1, 2, ..., w - 1, значение lj инициализируется строкой

, используемое для выработки ключа данного раздела. Для всех j = 0, 1, 2, ..., w - 1, значение lj инициализируется строкой  .

.

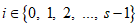

Сектору с номером i, i = 0, 1, 2, ..., s - 1, раздела с номером j, j = 0, 1, 2, ..., w - 1, соответствует значение  , используемое для выработки ключей данного сектора. Для всех i = 0, 1, 2, ..., s - 1, j = 0, 1, 2, ..., w - 1, значение lj,i инициализируется строкой

, используемое для выработки ключей данного сектора. Для всех i = 0, 1, 2, ..., s - 1, j = 0, 1, 2, ..., w - 1, значение lj,i инициализируется строкой  .

.

, используемое для выработки ключей данного сектора. Для всех i = 0, 1, 2, ..., s - 1, j = 0, 1, 2, ..., w - 1, значение lj,i инициализируется строкой

, используемое для выработки ключей данного сектора. Для всех i = 0, 1, 2, ..., s - 1, j = 0, 1, 2, ..., w - 1, значение lj,i инициализируется строкой Для значений lj, lj,i, i = 0, 1, 2,..., s - 1, j = 0, 1, 2,..., w - 1, должна обеспечиваться невозможность их неконтролируемых изменений. Способ хранения значений lj, lj,i, i = 0, 1, 2,..., s - 1, j = 0, 1, 2, ..., w - 1, не регламентируется режимом DEC.

Пусть  - секретный ключ <1>. Ключи разделов (Kj, j = 0, 1, 2, ..., w - 1) вырабатываются согласно следующей схеме:

- секретный ключ <1>. Ключи разделов (Kj, j = 0, 1, 2, ..., w - 1) вырабатываются согласно следующей схеме:

- секретный ключ <1>. Ключи разделов (Kj, j = 0, 1, 2, ..., w - 1) вырабатываются согласно следующей схеме:

- секретный ключ <1>. Ключи разделов (Kj, j = 0, 1, 2, ..., w - 1) вырабатываются согласно следующей схеме:--------------------------------

<1> Вопросы выбора и смены ключа Kin определяются исходя из эксплуатационно-технических соображений и не регламентируются режимом DEC.

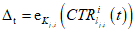

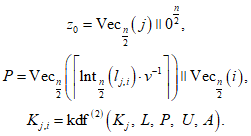

Ключи разделов используются для выработки ключей секторов Kj,i, j = 0, 1, 2, ..., w - 1, i = 0, 1, 2, ..., s - 1, согласно следующей схеме:

Для зашифрования данных M = M0 || M1 || ... || Mq-1,  , t = 0, 1, 2, ..., q - 1, носителя информации в секторе с номером i,

, t = 0, 1, 2, ..., q - 1, носителя информации в секторе с номером i,  , раздела с номером j,

, раздела с номером j,  , выполняется следующая последовательность шагов.

, выполняется следующая последовательность шагов.

, t = 0, 1, 2, ..., q - 1, носителя информации в секторе с номером i,

, t = 0, 1, 2, ..., q - 1, носителя информации в секторе с номером i,  , раздела с номером j,

, раздела с номером j,  , выполняется следующая последовательность шагов.

, выполняется следующая последовательность шагов.Шаг 1. Проверяется равенство  . Если оно не выполнено, то осуществляется переход на шаг 2. Иначе производится перешифрование раздела с номером j (см. 4.5) и переход на шаг 2.

. Если оно не выполнено, то осуществляется переход на шаг 2. Иначе производится перешифрование раздела с номером j (см. 4.5) и переход на шаг 2.

. Если оно не выполнено, то осуществляется переход на шаг 2. Иначе производится перешифрование раздела с номером j (см. 4.5) и переход на шаг 2.

. Если оно не выполнено, то осуществляется переход на шаг 2. Иначе производится перешифрование раздела с номером j (см. 4.5) и переход на шаг 2.Шаг 3. Вырабатывается ключ раздела Kj согласно схеме (1).

Шаг 4. Вырабатывается ключ сектора Kj,i согласно схеме (2).

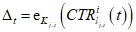

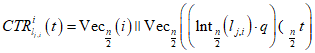

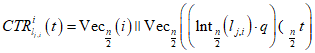

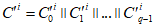

Шаг 5. Вырабатывается последовательность блоков:

, t = 0, 1, ..., q - 1,

, t = 0, 1, ..., q - 1,где  .

.

.

.Шаг 6. Выполняется зашифрование по следующему правилу:  , t = 0, 1, 2,..., q - 1.

, t = 0, 1, 2,..., q - 1.

, t = 0, 1, 2,..., q - 1.

, t = 0, 1, 2,..., q - 1.Результирующий шифртекст в секторе с номером i,  раздела с номером j,

раздела с номером j,  , имеет вид

, имеет вид

раздела с номером j,

раздела с номером j,  , имеет вид

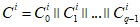

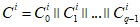

, имеет видC = C0 || C1 || ... || Cq-1.

Для расшифрования шифртекста C = C0 || C1 ||...|| Cq-1,  , t = 0, 1, ..., q - 1, записанного в секторе с номером i,

, t = 0, 1, ..., q - 1, записанного в секторе с номером i,  , раздела с номером j,

, раздела с номером j,  , выполняется следующая последовательность шагов.

, выполняется следующая последовательность шагов.

, раздела с номером j,

, раздела с номером j,  , выполняется следующая последовательность шагов.

, выполняется следующая последовательность шагов.Шаг 1. Вырабатывается ключ раздела Kj согласно схеме (1).

Шаг 2. Вырабатывается ключ сектора Kj,i согласно схеме (2).

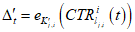

Шаг 3. Вырабатывается последовательность блоков:

, t = 0, 1, ..., q - 1,

, t = 0, 1, ..., q - 1,где  .

.

.

.Шаг 4. Выполняется расшифрование по правилу:  , t = 0, 1, ..., q - 1.

, t = 0, 1, ..., q - 1.

, t = 0, 1, ..., q - 1.

, t = 0, 1, ..., q - 1.Открытый текст имеет вид

M = M0 || M1 || ... || Mq-1.

Для перешифрования раздела <1> с номером j,  выполняется нижеприведенная последовательность шагов. Будем считать, что в секторе с номером i,

выполняется нижеприведенная последовательность шагов. Будем считать, что в секторе с номером i,  шифртекст имеет вид

шифртекст имеет вид  .

.

выполняется нижеприведенная последовательность шагов. Будем считать, что в секторе с номером i,

выполняется нижеприведенная последовательность шагов. Будем считать, что в секторе с номером i,  шифртекст имеет вид

шифртекст имеет вид  .

.--------------------------------

<1> Операция перешифрования раздела с номером j,  может применяться как самостоятельная операция. Использование данной операции в случаях, отличных от описанных в подразделе 4.3, должно определяться исходя из эксплуатационно-технических соображений и не регламентируется режимом DEC.

может применяться как самостоятельная операция. Использование данной операции в случаях, отличных от описанных в подразделе 4.3, должно определяться исходя из эксплуатационно-технических соображений и не регламентируется режимом DEC.

может применяться как самостоятельная операция. Использование данной операции в случаях, отличных от описанных в подразделе 4.3, должно определяться исходя из эксплуатационно-технических соображений и не регламентируется режимом DEC.

может применяться как самостоятельная операция. Использование данной операции в случаях, отличных от описанных в подразделе 4.3, должно определяться исходя из эксплуатационно-технических соображений и не регламентируется режимом DEC.Шаг 1. Проверяется равенство  . Если оно не выполнено, то осуществляется переход на шаг 2, в противном случае дальнейшая эксплуатация режима без смены ключа Kin невозможна.

. Если оно не выполнено, то осуществляется переход на шаг 2, в противном случае дальнейшая эксплуатация режима без смены ключа Kin невозможна.

. Если оно не выполнено, то осуществляется переход на шаг 2, в противном случае дальнейшая эксплуатация режима без смены ключа Kin невозможна.

. Если оно не выполнено, то осуществляется переход на шаг 2, в противном случае дальнейшая эксплуатация режима без смены ключа Kin невозможна.Шаг 2. Вырабатывается ключ раздела Kj согласно схеме (1).

Шаг 3. Осуществляется присваивание i = 0.

Шаг 4. Вырабатывается ключ сектора Kj,i согласно схеме (2).

Шаг 5. Вырабатывается последовательность блоков:

, t = 0, 1, 2, ..., q - 1,

, t = 0, 1, 2, ..., q - 1,где  .

.

.

.Шаг 6. Вырабатывается ключ раздела  согласно следующей схеме:

согласно следующей схеме:

(3)

(3)Шаг 7. Осуществляется присваивание  .

.

.

.Шаг 8. Вырабатывается ключ сектора  согласно следующей схеме:

согласно следующей схеме:

(4)

(4)Шаг 9. Вырабатывается последовательность блоков:

, t = 0, 1, ..., q - 1,

, t = 0, 1, ..., q - 1,где  .

.

.

.Шаг 10. Выполняется перешифрование  по правилу

по правилу

по правилу

по правилу , t = 0, 1, 2, ..., q - 1.

, t = 0, 1, 2, ..., q - 1.Шаг 11. Значение  является результатом перешифрования сектора с номером i раздела с номером j.

является результатом перешифрования сектора с номером i раздела с номером j.

является результатом перешифрования сектора с номером i раздела с номером j.

является результатом перешифрования сектора с номером i раздела с номером j.Шаг 12. Осуществляется присваивание i = i + 1.

Шаг 13. Проверяется выполнение равенства i = s. Если оно верно, то осуществляется переход на шаг 14. Иначе - на шаг 4.

УДК 681.3.06:006.354 | ОКС 35.030 |

Ключевые слова: криптографическая защита информации, шифрование, режим работы блочных шифров, защита носителей информации | |

- механизм, определенный в

- механизм, определенный в

.

. .

.