|

ФЕДЕРАЛЬНОЕ

АГЕНТСТВО

ПО ТЕХНИЧЕСКОМУ РЕГУЛИРОВАНИЮ И МЕТРОЛОГИИ

|

|

|

НАЦИОНАЛЬНЫЙ

СТАНДАРТ

РОССИЙСКОЙ

ФЕДЕРАЦИИ

|

ГОСТ Р МЭК

61508-6-

2012

|

ФУНКЦИОНАЛЬНАЯ БЕЗОПАСНОСТЬ СИСТЕМ

ЭЛЕКТРИЧЕСКИХ, ЭЛЕКТРОННЫХ,

ПРОГРАММИРУЕМЫХ ЭЛЕКТРОННЫХ,

СВЯЗАННЫХ С БЕЗОПАСНОСТЬЮ

Часть 6

Руководство по применению

ГОСТ Р МЭК 61508-2

и ГОСТ Р МЭК 61508-3

IEC 61508-6:2010

Functional safety of electrical/electronic/programmable

electronic safety-related systems -

Part 6: Guidelines on the application

of IEC 61508-2 and IEC 61508-3

(IDT)

|

|

Москва

Стандартинформ

2014

|

Предисловие

1 ПОДГОТОВЛЕН Обществом с ограниченной ответственностью

«Корпоративные электронные системы» и Федеральным бюджетным учреждением

«Консультационно-внедренческая фирма в области международной стандартизации и

сертификации - «Фирма «ИНТЕРСТАНДАРТ» на основе собственного аутентичного

перевода на русский язык международного стандарта, указанного в пункте 4

2 ВНЕСЕН Техническим комитетом по стандартизации ТК 58

«Функциональная безопасность»

3 УТВЕРЖДЕН И ВВЕДЕН В ДЕЙСТВИЕ Приказом Федерального

агентства по техническому регулированию и метрологии от 29 октября 2012 г. №

591-ст

4 Настоящий стандарт идентичен

международному стандарту МЭК 61508-6:2010 «Функциональная безопасность систем

электрических, электронных, программируемых электронных, связанных с

безопасностью. Часть 6. Руководство по применению МЭК 61508-2 и МЭК 61508-3» (IEC 61508-6:2010

«Functional safety of electrical/electronic/programmable electronic

safety-related systems - Part 6. Guidelines on the application of IEC 61508-2

and IEC 61508-3»),

Наименование настоящего стандарта изменено относительно

наименования указанного международного стандарта для приведения в соответствие

с ГОСТ

Р 1.5 (пункт 3.5).

При применении настоящего стандарта рекомендуется

использовать вместо ссылочных международных стандартов соответствующие им

национальные стандарты, сведения о которых приведены в дополнительном

приложении ДА

5 ВЗАМЕН ГОСТ

Р МЭК 61508-6-2007

Правила применения настоящего стандарта установлены в ГОСТ

Р 1.0-2012 (раздел 8). Информация об изменениях к настоящему

стандарту публикуется в ежегодном (по состоянию на 1 января текущего года)

информационном указателе «Национальные стандарты», а официальный текст

изменений и поправок - в ежемесячном информационном указателе «Национальные

стандарты». В случае пересмотра (замены) или отмены настоящего стандарта

соответствующее уведомление будет опубликовано в ближайшем выпуске ежемесячного

информационного указателя «Национальные стандарты». Соответствующая информация,

уведомление и тексты размещаются также в информационной системе общего

пользования - на официальном сайте Федерального агентства по техническому

регулированию и метрологии в сети Интернет (gost.ru)

Содержание

Введение

Системы, состоящие из электрических и/или электронных

элементов, в течение многих лет используются для выполнения функций

безопасности в большинстве областей применения. Компьютерные системы (обычно называемые

«программируемые электронные системы»), применяемые во всех прикладных отраслях

для выполнения функций, не связанных с безопасностью, во все более

увеличивающихся количествах используются для выполнения функций обеспечения

безопасности. Для эффективной и безопасной эксплуатации технологий, основанных

на использовании компьютерных систем, чрезвычайно важно, чтобы лица,

ответственные за принятие решений, имели в своем распоряжении руководства по

вопросам безопасности, которые они могли бы использовать в своей работе.

Настоящий стандарт устанавливает общий подход к вопросам

обеспечения безопасности для всего жизненного цикла систем, состоящих из

электрических и/или электронных, и/или программируемых электронных (Э/Э/ПЭ)

элементов, которые используются для выполнения функций обеспечения

безопасности. Этот унифицированный подход был принят для разработки

рациональной и последовательной технической политики для всех электрических

систем обеспечения безопасности. При этом основной целью является содействие

разработке стандартов для продукции и областей применения на основе стандартов

серии МЭК 61508.

Примечание - Примерами стандартов для продукции и областей

применения, разработанных на основе стандартов серии МЭК 61508, являются [1] - [3].

Обычно безопасность достигается за счет использования

нескольких систем, в которых используются различные технологии (например,

механические, гидравлические, пневматические, электрические, электронные,

программируемые электронные). Любая стратегия безопасности должна,

следовательно, учитывать не только все элементы, входящие в состав отдельных

систем (например, датчики, управляющие устройства и исполнительные механизмы),

но также и все подсистемы безопасности, входящие в состав общей системы

обеспечения безопасности. Таким образом, хотя настоящий стандарт посвящен в

основном Э/Э/ПЭ системам, связанным с безопасностью, он может также

предоставлять общий подход, в рамках которого рассматриваются системы,

связанные с безопасностью, базирующиеся на других технологиях.

Признанным фактом является существование огромного

разнообразия использования Э/Э/ПЭ систем в различных областях применения,

отличающихся различной степенью сложности, возможными рисками и опасностями. В

каждом конкретном применении необходимые меры безопасности будут зависеть от

многочисленных факторов, специфичных для конкретного применения. Настоящий

стандарт, являясь базовым, позволит формулировать такие меры для областей

применения будущих международных стандартов, а также для последующих редакций

уже существующих стандартов.

Настоящий стандарт:

- рассматривает все соответствующие стадии жизненного цикла

безопасности систем в целом, а также подсистем Э/Э/ПЭ системы и программного

обеспечения (например, от первоначальной концепции, через проектирование,

внедрение, эксплуатацию и техническое обеспечение до снятия с эксплуатации), в

ходе которых Э/Э/ПЭ системы используются для выполнения функций безопасности;

- был задуман с учетом быстрого развития технологий; его

основа является в значительной мере устойчивой и полной для будущих разработок;

- делает возможной разработку стандартов областей

применения, в которых используются Э/Э/ПЭ системы, связанные с безопасностью;

разработка стандартов для областей применения в рамках общей структуры,

вводимой настоящим стандартом, должна привести к более высокому уровню

согласованности (например, основных принципов, терминологии, и т.д.) как для

отдельных областей применения, так и для их совокупностей, что даст

преимущества в плане безопасности и экономики;

- предоставляет метод разработки спецификации требований к

безопасности, необходимых для достижения заданной функциональной безопасности

Э/Э/ПЭ систем, связанных с безопасностью;

- использует для определения требований к уровням полноты

безопасности подход, основанный на оценке рисков;

- вводит уровни полноты безопасности для определения

целевого уровня полноты безопасности для функций безопасности, которые должны

быть реализованы Э/Э/ПЭ системами, связанными с безопасностью.

Примечание - Настоящий стандарт не устанавливает требований к

уровню полноты безопасности для любой функции безопасности, и не определяет,

как устанавливается уровень полноты безопасности. Однако настоящий стандарт

формирует основанный на риске концептуальный подход и предлагает примеры

методов;

- устанавливает целевые величины отказов для функций

безопасности, реализуемых Э/Э/ПЭ системами, связанными с безопасностью, и

связывает эти меры с уровнями полноты безопасности;

- устанавливает нижнюю границу для целевых мер отказов для

функции безопасности, реализуемой одиночной Э/Э/ПЭ системой, связанной с

безопасностью. Для Э/Э/ПЭ систем, связанных с безопасностью в режиме:

- низкой интенсивности запросов

на обслуживание: нижняя граница для выполнения функции, для которой система

предназначена, устанавливается в соответствии со средней вероятностью опасного

отказа по запросу, равной 10-5,

- высокой интенсивности запросов

на обслуживание или в непрерывном режиме: нижняя граница устанавливается в

соответствии со средней частотой опасных отказов 10-9 в час.

Примечания

1 Одиночная Э/Э/ПЭ система,

связанная с безопасностью, не обязательно предполагает одноканальную

архитектуру.

2

В проектах систем, связанных с безопасностью и имеющих низкий уровень

сложности, можно достигнуть более низких значений целевой полноты безопасности,

но предполагается, что в настоящее время указанные предельные значения целевой

полноты безопасности могут быть достигнуты для относительно сложных систем

(например, программируемые электронные системы, связанные с безопасностью);

- устанавливает требования по предотвращению и управлению

систематическими отказами, основанные на опыте и заключениях из практического

опыта. Учитывая, что вероятность возникновения систематических отказов в общем

случае не может быть определена количественно, настоящий стандарт позволяет

утверждать для специфицируемой функции безопасности, что целевая мера отказов,

связанных с этой функцией, может считаться достигнутой, если все требования

стандарта были выполнены;

- вводит понятие «стойкость к систематическим отказам»,

применяемое к элементу, характеризующее уверенность в том, что полнота

безопасности, касающаяся систематических отказов элемента, удовлетворяет

требованиям заданного уровня полноты безопасности;

- применяет широкий диапазон принципов, методов и средств

для достижения функциональной безопасности Э/Э/ПЭ систем, связанных с

безопасностью, но не использует явно понятие «безопасного отказа». В то же время

понятия «безопасный отказ» и «безопасный в своей основе отказ» могут быть

использованы, но для этого необходимо обеспечить соответствующие требования в

конкретных разделах стандарта, которым эти понятия должны соответствовать.

ФУНКЦИОНАЛЬНАЯ БЕЗОПАСНОСТЬ СИСТЕМ ЭЛЕКТРИЧЕСКИХ,

ЭЛЕКТРОННЫХ, ПРОГРАММИРУЕМЫХ ЭЛЕКТРОННЫХ,

СВЯЗАННЫХ С БЕЗОПАСНОСТЬЮ

Часть 6

Руководство

по применению ГОСТ

Р МЭК 61508-2 и ГОСТ

Р МЭК 61508-3

Functional safety of

electrical/electronic/programmable electronic safety-related systems.

Part 6. Guidelines on the application of GOST R IEC 61508-2 and GOST R IEC

61508-3

Дата введения - 2013-08-01

1.1 Настоящий стандарт содержит информацию и руководящие

указания по применению МЭК 61508-2 и МЭК 61508-3.

Краткий обзор требований МЭК 61508-2 и МЭК 61508-3 и

определение функциональной последовательности их применения содержится в

приложении A.

Пример методики расчета вероятности отказа аппаратных

средств содержится в приложении B, которое следует применять совместно с МЭК 61508-2

(пункт 7.4.3 и приложение C) и приложением D

настоящего стандарта.

Пример расчета охвата диагностикой содержится в приложении C,

которое следует применять совместно с МЭК 61508-2 (приложение C).

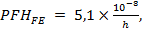

Метод количественной оценки влияния отказов аппаратных

средств по общей причине на вероятность отказов описан в приложении D.

Примеры применения таблиц полноты безопасности программного обеспечения,

приведенных в МЭК 61508-3 (приложение A), для уровней

полноты безопасности 2 и 3 описаны в приложении E.

1.2 МЭК 61508-1, МЭК 61508-2, МЭК 61508-3 и МЭК 61508-4

являются базовыми стандартами по безопасности, хотя этот статус не применим в

контексте Э/Э/ПЭ систем, связанных с безопасностью, имеющих низкую сложность

(см. МЭК 61508-4, пункт 3.4.3). В качестве базовых стандартов по безопасности

данные стандарты предназначены для использования техническими комитетами при

подготовке стандартов в соответствии с принципами, изложенными в руководстве

МЭК 104 и руководстве ИСО/МЭК 51. МЭК 61508-1, МЭК 61508-2, МЭК 61508-3 и МЭК

61508-4 предназначены для использования в качестве самостоятельных стандартов.

Функция безопасности настоящего стандарта не применима к медицинскому

оборудованию, удовлетворяющему требованиям серии горизонтальных стандартов МЭК

60601 [1].

1.3 В круг обязанностей технического комитета входит

использование там, где это возможно, основополагающих стандартов по

безопасности при подготовке собственных стандартов. В этом случае требования,

методы проверки или условия проверки настоящего основополагающего стандарта по

безопасности не будут применяться, если на них нет конкретной ссылки, или они

не включены в публикации, подготовленные этими техническими комитетами.

1.4 Общая структура стандартов серии МЭК 61508 и роль,

которую играет настоящий стандарт в достижении функциональной безопасности Э/Э/ПЭ

систем, связанных с безопасностью, показана на рисунке 1.

Рисунок

1 - Общая структура серии ГОСТ Р МЭК 61508

В настоящем стандарте использованы нормативные ссылки на

следующие стандарты:

ИСО/МЭК Руководство 51:1990 Аспекты безопасности.

Руководящие указания по включению в стандарты (ISO/IEC Guide

51:1999, Safety aspects - Guidelines for their inclusion in standards)

МЭК Руководство 104:1997 Подготовка публикаций

по безопасности и использование базовых публикаций по безопасности и публикаций

по безопасности групп (IEC Guide 104:1997, The preparation of

safety publications and the use of basic safety publications and group safety

publications)

МЭК 61508-1:2010 Функциональная безопасность систем

электрических, электронных, программируемых электронных, связанных с

безопасностью. Часть 1. Общие требования (IEC 61508-1:2010, Functional safety of

electrical/electronic/programmable electronic safety-related systems - Part 1:

General requirements)

МЭК 61508-2:2010 Функциональная безопасность систем

электрических, электронных, программируемых электронных, связанных с

безопасностью. Часть 2. Требования к системам

электрическим/электронным/программируемым электронным, связанным с

безопасностью (IEC 61508-2:2010, Functional safety of

electrical/electronic/programmable electronic safety-related systems - Part 2:

Requirements for electrical/electronic/programmable electronic safety-related

systems)

МЭК 61508-3:2010 Функциональная безопасность систем электрических,

электронных, программируемых электронных, связанных с безопасностью. Часть 3. Требования к программному обеспечению

(IEC 61508-3:2010, Functional safety of electrical/electronic/programmable

electronic safety-related systems - Part 3: Software requirements)

МЭК 61508-4:2010 Функциональная безопасность систем

электрических, электронных, программируемых электронных, связанных с

безопасностью. Часть 4. Термины и определения (ISO/IEC 61508-4:2010, Functional safety of

electrical/electronic/programmable electronic safety-related systems - Part 4.

Definitions and abbreviations)

МЭК 61508-5:2010 Функциональная безопасность систем

электрических, электронных, программируемых электронных, связанных с

безопасностью. Часть 5. Примеры методов определения уровней

полноты безопасности (IEC 61508-5:2010, Functional safety of

electrical/electronic/programmable electronic safety-related systems - Part 5:

Examples of methods for the determination of safety integrity levels)

МЭК 61508-7:2010 Функциональная безопасность систем

электрических, электронных, программируемых электронных, связанных с

безопасностью. Часть 7. Анализ методов и средств (IEC 61508-7:2010, Functional safety of electrical/electronic/programmable

electronic safety-related systems - Part 7: Overview of techniques and

measures)

В настоящем стандарте применены термины, определения и

сокращения по МЭК 61508-4.

A.1 Общие

положения

Конкретный механизм, технологическая установка, а также

другое оборудование могут в случае неправильной работы (например, отказ

электрических, электронных и/или программируемых электронных устройств)

представлять опасность для людей и окружающей среды из-за возникновения опасных

событий (например, пожары, взрывы, избыточная радиация, попадание в механизмы и

т.д.). Аварии оборудования могут возникать по причине физических отказов

устройств (неожиданные аварии оборудования), либо систематических отказов

(ошибки человека в технических условиях и конструкции конкретной системы при

определенной комбинации причин приводят к систематическим отказам), либо

некоторых внешних условий.

Общий подход, основанный на оценке рисков, для

предотвращения и/или управления отказами в электромеханических, электронных или

программируемых электронных устройствах содержится в МЭК 61508-1.

Основная задача настоящего стандарта заключается в том,

чтобы установки и оборудование были обеспечены автоматизированными системами

безопасности, а его основная цель состоит в предотвращении:

- отказов систем управления, инициирующих другие события,

которые, в свою очередь, могут привести к опасному событию (например, утечка

токсичных материалов, повторяющиеся удары механизмов и т.д.) и

- необнаруженных отказов систем защиты (например, в системах

аварийной остановки), делающих эти системы недоступными в момент необходимости

действий, связанных с безопасностью.

Требование проведения анализа опасности и риска для

процесса/механизма для определения степени снижения риска, необходимой для

удовлетворения критериям оценки риска для данного применения, см. в МЭК

61508-1. Оценка риска основана на оценке как последствий (или серьезности), так

и частоты (или вероятности) опасного события.

Требование использования степени снижения риска,

определенной в процессе анализа, для решения вопроса о том, требуется одна или

несколько систем, связанных с безопасностью1), и для выполнения

каких функций обеспечения безопасности (каждая с заданной полнотой безопасности2))

требуются эти системы, содержится в МЭК 61508-1.

__________

1) Системы, необходимые для обеспечения функциональной

безопасности и содержащие одно или несколько электрических

(электромеханических), электронных или программируемых электронных (Э/Э/ПЭ)

устройств, называются системами Э/Э/ПЭ, связанными с безопасностью, и включают

в себя все оборудование, необходимое для реализации требуемой функции

безопасности (см. МЭК 61508-4, пункт 3.5.1).

2) Уровень полноты

безопасности определяется как один из четырех дискретных уровней. Уровень

полноты безопасности 4 является наивысшим, а уровень полноты безопасности 1 -

низшим (см. МЭК 61508-4, пункты 3.5.4 и 3.5.8).

В МЭК 61508-2 и МЭК 61508-3 рассматриваются требования к

функциям безопасности и полноте безопасности, установленные в МЭК 61508-1, для

любой Э/Э/ПЭ системы, связанной с безопасностью, а также устанавливаются

требования к жизненному циклу системы безопасности, которые:

- применяются при разработке технического задания, проектировании

и внесении изменений в аппаратные средства и программное обеспечение, а также

- фокусируются на средствах предотвращения и/или управления

случайными отказами аппаратных средств и систематическими отказами (жизненные

циклы Э/Э/ПЭ системы безопасности и программного обеспечения3)

системы безопасности).

__________

3) Чтобы сделать возможной

четкую структуризацию требований настоящего стандарта, было принято решение

упорядочить требования с помощью модели процесса разработки, в которой все

этапы следуют в четкой последовательности с небольшим шагом (ее иногда называют

потоковой моделью). Однако следует подчеркнуть, что может быть использован

любой подход к описанию жизненного цикла при условии, что он будет эквивалентен

описанному в плане проектирования системы безопасности (см. МЭК 61508-1, раздел

7).

МЭК 61508-2 и МЭК 61508-3 не содержат указаний, какой

уровень полноты безопасности соответствует заданному требуемому приемлемому

риску. Это решение зависит от многих факторов, включая характер применения,

степень выполнения функций безопасности другими системами, а также социальные и

экономические факторы (см. МЭК 61508-1 и МЭК 61508-5).

Требования МЭК 61508-2 и МЭК 61508-3 включают в себя:

- применение методов4) и средств,

классифицированных в соответствии с уровнем полноты безопасности, чтобы

избежать систематических отказов5) с помощью

планово-предупредительных мер, и

__________

4) Требуемые методы и средства для каждого уровня

полноты безопасности представлены в МЭК 61508-2 (таблицы приложений А и В) и

МЭК 61508-3.

5) Систематические отказы

обычно нельзя определить количественно. Причинами отказов бывают: ошибки при

спецификации и проектировании технических средств и программного обеспечения;

ошибки при учете условий окружающей среды (например, температуры) и ошибки в

процессе работы (например, слабый интерфейс).

- управление систематическими отказами (включая отказы

программного обеспечения) и случайными отказами аппаратных средств с помощью

конструктивных особенностей, таких как встроенные средства обнаружения

повреждений, избыточность и особенности архитектуры (например, диверсификация).

В МЭК 61508-2 гарантия того, что нужный уровень полноты

безопасности будет удовлетворительным для опасных случайных отказов аппаратных

средств, основывается на:

- требованиях к отказоустойчивости аппаратуры (см. МЭК

61508-2, таблицы 2 и 3) и

- диагностическом охвате и частоте контрольных испытаний

подсистем и компонентов с проведением анализа надежности, использующего

соответствующие данные.

В МЭК 61508-2 и МЭК 61508-3 гарантия того, что нужный

уровень полноты безопасности будет удовлетворительным для систематических

отказов, достигается путем:

- правильного применения процедур управления безопасностью;

- использования компетентного персонала;

- выполнения предусмотренных действий по реализации

жизненного цикла системы безопасности, включая предусмотренные методы и

средства1), и

__________

1) Средства, альтернативные

описанным в настоящем стандарте, можно использовать при условии, что при

планировании обеспечения безопасности документально оформляется обоснование

использования альтернативных средств (см. МЭК 61508-1, раздел 6).

- выполнения независимой оценки функциональной безопасности2).

__________

2) Независимая оценка не

всегда подразумевает проведение оценки третьей стороной (см. МЭК 61508-1,

раздел 8).

Главная цель состоит в обеспечении того, что оставшиеся

систематические отказы, соответствующие уровню полноты безопасности, не

приведут к отказу Э/Э/ПЭ системы, связанной с безопасностью.

МЭК 61508-2 был разработан, чтобы формализовать требования к

обеспечению полноты безопасности аппаратных средств3) Э/Э/ПЭ систем,

связанных с безопасностью, включая датчики и исполнительные элементы.

Необходимы методы и средства, направленные против как случайных, так и

систематических отказов аппаратных средств. Они, как указано выше, включают в

себя соответствующую комбинацию средств по предотвращению неисправностей и

управлению отказами. Если для обеспечения функциональной безопасности

необходимы действия оператора, то приводятся требования к интерфейсу оператора.

В МЭК 61508-2 для обнаружения случайных отказов аппаратных средств также

определяются методы и средства диагностического тестирования, реализуемые на

уровне программного обеспечения и аппаратных средств (например,

диверсификация).

__________

3) Включая постоянное

встроенное программное обеспечение или эквиваленты программного обеспечения

(также называемые программно-аппаратными средствами), например,

специализированные для применения интегральные схемы.

МЭК 61508-3 был разработан, чтобы формализовать требования

обеспечения полноты безопасности для программного обеспечения как встроенного

(включая диагностические средства обнаружения неисправностей), так и

прикладного. МЭК 61508-3 требует использовать комбинированный подход,

включающий исключение ошибок (обеспечение качества) и устойчивость к ошибкам

(за счет архитектуры программного обеспечения), так как не существует

известного способа проверить отсутствие отказов в достаточно сложном

программном обеспечении, связанном с безопасностью, и особенно избежать ошибок

в технических условиях и в проекте. МЭК 61508-3 требует принятия таких

принципов разработки программного обеспечения, как проектирование сверху вниз,

модульность, проверка на каждой стадии жизненного цикла разработки, проверка

программных модулей и библиотек программных модулей, а также четкое

документирование для облегчения проверки и подтверждения соответствия. Для

различных уровней программного обеспечения требуются различные уровни гарантии

того, что эти и связанные с ними принципы были правильно реализованы.

Разработчик программного обеспечения может быть или не быть

частью организации, создающей всю Э/Э/ПЭ систему. В любом случае необходимо

тесное сотрудничество, особенно при разработке архитектуры программируемой

электроники, когда требуется анализировать компромиссы между архитектурами

аппаратных средств и программного обеспечения при оценке их вклада в

обеспечение безопасности (см. МЭК 61508-2, рисунок 4).

A.2

Функциональные этапы применения МЭК 61508-2

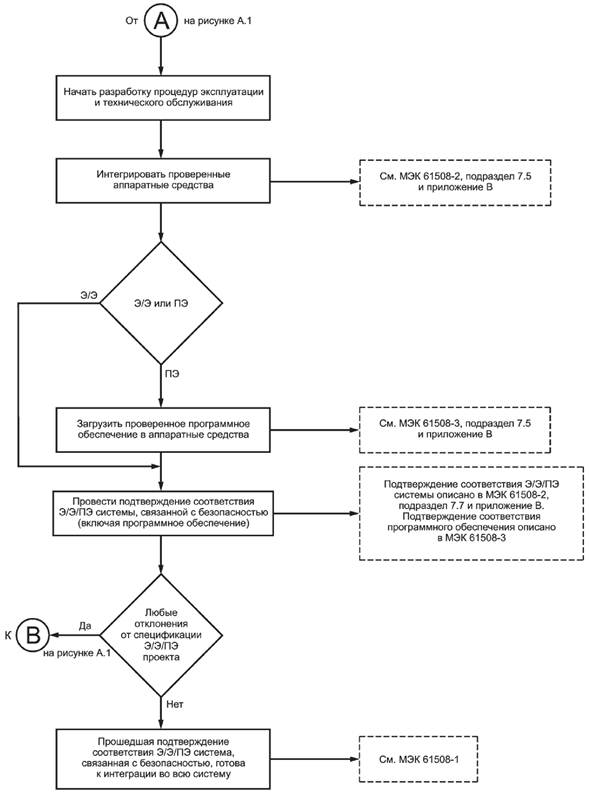

Функциональные этапы применения МЭК 61508-2 представлены в

настоящем приложении на рисунках A.1 и A.2. Функциональные этапы применения МЭК 61508-3

представлены на рисунке A.3.

Для МЭК 61508-2 можно выделить следующие функциональные

этапы (см. рисунки A.1

и A.2):

a) Определяют распределение

требований к системе безопасности (МЭК 61508-1). При необходимости выполняют

обновление планирования подтверждения соответствия системе безопасности в

процессе разработки Э/Э/ПЭ системы, связанной с безопасностью.

b) Определяют требования к Э/Э/ПЭ

системам, связанным с безопасностью, включая требования к полноте безопасности

для каждой функции безопасности (МЭК 61508-2, подраздел 7.2). Определяют

требования к программному обеспечению и передают их поставщику и/или

разработчику программного обеспечения для применения МЭК 61508-3.

Примечание - На этой стадии необходимо рассмотреть возможность

одновременных отказов в системе управления УО и Э/Э/ПЭ системе (системах),

связанной с безопасностью (см. МЭК 61508-5, A.5.4). Такие

отказы могут быть результатом отказов компонентов по общей причине, например,

из-за влияния окружающей среды. Наличие подобных отказов может привести к

большим, по сравнению с ожидаемым, значениям остаточного риска.

c) Начинают планирование подтверждения соответствия безопасности

для Э/Э/ПЭ системы (см. МЭК 61508-2, подраздел 7.3).

d) Задают

архитектуру (конфигурацию) логической подсистемы, датчиков и исполнительных

элементов. Вместе с поставщиком/разработчиком программного обеспечения

анализируют архитектуру аппаратных средств, программного обеспечения и влияние

на безопасность компромиссов между аппаратными средствами и программным

обеспечением (см. МЭК 61508-2, рисунок 4). При необходимости анализ повторяют.

e) Разрабатывают модель архитектуры аппаратных средств для Э/Э/ПЭ

системы, связанной с безопасностью. Эту модель разрабатывают, проверяя отдельно

каждую функцию безопасности, и определяют подсистему (компонент), используемую

для реализации этой функции.

f)

Устанавливают параметры для каждой подсистемы (компонента), используемой в

Э/Э/ПЭ системе, связанной с безопасностью. Для каждой подсистемы (компонента)

определяют:

- временнóй интервал между тестовыми испытаниями для

отказов, которые не обнаруживаются автоматически;

- среднее время восстановления;

- диагностический охват (см. МЭК 61508-2, приложение С);

- вероятность отказа;

- долю безопасных отказов (см. МЭК 61508-2, приложение С).

- требуемые архитектурные ограничения; для способа 1H (см. МЭК 61508-2, пункт 7.4.4.2) и приложение C, а

для способа 2Н (см. МЭК 61508-2, подпункт 7.4.4.3).

g) Создают модель расчета

безотказности для каждой функции безопасности, которую должна реализовать

Э/Э/ПЭ система, связанная с безопасностью.

Примечание - Модель расчета безотказности представляет собой

математическую формулу, показывающую взаимосвязь между безотказностью и

соответствующими параметрами, связанными с оборудованием и условиями его

использования.

h) Рассчитывают прогнозируемую

безотказность для каждой функции безопасности, используя соответствующую

методику. Сравнивают результат с заданными характеристиками отказов,

определенными в перечислении b), и требованиями для способа 1H

(см. МЭК 61508-2, подпункт 7.4.4.2) или способа 2Н (см. МЭК 61508-2,

подпункт 7.4.4.3). Если прогнозируемая безотказность не соответствует заданным

характеристикам отказов и/или требованиям способа 1H

или способа 2H, то изменяют:

- если возможно, один или несколько параметров подсистемы

[возвращаются к перечислению f)] и/или

- архитектуру аппаратных средств [возвращаются к

перечислению d)].

Примечание - Существует множество методов моделирования, и

аналитик должен выбрать наиболее соответствующий (перечень некоторых методов,

которые могут быть использованы, приведен в приложении В).

i) Реализуют проект Э/Э/ПЭ системы,

связанной с безопасностью. Выбирают средства и методы для управления

систематическими отказами аппаратных средств, отказами, вызванными влиянием

окружающей среды, и эксплуатационными отказами (см. МЭК 61508-2, приложение A).

j) Загружают проверенное программное

обеспечение (см. МЭК 61508-3) в соответствующие аппаратные средства (см. МЭК

61508-2, подраздел 7.5 и приложение B) и параллельно

разрабатывают рабочие инструкции для пользователей и документацию для

обслуживающего персонала по технической эксплуатации системы (см. МЭК 61508-2,

подраздел 7.6 и приложение B). Учитывают аспекты,

связанные с программным обеспечением [см. A.3,

перечисление f)].

k) Вместе с разработчиком программного

обеспечения (см. МЭК 61508-3, подраздел 7.7) проводят подтверждение

соответствия безопасности Э/Э/ПЭ системы (см. МЭК 61508-2, подраздел 7.7 и

приложение B).

l) Передают аппаратные средства и

результаты подтверждения соответствия Э/Э/ПЭ системы, связанной с

безопасностью, системе безопасности системным инженерам для дальнейшей

интеграции всей системы.

m) Если в процессе эксплуатации

Э/Э/ПЭ системы, связанной с безопасностью, требуется модернизация/техническое

обслуживание, то при необходимости снова обращаются к МЭК 61508-2, подраздел

7.8.

В процессе жизненного цикла системы безопасности для Э/Э/ПЭ

системы, связанной с безопасностью, выполняется множество различных действий.

Среди них верификация (см. МЭК 61508-2, подраздел 7.9) и оценка функциональной

безопасности (см. МЭК 61508-1, раздел 8).

В процессе выполнения приведенных выше действий для Э/Э/ПЭ

системы, связанной с безопасностью, выбирают обеспечивающие безопасность методы

и средства, соответствующие требуемому уровню полноты безопасности. Для помощи

с выбором таких методов и средств составлены таблицы, упорядочивающие различные

методы/средства в соответствии с четырьмя уровнями полноты безопасности (см.

МЭК 61508-2, приложение B). Краткий обзор каждого из

методов и средств со ссылками на источники информации о них, включая

перекрестные ссылки на эти таблицы, представлен в МЭК 61508-7, приложения A и B.

Один из возможных методов расчета вероятностей отказа

аппаратных средств для Э/Э/ПЭ систем, связанных с безопасностью, представлен в

приложении B.

Примечание - При выполнении приведенных выше действий

допускается применять средства, альтернативные указанным в настоящем стандарте,

при условии, что оправдывающие обстоятельства документально оформляются в

процессе планирования подтверждения соответствия системе безопасности (см. МЭК

61508-1, раздел 6).

Примечание - В ПЭ системах, связанных с безопасностью, для

программного обеспечения выполняются аналогичные действия (см. рисунок A.3).

Рисунок A.1 - Функциональные этапы применения МЭК 61508-2

Примечание - В ПЭ системах, связанных с безопасностью, для

программного обеспечения выполняются аналогичные действия (см. рисунок A.3).

Рисунок A.2 - Функциональные этапы применения МЭК 61508-2

(продолжение)

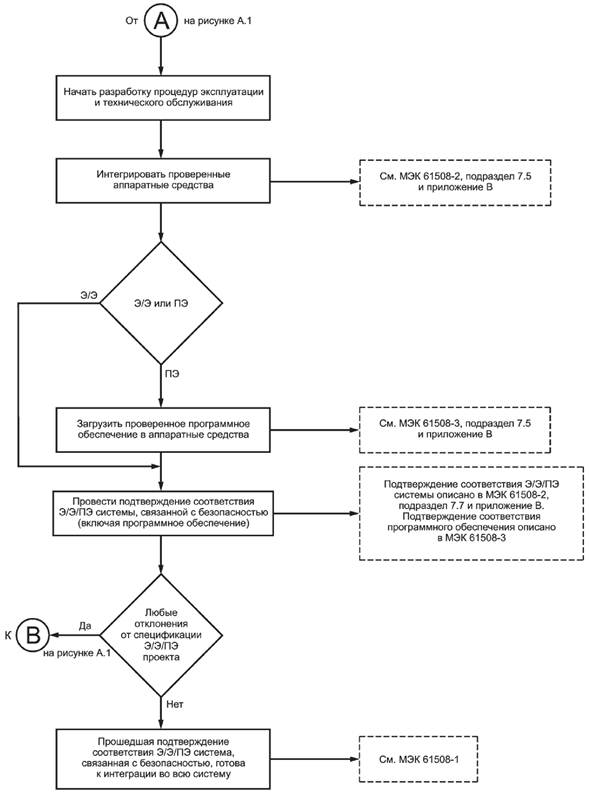

A.3

Функциональные этапы применения МЭК 61508-3

Можно выделить следующие функциональные этапы применения МЭК

61508-3 (см. рисунок A.3):

a) Определяют требования для систем

Э/Э/ПЭ, связанных с безопасностью, и соответствующих компонент планирования

подтверждения соответствия системе безопасности (см. МЭК 61508-2, подраздел

7.3). При необходимости выполняют обновление планирования подтверждения

соответствия системе безопасности в процессе разработки программного

обеспечения.

Примечание - На

предыдущих стадиях жизненного цикла были:

- определены требуемые функции

безопасности и соответствующие им уровни полноты безопасности (см. МЭК 61508-1,

подразделы 7.4 и 7.5);

- распределены функции

безопасности для назначенных систем Э/Э/ПЭ, связанных с безопасностью (см. МЭК

61508-1, подраздел 7.6), и

-

распределены реализуемые программно функции внутри каждой системы Э/Э/ПЭ,

связанной с безопасностью (см. МЭК 61508-2, подраздел 7.2).

b) Определяют архитектуру программного обеспечения для всех

реализуемых программно функций безопасности (см. МЭК 61508-3, подраздел 7.4 и приложение

A).

c) Вместе с

поставщиком/разработчиком Э/Э/ПЭ системы, связанной с безопасностью,

анализируют архитектуру аппаратных средств и программного обеспечения и влияние

на безопасность компромиссов между аппаратными средствами и программным

обеспечением (см. МЭК 61508-2, рисунок 4). При необходимости анализ повторяют.

d) Приступают к планированию

проверки и подтверждения соответствия безопасности для программного обеспечения

(см. МЭК 61508-3, подразделы 7.3 и 7.9).

e) Проектируют, разрабатывают и проверяют/тестируют

программное обеспечение в соответствии с:

- планированием подтверждения соответствия безопасности для

программного обеспечения;

- уровнем полноты безопасности программного обеспечения;

- жизненным циклом программного обеспечения системы безопасности.

f) Завершают

действия по окончательной проверке программного обеспечения и интегрируют

проверенное программное обеспечение в соответствующие аппаратные средства (см.

МЭК 61508-3, подраздел 7.5) и параллельно разрабатывают процедуры по аспектам программного

обеспечения для пользователей и для обслуживающего персонала системы,

выполняемые при эксплуатации системы [см. МЭК 61508-3, подраздел 7.6, а также

приложение A,

подраздел A.2,

перечисление к) настоящего

стандарта].

g) Вместе с разработчиком аппаратных

средств (см. МЭК 61508-2, подраздел 7.7) проводят подтверждение соответствия

программного обеспечения в интегрированных Э/Э/ПЭ системах, связанных с

безопасностью (см. МЭК 61508-3, подраздел 7.7).

h) Передают результаты подтверждения

соответствия безопасности Э/Э/ПЭ системы, связанной с безопасностью, системным

инженерам для дальнейшей интеграции всей системы.

i) Если в процессе эксплуатации

потребуется модернизация программного обеспечения Э/Э/ПЭ системы, связанной с

безопасностью, то выполняется возврат к соответствующей стадии, как описано в

МЭК 61508-3, подраздел 7.8.

В процессе жизненного цикла программного обеспечения системы

безопасности выполняется множество различных действий. Среди них верификация

(см. МЭК 61508-2, подраздел 7.9) и оценка функциональной безопасности (см. МЭК

61508-1, раздел 8).

В процессе выполнения приведенных выше действий выбирают

обеспечивающие безопасность программного обеспечения методы и средства,

соответствующие требуемому уровню полноты безопасности. Для помощи с выбором

таких методов и средств составлены таблицы, упорядочивающие различные

методы/средства в соответствии с четырьмя уровнями полноты безопасности (см.

МЭК 61508-3, приложение A). Краткий обзор каждого из

методов и средств со ссылками на источники информации о них, включая

перекрестные ссылки на эти таблицы, представлен в МЭК 61508-7, приложение C.

Обработанные примеры применения таблиц полноты безопасности

приведены в приложении E настоящего стандарта, а МЭК 61508-7 включает в себя

описание вероятностного подхода к определению полноты безопасности программного

обеспечения для уже разработанного программного обеспечения (см. МЭК 61508-7,

приложение D).

Примечание - При выполнении приведенных выше действий

допускается применять средства, альтернативные указанным в настоящем стандарте,

при условии, что соответствующее обоснование документально оформляется в

процессе планирования подтверждения соответствия системе безопасности (см. МЭК

61508-1, раздел 6).

Рисунок A.3 - Функциональные этапы применения МЭК 61508-3

B.1

Общие положения

Настоящее приложение рассматривает методы расчета

вероятностей отказа для Э/Э/ПЭ систем, связанных с безопасностью, указанные в

МЭК 61508-1-МЭК 61508-3. Данная информация носит справочный характер и не

должна рассматриваться как единственно возможный метод оценки. Однако в данном

приложении описывается относительно простой подход к оценке характеристик

Э/Э/ПЭ систем, связанных с безопасностью, и даются руководящие указания по

использованию альтернативных методов, взятых из классических способов расчета

надежности.

Примечания

1 Архитектуры систем,

предоставленные в настоящем стандарте, являются примерами и не должны

рассматриваться как исчерпывающие, поскольку существует множество других архитектур,

которые также можно использовать.

2

См. [2].

Существует достаточное количество методов более или менее

непосредственно применимых для анализа полноты безопасности аппаратного

обеспечения Э/Э/ПЭ систем, связанных с безопасностью. Обычно они делятся на

группы в соответствии со следующими характеристиками:

- статические (логические) и динамические

(состояния/переходы) модели;

- аналитические модели и моделирование на основе метода

Монте-Карло.

Логические модели включают в себя все модели, описывающие

статические логические связи между элементарными отказами и полным отказом

системы. Блок-схемы надежности (см. МЭК 61508-7, С.6.4 и МЭК 61078 [3]) и дерево отказов (см. МЭК 61508-7, B.6.6.5 и B.6.6.9) и МЭК 61025 [4] относятся к логическим моделям.

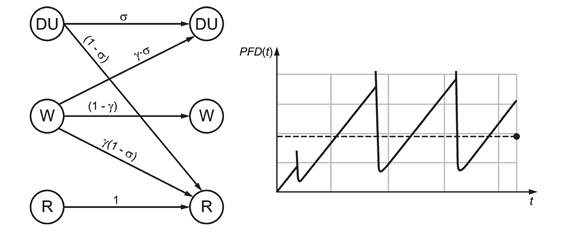

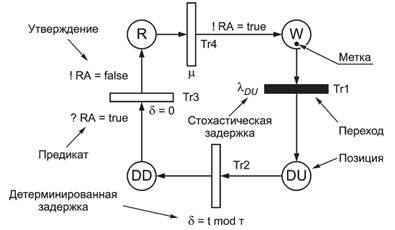

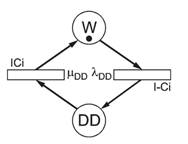

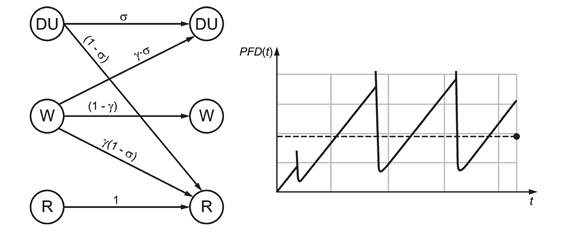

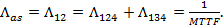

Модели состояний-переходов включают в себя все модели, описывающие,

как система себя ведет (переходит из состояния в состояние) в соответствии с

произошедшими событиями (отказами, ремонтами, тестами и т.д.). Сети Маркова

(см. МЭК 61508-7, B.6.6.6 и МЭК 61165 [5]), сети Петри (см. МЭК 61508-7, B.2.3.3

и B.6.6.10 и МЭК 62551 [6]) и формальные языки принадлежат к моделям

состояний-переходов. Исследуются два марковских подхода: упрощенный подход,

основанный на специальной формуле (B.3), и общий

подход, позволяющий непосредственный расчет графов Маркова (B.5.2). Если для систем

безопасности марковский подход не применим, то вместо него может быть

использован метод Монте-Карло. На современных компьютерах расчет возможен даже

для уровня УПБ4. В подразделах B.5.3 и B.5.4 настоящего приложения даны руководящие указания по

применению метода Монте-Карло (см. МЭК 61508-7, B.6.6.8)

для моделей поведения, использующих сети Петри и формальные языки

моделирования.

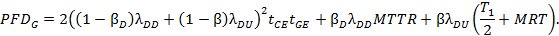

Упрощенный подход, который представлен первым, основывается

на графическом представлении блок-схемы надежности и специальной формулы

Маркова, выведенной из работ Тейлора с учетом относительно консервативных

гипотез, описанных в B.3.1.

Все эти методы могут быть использованы для большинства

систем, связанных с безопасностью. При определении, какой метод использовать

для конкретного применения, очень важно, чтобы пользователь конкретного метода

был компетентен в его применении и это, может быть, более важно, чем сам

используемый метод. Аналитик отвечает за то, чтобы гипотеза, лежащая в основе

любого конкретного метода, была выполнена для рассматриваемого применения либо

была внесена какая-либо необходимая корректировка для достижения

соответствующего реалистичного консервативного результата. В случае

недостаточной надежности данных или превалирующего количества отказов по общей

причине может быть достаточным использование простейшей модели/метода. Важна

потеря точности или нет, определяется в каждом конкретном случае.

Если для проведения расчетов используется программное

обеспечение, то специалист, выполняющий расчет, должен понимать формулы/методы,

используемые в программном пакете, чтобы быть уверенным в том, что они

применимы в каждом конкретном случае. Специалист также должен проверить

программный пакет путем сравнения результатов расчета нескольких тестовых

примеров, полученных с помощью программного пакета и ручным способом.

Если отказ системы управления УО инициирует обращение к

Э/Э/ПЭ системе, связанной с безопасностью, то вероятность возникновения

опасного события зависит также и от вероятности отказа системы управления УО. В

этой ситуации необходимо рассмотреть возможность одновременного отказа

компонентов системы управления УО и Э/Э/ПЭ системы, связанной с безопасностью,

из-за механизмов отказа по общей причине. При неправильном анализе наличие

подобных отказов может привести к большим, по сравнению с ожидаемым, значениям

остаточного риска.

B.2 Основные

вероятностные расчеты

B.2.1

Введение

Блок-схема надежности на рисунке B.1 представляет систему

(контур) безопасности, состоящую из трех датчиков (A, B, C), одного логического решающего

устройства (D), двух исполнительных элементов (E, F) и наличие в ней отказов по

общей причине (CCF).

Рисунок B.1 - Блок-схема надежности всей системы безопасности

Эта блок-схема облегчает выявление пяти комбинаций отказов,

ведущих к отказу Э/Э/ПЭ системы, связанной с безопасностью. Каждая из них

называется минимальным сечением:

- (А, B, С) - тройной отказ;

- (Е, F) - двойной отказ;

- (D), (CCF1),

(CCF2) - одиночные отказы.

B.2.2

Э/Э/ПЭ система, связанная с безопасностью, с низкой интенсивностью запросов

Когда Э/Э/ПЭ система, связанная с безопасностью,

используется в режиме с низкой интенсивностью запросов, стандарт требует, чтобы

была дана оценка PFDavg (т.е. средняя

неготовность, средняя вероятность опасных отказов по запросу). Это просто

отношение MDT(T)/T, где MDT(T) означает время простоя Э/Э/ПЭ системы, связанной с

безопасностью, в период [0, T].

Для систем безопасности

вероятность отказа обычно очень низка и вероятность одновременного наличия двух

минимальных сечений ничтожна. Поэтому суммарное значение средних периодов

простоя всех минимальных сечений дает консервативную оценку среднего времени

простоя всей системы. Из рисунка B.1:

Деление на T дает:

Таким образом, для компонент, соединенных последовательно,

вычисления PFDavg довольно похожи на

те, что выполняются с обычной вероятностью, очень малой по сравнению с 1.

Однако для параллельно соединенных компонент, где потеря

функциональности возможна только при множественном отказе, таком как (E, F), очевидно, что MDTEF нельзя вычислить непосредственно из MDTE и MDTF.

MDT системы (E, F) должно вычисляться следующим образом:

Таким образом, для параллельно соединенных компонент обычные

вероятностные расчеты (на основе сложений и умножений) не подходят для расчета PFDavg, основанного на вычислении указанного

интеграла. Свойства PFDavg и обычной

вероятности не одни и те же, и объединение этих вероятностей, скорее всего, не

приведет к консервативным результатам. В частности, невозможно получить PFDavg Э/Э/ПЭ системы, связанной с

безопасностью, только путем объединения обычным способом значений PFDavg,i ее компонент. Так как такой подход иногда предлагается

коммерческими логическими программными пакетами, аналитики должны быть

внимательны, чтобы избежать таких неконсервативных расчетов, которые

нежелательны при обеспечении безопасности.

Пример - Для канала с избыточностью (1oo2) с интенсивностью опасных необнаруженных отказов λDU и

интервалом между контрольными испытаниями T

расчет по некорректной вероятностной модели может дать (λDUT)2/4,

когда в действительности должна быть равна (λDUT)2/3.

Вычисления могут быть выполнены аналитически или используя

метод Монте-Карло. Настоящее приложение описывает, как выполнить эти

вычисления, используя общепринятые модели надежности, основанные на логических

подходах (блок-схемы надежности или дерево отказов) или моделях

состояний-переходов (сети Маркова, сети Петри и т.д.).

B.2.3 Режим работы с непрерывным запросом или режим работы с

высокой интенсивностью запросов Э/Э/ПЭ системы, связанной с безопасностью

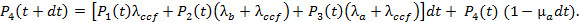

B.2.3.1 Общая формула PFH

Когда Э/Э/ПЭ система, связанная

с безопасностью, используется в режиме с непрерывным запросом или с высокой

интенсивностью запросов, настоящий стандарт требует вычисления значения PFH (т.е. средней частоты опасных отказов). Это среднее

значение так называемой безусловной интенсивности отказов (так же называется

частотой отказов) w(t)

за интересующий период вычисляется по формуле

Если Э/Э/ПЭ система, связанная с

безопасностью, работает в режиме с непрерывным запросом и является основным

средством обеспечения безопасности, то отказ всей системы, связанной с

безопасностью, ведет непосредственно к потенциально опасной ситуации.

Следовательно, при вычислениях можно считать, что отказы, приводящие к отказу

функции безопасности всей системы, вся система, связанная с безопасностью, не

исправляет. Однако если отказ всей системы, связанной с безопасностью, не ведет

непосредственно к потенциальной опасности при наличии каких-либо других средств

безопасности или отказу оборудования, то возможно рассмотреть обнаружение

отказа в системе, связанной с безопасностью, и ее ремонт при расчете снижения

риска этой системой.

B.2.3.2

Вероятность появления отказа (например, в случае единственного средства,

работающего в режиме с непрерывным запросом)

Данный случай используется, когда Э/Э/ПЭ система, связанная

с безопасностью, работает в режиме с непрерывным запросом и является основным

средством обеспечения безопасности. Таким образом, сразу после ее отказа может

возникнуть потенциально опасная ситуация. Ни один отказ всей системы не

допустим в рассматриваемом периоде.

В этом случае PFH может быть рассчитан, используя вероятность появления

отказа, деленную на величину рассматриваемого периода времени:

Интенсивность полного отказа

системы, Λ(t),

может зависеть от времени или быть константой.

Если она зависит от времени, то:

Если система создана из

компонентов, полностью и быстро восстанавливаемых, с постоянными

интенсивностями отказов и ремонта (например, в случае обнаруживаемых опасных

отказов), то Λ(t)

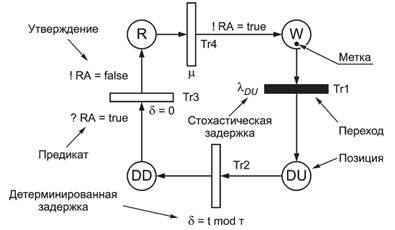

быстро достигает своего постоянного асимптотического значения Λas и, когда PFH(T) << 1, имеем следующее значение:

Λas

существует только тогда, когда Э/Э/ПЭ система, связанная с

безопасностью, работающая в непрерывном режиме, включает в себя только

безопасные и DD отказы

(например, быстро обнаруживаемые и исправимые). Не рассматривается ремонт тех

отказов, которые могут привести к полному отказу функции безопасности. Для

конфигурации с резервированием, где применимы контрольные проверки,

асимптотическая интенсивность отказов не применима и должны быть использованы

предыдущие формулы. Выбор конкретного случая выполняет аналитик.

B.2.3.3 Неготовность (например, при

наличии нескольких средств обеспечения безопасности)

Когда Э/Э/ПЭ система, связанная с безопасностью, работает в

режиме с непрерывным запросом и не является единственным средством обеспечения

безопасности, отказы лишь увеличивают частоту запросов к другим средствам

обеспечения безопасности, а также, когда она работает в режиме высокой

интенсивности запросов и при этом в период ожидания запроса существует

возможность выявить (автоматически или вручную) и устранить отказ, который

может привести к непосредственному отказу функции безопасности. В этом случае

отказы всей системы могут быть исправлены, и PFH

может быть рассчитан исходя из значений готовности, A(t), и условной интенсивности отказа системы Λv(t).

Опять же, если система создана из компонентов, которые могут

быть полностью и быстро исправлены (например, когда в любой ситуации, ведущей к

ухудшению работы, существует большая вероятность быстро вернуть все в

нормальное рабочее состояние), Λv(t), то быстро

достигает асимптотического значения Λvas, которая, в дополнение ко всему, является

неплохим приближением к действительной асимптоте интенсивности отказа всей

системы Λas,

введенной в B.2.3.2.

Это ведет к следующему

приближению:

где MUT - среднее значение времени

работы (Mean Up Time),

MDT -

среднее значение времени простоя (Mean Down Time),

MTBF -

среднее время между отказами (Mean Time Between Failure),

MTTF -

среднее время до отказа (Mean Time То Failure).

B.2.3.4 Обсуждение интенсивности

отказов

Некоторые формулы, приведенные выше, используют

интенсивность отказов всей системы Λ(t). Ее вычисление не очень простое, поэтому необходимо

отметить следующее.

Для вычисления интенсивности

отказов структуры, состоящей из последовательно соединенных компонент,

необходимо просто сложить интенсивности отказов каждой из компонент. Для

структуры на рисунке B.1

можно написать следующее:

где Λ(t) означает

интенсивность полного отказа Э/Э/ПЭ системы, связанной с безопасностью, Λabc(t), λCCF1(t), λd(t), Λef(t), λCCF2(t) являются интенсивностями отказов пяти минимальных

сечений.

Для параллельных структур все сложнее, так как в этом случае

нет простых соотношений с интенсивностями отказов отдельных компонент.

Например, рассмотрим сечение (E, F):

1) Если E и F не могут быть мгновенно восстановлены (например в

случае DU отказа), Λef(t) изменяется

непрерывно от 0 до λ (интенсивность отказов E или F). Асимптотическое

значение достигается, когда одна из двух компонент вот-вот откажет. Это

довольно длительный процесс, т.к. это проявляется, когда t

становится больше 1/λ. Данное значение никогда не

будет достигнуто, если E и F периодически проверяют с периодом τ << 1/λ.

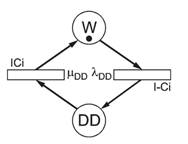

2) Если E и F могут быть восстановлены в относительно короткий период

времени (например, в случае DD отказа), Λef(t) очень быстро достигает асимптотического значения  ,

которое может быть использовано как эквивалент постоянной интенсивности

отказов. Это значение достигается, когда t

становится в 2 - 3 раза больше, чем значения MTTR

компонентов. Этот особый случай полностью и быстро восстанавливаемых систем

описан выше.

,

которое может быть использовано как эквивалент постоянной интенсивности

отказов. Это значение достигается, когда t

становится в 2 - 3 раза больше, чем значения MTTR

компонентов. Этот особый случай полностью и быстро восстанавливаемых систем

описан выше.

Таким образом в общем случае оценка интенсивностей отказов всей

системы требует более сложных вычислений, чем для более простой

последовательной структуры.

B.3 Метод блок-схемы надежности

при постоянной интенсивности отказов

B.3.1

Основная гипотеза

Расчеты основываются на следующих предположениях:

- значение результирующей средней вероятности отказа

выполнения функции безопасности по запросу для системы меньше 10-1

или значение результирующей средней частоты опасного отказа в час для системы

меньше 10-5 в час;

Примечание - Предположение означает, что такая Э/Э/ПЭ система,

связанная с безопасностью, удовлетворяет требованиям стандарта МЭК 61508 и УПБ1

(см. таблицы 2 и 3 МЭК 61508-1);

- частота отказов компонент постоянна в течение срока службы

системы;

- подсистема датчиков (подсистема ввода) состоит из

реального датчика(ов) и любых других компонентов и соединительных проводов,

вплоть до компонента (компонентов), но его (их) не включая, где сигналы впервые

объединяются с помощью процедуры голосования или другой процедуры (например,

при конфигурации каналов из двух датчиков, представленной на рисунке B.2);

- логическая подсистема включает в себя компонент

(компоненты), в котором(ых) сигналы вначале объединяются, и все другие

компоненты, вплоть до тех компонентов включительно, откуда результирующий

сигнал(ы) передается(ются) подсистеме исполнительных элементов;

- подсистема исполнительных элементов (подсистема вывода)

включает в себя компоненты и соединения, которые обрабатывают исполнительный

сигнал(ы), получаемый(ые) от логической подсистемы, а также исполнительный

компонент(ы);

- значения частот отказов аппаратных средств, используемых в

качестве исходных данных для расчетов и таблиц, задаются для одного канала

подсистемы (например, при использовании датчиков в виде архитектуры 2оо3

частота отказов задается для одного датчика, а влияние архитектуры 2оо3

рассчитывается дополнительно);

- значения частот отказов и диагностический охват одинаковы

для всех каналов в голосующей группе;

- общая частота отказов аппаратных средств канала подсистемы

является суммой значений частоты опасных и частоты безопасных отказов для

данного канала, которые полагают равными.

Примечание - Это предположение влияет на долю безопасных отказов

(см. МЭК 61508-2, приложение С), но доля безопасных отказов не влияет на

рассчитанные значения вероятности отказа, приведенные в данном приложении;

- для каждой функции безопасности существуют идеальные

средства тестирования и устранения отказов (т.е. все отказы, оставшиеся

необнаруженными, обнаруживаются при тестировании), влияние неидеального

тестирования - в соответствии с приложением B, пункт B.3.2.5;

- интервал времени между тестовыми испытаниями должен быть

по крайней мере на порядок больше, чем MRT;

- для каждой подсистемы существует единый интервал времени

между тестовыми испытаниями и MRT,

- ожидаемый интервал между запросами на выполнение функции

безопасности должен быть по крайней мере на порядок больше интервала времени

между тестовыми испытаниями;

- для всех подсистем, работающих в режиме низкой

интенсивности запросов, и для архитектур 1оо2, 1oo2D и 2оо3, работающих в режиме высокой интенсивности запросов

и в режиме с непрерывным запросом, доля отказов, заданная охватом диагностикой,

обнаруживается и устраняется за MTTR,

приведенное в требованиях к полноте безопасности аппаратных средств.

Пример - Если предполагаемое MTTR равно 8 ч, то оно включает в себя длительность

диагностического тестирования, которое обычно не превышает 1 ч, а оставшаяся

часть среднего времени восстановления - это MRT.

Примечание - Для канальных архитектур 1оо2, 1oo2D и

2оо3 предполагается выполнение любого ремонта в оперативном режиме. Если

конфигурация Э/Э/ПЭ системы, связанной с безопасностью, при любом

обнаруживаемом отказе обеспечивает переход УО в безопасное состояние, то это

уменьшает среднюю вероятность отказа при запросе. Степень уменьшения

вероятности зависит от охвата диагностикой;

- для канальных архитектур 1оо1 и 2оо2, работающих в режиме

высокой интенсивности запросов или в режиме с непрерывным запросом, Э/Э/ПЭ

система, связанная с безопасностью, всегда переходит в безопасное состояние

после обнаружения опасного отказа; для этого ожидаемый интервал времени между

запросами должен быть по крайней мере на порядок больше временного интервала

диагностического тестирования или сумма временных интервалов диагностического

тестирования и временных интервалов перехода в безопасное состояние должна быть

меньше, чем время безопасной работы.

Примечание - Время безопасной работы определено в МЭК 61508-4,

(пункт 3.6.20);

- если отказ источника питания приводит к обесточиванию

Э/Э/ПЭ системы, связанной с безопасностью, и инициирует переход системы в

безопасное состояние, то источник питания не влияет на среднюю вероятность

отказа по запросу для Э/Э/ПЭ системы, связанной с безопасностью; если для

перехода в безопасное состояние на систему подается питание или у источника

питания существуют режимы отказов, которые могут приводить к небезопасной

работе Э/Э/ПЭ системы, связанной с безопасностью, то оценка должна учитывать

источник питания;

- если используется терминальный канал, то он ограничивается

только той частью рассматриваемой системы, которой обычно являются либо датчик,

либо логическая подсистема, либо подсистема исполнительных элементов;

- параметры и их обозначения представлены в таблице B.1.

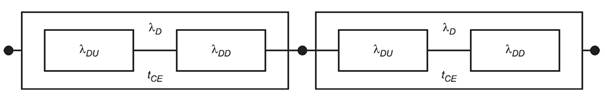

Рисунок B.2 - Пример конфигурации для двух каналов датчиков

Таблица B.1 - Параметры, используемые в

настоящем приложении, и диапазоны их значений (применяется к архитектурам 1оо1,

1оо2, 2оо2, 1oo2D и 2oo3)

|

Обозначение

|

Параметр, единица измерения

|

Диапазон параметров в

соответствии с таблицами B.2 - B.5 и B.10 - B.13

|

|

Т1

|

Интервал

времени между контрольными проверками, ч

|

Один месяц (730 ч)1).

Три месяца (2190 ч)1).

Шесть месяцев (4380 ч).

Один год (8760 ч).

Два года (17520 ч)2).

10 лет (87600 ч)2)

|

|

MTTR

|

Среднее

время восстановления, ч

|

8

Примечание - MTTR = MRT =

8 часов основано на предположении, что время на обнаружение опасного отказа,

основанное на автоматическом обнаружении, << MRT

|

|

MRT

|

Среднее

время ремонта, ч

|

8

Примечание - MTTR = MRT =

8 часов основано на предположении, что время на обнаружение опасного отказа,

основанное на автоматическом обнаружении, << MRT

|

|

DC

|

Охват

диагностикой, дробь (в формулах), % (в остальных случаях)

|

0 %;

60 %;

90 %;

99 %

|

|

β

|

Доля

необнаруженных отказов по общей причине (в таблицах B.2 - B.5 и B.10 - B.13

предполагается β = 2 × βD), дробь (в формулах), % (в остальных случаях)

|

2 %;

10 %;

20 %

|

|

βD

|

Доля

отказов, обнаруженных диагностическими тестами и имеющих общую причину (в

таблицах B.2 - B.5 и B.10 - B.13 предполагается (β = 2 × βD), дробь (в формулах), % (в остальных случаях)

|

1 %;

5 %;

10 %

|

|

λDU

|

Интенсивность опасных отказов для канала подсистемы,

отказ/ч

|

0,05 × 10-6;

0,25 × 10-6;

0,5 × 10-6; 2,5 × 10-6;

5 × 10-6; 25 × 10-6

|

|

PFDG

|

Средняя

вероятность отказа по запросу для группы голосующих каналов (если подсистема датчиков,

логическая подсистема или подсистема исполнительных элементов входит в состав

только одной голосующей группы, то PFDG эквивалентна PFDS, PFDL или

PFDFE соответственно)

|

-

|

|

PFDS

|

Средняя

вероятность отказа по запросу для подсистемы датчиков

|

-

|

|

PFDL

|

Средняя

вероятность отказа по запросу для логической подсистемы

|

-

|

|

PFDFE

|

Средняя

вероятность отказа по запросу для подсистемы исполнительных элементов

|

-

|

|

PFDSYS

|

Средняя

вероятность отказа по запросу для функции безопасности Э/Э/ПЭ системы,

связанной с безопасностью

|

-

|

|

PFHG

|

Средняя

частота опасных отказов для группы голосующих каналов (если подсистема

датчиков, логическая подсистема или подсистема исполнительных элементов

входит в состав только одной голосующей группы, то PFHG эквивалентна PFHS, PFHL или PFHFE соответственно), отказ/ч

|

-

|

|

PFHS

|

Средняя

частота опасных отказов для подсистемы датчиков, отказ/ч

|

-

|

|

PFHL

|

Средняя

частота опасных отказов для логической подсистемы, отказ/ч

|

-

|

|

PFHFE

|

Средняя

частота опасных отказов для подсистемы исполнительных элементов, отказ/ч

|

-

|

|

PFHSYS

|

Средняя

частота опасных отказов для функции безопасности Э/Э/ПЭ системы, связанной с безопасностью,

отказ/ч

|

-

|

|

λ

|

Общая

интенсивность отказов для канала подсистемы, отказ/ч

|

-

|

|

λD

|

Интенсивность

опасных отказов для канала подсистемы, равная 0,5 × λ (в

предположении 50 % опасных отказов и 50 % безопасных отказов), отказ/ч

|

-

|

|

λDD

|

Интенсивность

обнаруженных опасных отказов для канала подсистемы (это сумма всех

интенсивностей обнаруженных опасных отказов для канала подсистемы), отказ/ч

|

-

|

|

λDU

|

Интенсивность

необнаруженных опасных отказов для канала подсистемы (это сумма всех

интенсивностей необнаруженных опасных отказов для канала подсистемы), отказ/ч

|

-

|

|

λSD

|

Интенсивность

обнаруженных безопасных отказов для канала подсистемы (это сумма всех интенсивностей

обнаруженных безопасных отказов для канала подсистемы), отказ/ч

|

-

|

|

tCE

|

Эквивалентное

среднее время простоя канала для архитектур 1оо1, 1оо2, 2оо2 и 2оо3 (это

объединенное время простоя для всех компонентов канала подсистемы), ч

|

-

|

|

tGE

|

Эквивалентное

среднее время простоя голосующей группы для архитектур 1оо1, 1оо2, 2оо2 и

2оо3 (это объединенное время простоя для всех каналов в голосующей группе), ч

|

-

|

|

tCE’

|

Эквивалентное

среднее время простоя канала для архитектуры 1oo2D

(это объединенное время простоя для всех компонентов канала подсистемы), ч

|

-

|

|

tGE’

|

Эквивалентное

среднее время простоя голосующей группы для архитектуры 1oo2D (это

суммарное время простоя для всех каналов в голосующей группе), ч

|

-

|

|

Т2

|

Интервал

времени между запросами, ч

|

-

|

|

K

|

Доля

успеха при автотестировании схемы в 1oo2D

системе

|

-

|

|

PTC

|

Охват

контрольными проверками

|

-

|

|

1) Только режим высокой

интенсивности запросов и режим с непрерывным запросом.

2) Только режим низкой интенсивности запросов.

|

B.3.2 Средняя вероятность отказа

по запросу (для режима низкой интенсивности запросов)

B.3.2.1

Процедура расчета

Среднюю вероятность отказа

функции безопасности для Э/Э/ПЭ системы, связанной с безопасностью, определяют

вычислением и суммированием средней вероятности отказа в обслуживании для всех

подсистем, совокупность которых обеспечивает функцию безопасности. Так как

рассматриваемые в настоящем приложении вероятности невелики, то средняя

вероятность отказа по запросу для функции безопасности Э/Э/ПЭ системы (см.

рисунок B.3),

связанной с безопасностью, PFDSYS

может быть вычислена по формуле

где PFDSYS - средняя

вероятность отказа по запросу функции безопасности для Э/Э/ПЭ системы,

связанной с безопасностью;

PFDS - средняя вероятность отказа по запросу для подсистемы

датчиков;

PFDL - средняя вероятность отказа по запросу для логической

подсистемы;

PFDFE - средняя вероятность отказа по запросу для подсистемы

исполнительных элементов.

Рисунок B.3 - Структура подсистем Э/Э/ПЭ системы, связанной с

безопасностью

Для определения средней вероятности отказа по запросу для

каждой из подсистем необходимо строго придерживаться следующей процедуры для

каждой подсистемы:

a) Рисуют структурную схему, изображающую компоненты

подсистемы датчиков (подсистемы ввода), компоненты логической подсистемы или

компоненты подсистемы исполнительных элементов (подсистемы вывода). Компонентами

подсистемы датчиков, например, могут быть датчики, защитные экраны, входные

согласующие цепи; компонентами логической подсистемы - процессоры и сканеры; а

компонентами подсистемы исполнительных элементов - выходные согласующие цепи,

экраны и исполнительные механизмы. Каждую подсистему представляют как одну либо

более голосующих групп 1оо1, 1оо2, 2оо2, 1oo2D или 2оо3.

b) Применяют соответствующие таблицы B.2 - B.5, в которых приведены

шестимесячные, годовые, двухлетние и 10-летние интервалы между процедурами

тестирования. Данные таблицы предполагают, что среднее время восстановления для

любого отказа после его обнаружения равно 8 ч.

c) Для каждой голосующей группы в подсистеме выбирают из

таблиц B.2 - B.5:

- архитектуру (например, 2оо3);

- охват диагностикой для каждого канала (например, 60 %);

- интенсивность опасных отказов (в час) λD для каждого канала (например, 2,5Е-06);

- β-факторы отказа с общей причиной, β и βD для взаимосвязи между каналами в рассматриваемой

архитектуре (например 2 % и 1 % соответственно).

Примечания

1 Предполагается, что все

каналы в голосующей группе имеют одинаковые охват диагностикой и интенсивность

отказов (см. B.1).

2

В таблицах B.2 - B.5 (см. также таблицы B.10 - B.13)

предполагается, что β-фактор в отсутствие диагностических тестов (также

применяемый для необнаруженных опасных отказов при использовании

диагностических тестов) β в два раза больше β-фактора для отказов, обнаруживаемых диагностическими

тестами, βD.

d) Получают из таблиц B.2 - B.5 среднюю вероятность

отказа для голосующей группы.

e) Если функция безопасности

зависит от нескольких голосующих групп датчиков или исполнительных механизмов,

то совокупную среднюю вероятность отказа для подсистемы датчиков или подсистемы

исполнительных элементов PFDS или PFDFE задают следующими формулами:

где PFDGi

и PFDGj -

средние вероятности отказа для каждого из голосующей группы датчика или

исполнительного элемента, соответственно.

Эти формулы используются во всех уравнениях как для PFD, так и для интенсивности отказов системы, которые все

являются функцией интенсивности отказов компонентов и среднего времени простоя

(MDT). Если система состоит из нескольких

элементов и требуется определить общую PFD

комбинации всех элементов или интенсивность отказов системы, то обычно

необходимо использовать единое значение MDT при

вычислениях. Однако каждый элемент может иметь разные механизмы обнаружения

отказов с разными MDT, так же, как и разные

элементы могут иметь разные MDT для одних и тех

же механизмов обнаружения отказов. В этом случае необходимо вычислить единое

значение MDT, которое отражает все элементы в

цепочке. Это можно выполнить, рассматривая полные цепочки интенсивности отказов

всей системы и пропорционально распределяя индивидуальные значения MDT для элементов в соответствии с вкладом их

интенсивностей отказов в общую интенсивность отказов.

В качестве примера: если есть

два элемента в последовательности, один с интервалом между контрольными

проверками T1 другой с интервалом

между контрольными проверками Т2, тогда эквивалентное единое

значение для MDT будет равно:

B.3.2.2

Архитектуры для режима низкой интенсивности запросов

Примечания

1 В настоящем пункте

справедливые для нескольких архитектур формулы выводят там, где они встречаются

впервые.

2 Формулы настоящего пункта

справедливы для предположений, перечисленных в B.3.1.

3

Приведенные примеры являются типичными конфигурациями и не являются

исчерпывающими.

B.3.2.2.1

Архитектура 1оо1

Данная архитектура предполагает использование одного канала,

и любой опасный отказ приводит к нарушению функции безопасности при

возникновении запроса на ее выполнение.

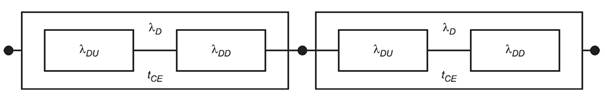

Рисунок B.4 - Структурная схема архитектуры 1оо1

На рисунках B.4 и B.5 представлены

соответствующие структурные схемы. Интенсивность опасного отказа для канала

будет равна:

Рисунок B.5 - Структурная схема надежности для архитектуры 1оо1

На рисунке B.5 показано, что канал можно

рассматривать как состоящий из двух компонент, одной - с интенсивностью опасных

отказов λDU,

обусловленной необнаруженными отказами, а другой - с интенсивностью опасных

отказов λDD, обусловленной

обнаруженными отказами. Эквивалентное среднее время простоя канала tCE можно рассчитать, суммируя времена простоя

для двух компонент, tC1 и tC2, прямо пропорционально вкладу

каждой компоненты в вероятность отказа канала:

Для каждой архитектуры интенсивность необнаруженных опасных

отказов λDU

и интенсивность необнаруженных опасных отказов λDD задаются как

Среднюю вероятность отказа выполнения функции безопасности

канала PFD в течение времени простоя tCE определяют из выражения

Следовательно, средняя вероятность отказа по запросу для

архитектуры 1оо1 PFDG равна

B.3.2.2.2 Архитектура 1оо2

Данная архитектура представляет собой два канала, соединенных

параллельно, так что любой из каналов может выполнить функцию безопасности.

Следовательно, для нарушения функции безопасности опасные отказы должны

возникнуть в обоих каналах. Предполагается, что любое диагностическое

тестирование только сообщает о найденных сбоях и не может изменить ни выходные

состояния каналов, ни результат голосования.

Рисунок B.6 - Структурная схема архитектуры 1оо2

Рисунок B.7 - Структурная схема надежности для архитектуры 1оо2

На рисунках B.6 и B.7 представлены

соответствующие структурные схемы. Значение tCE

вычисляют в соответствии с B.3.2.2.1, но необходимо вычислить также и эквивалентное

время простоя системы tGE по формуле

Для данной архитектуры средняя вероятность отказа по запросу PFDG равна

B.3.2.2.3

Архитектура 2оо2

Данная архитектура представляет собой два канала,

соединенных параллельно, и для выполнения функции безопасности необходима

работа обоих каналов. Предполагается, что любое диагностическое тестирование

только сообщает о найденных сбоях и не может изменить ни выходные состояния

каналов, ни результат голосования.

Рисунок B.8 - Структурная схема архитектуры 2оо2

Рисунок B.9 - Структурная схема надежности для архитектуры 2оо2

На рисунках B.8 и B.9 представлены

соответствующие структурные схемы. Значение tCE

вычисляют в соответствии с B.3.2.2.1, а средняя вероятность отказа по запросу PFDG для данной архитектуры должна быть равна

B.3.2.2.4

Архитектура 1oo2D

Данная архитектура представляет собой два канала,

соединенных параллельно. При нормальной работе для выполнения функции

безопасности по запросу необходимы оба канала. Кроме того, если диагностическое

тестирование обнаруживает отказ в любом канале, то результаты анализа

устанавливаются так, чтобы общее выходное состояние совпадало с результатом,

выдаваемым другим каналом. Если диагностическое тестирование обнаруживает

отказы в обоих каналах или несоответствие между ними, причина которого не может

быть идентифицирована, то выходной сигнал переводит систему в безопасное

состояние. Для обнаружения несоответствия между каналами каждый канал может

определять состояние другого канала независящим от другого канала способом.

Сравнение канала/механизма переключения не могут быть 100 % эффективными,

поэтому параметр K представляет собой

эффективность межканального сравнения/механизма переключения, т.е. выход может

оставаться таким же, как и для архитектуры 2оо2, даже если в одном из каналов

обнаружен отказ.

Примечание - Параметр K необходимо

определить с помощью FMEA.

Рисунок B.10 - Структурная схема архитектуры 1оо2D

Рисунок B.11 - Структурная схема надежности для архитектуры 1oo2D

Для каждого канала интенсивность обнаруженных безопасных

отказов λSD

определяют как

На рисунках B.10 и B.11 представлены соответствующие структурные схемы.

Значения эквивалентного среднего времени простоя отличаются от значений,

приведенных для других архитектур в B.3.2.2, и поэтому их обозначают как tCE′

и tGE′. Эти значения

определяют как

Средняя вероятность отказа по запросу PFDG для данной архитектуры равна

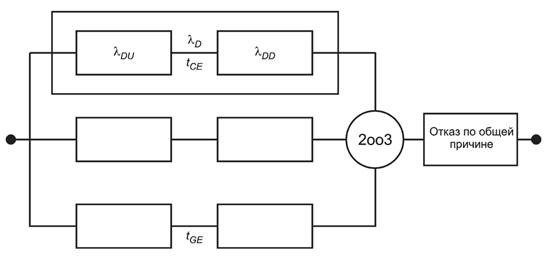

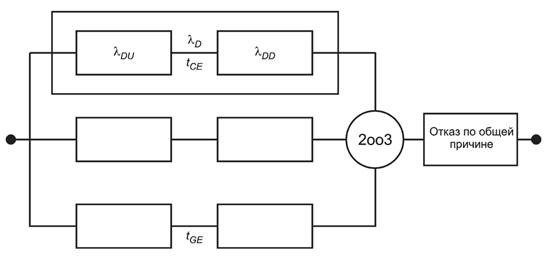

B.3.2.2.5 Архитектура 2oo3

Данная архитектура состоит из трех каналов, соединенных

параллельно с мажорированием выходных сигналов так, что выходное состояние не

меняется, если результат, выдаваемый одним из каналов, отличается от результата,

выдаваемого двумя другими каналами.

Рисунок B.12 - Структурная схема архитектуры 2оо3

Рисунок B.13 - Структурная схема надежности для архитектуры 2оо3

Предполагается, что любое диагностическое тестирование только

фиксирует найденные сбои и не может изменить ни выходные состояния каналов, ни

результат голосования.

На рисунках B.12 и B.13 представлены

соответствующие структурные схемы. Значение tCE

вычисляют по B.3.2.2.1,

а значение tGE -

по B.3.2.2.2.

Средняя вероятность отказа по запросу PFDG

для данной архитектуры равна

B.3.2.2.6

Архитектура 1оо3

Данная архитектура состоит из трех каналов, соединенных

параллельно со схемой голосования для выходных сигналов, так что выходной

сигнал соответствует схеме голосования 1оо3.

Предполагается, что любая диагностическая проверка только

сообщает о найденных отказах и не меняет никаких выходных состояний или выхода

схемы голосования.

Значение tCE

вычисляют по B.3.2.2.1,

а значение tGE -

по B.3.2.2.2.

Средняя вероятность отказа по запросу PFDG

для данной архитектуры равна

где

B.3.2.3

Подробные таблицы для режима низкой интенсивности запросов

B.3.3.4.

Пример режима работы высокой интенсивности запросов или в режиме с непрерывным

запросом

Рассмотрим функцию безопасности, для реализации которой

нужна система УПБ2. Пусть первоначальный вариант архитектуры всей системы,

построенный на основе предыдущего опыта, включает одну группу из двух датчиков

с архитектурой 1оо2 на входе. Логическая подсистема рассматриваемой системы

представляет собой ПЭ систему с избыточностью с архитектурой 2оо3 и управляет

одним закрывающим контактором. Архитектура описанной системы представлена на

рисунке B.15.

Для этой системы оценим значение при шестимесячном интервале между контрольными

проверками. Таблицы B.14

- B.16

являются фрагментами таблицы B.12 для соответствующих данных на рисунке B.15.

Примечание - Доля безопасных отказов для подсистемы

исполнительных элементов превышает 60 %.

Рисунок B.15 - Архитектура системы рассматриваемого примера для

режима

высокой интенсивности запросов или режима с непрерывным запросом