|

ФЕДЕРАЛЬНОЕ

АГЕНТСТВО |

||

|

|

НАЦИОНАЛЬНЫЙ |

ГОСТ Р МЭК |

АТОМНЫЕ ЭЛЕКТРОСТАНЦИИ

Системы контроля и управления,

важные для безопасности.

Программное обеспечение компьютерных систем,

выполняющих функции категорий В и С

IEC 62138:2004

Nuclear power plants -

Instrumentation and control systems important for safety -

Software aspects for computer-based

systems performing category В or C functions

(IDT)

|

|

Москва Стандартинформ 2011 |

Цели и принципы стандартизации в Российской Федерации установлены Федеральным законом от 27 декабря 2002 г. № 184-ФЗ «О техническом регулировании», а правила применения национальных стандартов Российской Федерации - ГОСТ Р 1.0-2004 «Стандартизация в Российской Федерации. Основные положения»

1 Подготовлен на основе аутентичного перевода на русский язык стандарта, указанного в пункте 4, который выполнен Открытым акционерным обществом «Всероссийский научно-исследовательский институт атомных электростанций» (ОАО«ВНИИАЭС») и Автономной некоммерческой организацией «Измерительно-информационные технологии» (АНО «Изинтех»)

2 ВНЕСЕН Техническим комитетом по стандартизации ТК 322 «Атомная техника»

3 УТВЕРЖДЕН И ВВЕДЕН В ДЕЙСТВИЕ Приказом Федерального агентства по техническому регулированию и метрологии от 30 ноября 2010 г. № 740-ст

4 Настоящий стандарт идентичен международному стандарту МЭК 62138:2004 «Атомные электростанции. Системы контроля и управления, важные для безопасности. Программное обеспечение компьютерных систем, выполняющих функции категорий В и С» (IEC 62138:2004 «Nuclear power plants - Instrumentation and control systems important for safety - Software aspects for computer-based systems performing category В or C functions»).

При применении настоящего стандарта рекомендуется использовать вместо ссылочных международных стандартов соответствующие им национальные стандарты Российской Федерации, сведения о которых приведены в дополнительном приложении ДА

5 ВВЕДЕН ВПЕРВЫЕ

Информация об изменениях к настоящему стандарту публикуется в ежегодно издаваемом информационном указателе «Национальные стандарты», а текст изменений и поправок - в ежемесячно издаваемых информационных указателях «Национальные стандарты». В случае пересмотра (замены) или отмены настоящего стандарта соответствующее уведомление будет опубликовано в ежемесячно издаваемом информационном указателе «Национальные стандарты». Соответствующая информация, уведомление и тексты размещаются также в информационной системе общего пользования - на официальном сайте Федерального агентства по техническому регулированию и метрологии в сети Интернет

Введение

Структура серии стандартов ПК 45А. Соотношения

с другими документами МЭК, МАГАТЭ и ИСО

Документом высшего уровня серии стандартов ПК 45А является МЭК 61513. В этом стандарте рассматриваются требования к системам контроля и управления, важным для безопасности атомных станций (АС), и он лежит в основе серии стандартов ПК 45А.

В МЭК 61513 имеются непосредственные ссылки на другие стандарты ПК 45А по общим вопросам, связанным с категоризацией функций и классификацией систем, оценкой соответствия, разделением систем, защитой от отказов по общей причине, аспектами программного обеспечения компьютерных систем, аспектам технического обеспечения компьютерных систем и проектированию пунктов управления. Те стандарты, на которые имеются непосредственные ссылки, рекомендуется использовать совместно с МЭК 61513 в качестве согласованной подборки документов. Другие стандарты ПК 45А, на которые в МЭК 61513 нет непосредственных ссылок, являются стандартами, связанными с конкретным оборудованием, техническими методами или конкретной деятельностью. Обычно эти документы низкого уровня, в которых по общим вопросам имеются ссылки на документы более высокого уровня, могут использоваться самостоятельно.

Для МЭК 61513 принята форма представления, аналогичная форме представления базовой публикации по безопасности МЭК 61508, с его структурой общего жизненного цикла безопасности и структурой жизненного цикла системы, и в нем дана интерпретация общих требований МЭК 61508-1, МЭК 61508-2 и МЭК 61508-4 для применения в ядерной области. Согласованность с МЭК 61513 будет способствовать соответствию требованиям МЭК 61508, интерпретированным для атомной промышленности. В этой структуре МЭК 60880 и МЭК 62138 соответствуют МЭК 61508-3 применительно к ядерной области.

В МЭК 61513 есть ссылки на стандарты ИСО, а также на документ МАГАТЭ 50-C-QA (теперь замененный на МАГАТЭ 50-C/SG-Q) по вопросам, связанным с обеспечением качества.

В серии стандартов ПК 45А последовательно реализуются и детализируются принципы и базовые аспекты безопасности, предусмотренные Правилами МАГАТЭ по безопасности атомных электростанций, а также серией документов МАГАТЭ по безопасности, в частности требованиям NS-R-1 «Безопасность атомных электростанций: проектирование» и руководством по безопасности NS-G-1.3 «Системы контроля и управления, важные для безопасности атомных электростанций». Термины и определения, применяемые в серии стандартов ПК 45А, согласованы с терминами и определениями, применяемыми в МАГАТЭ.

Системы контроля и управления, важные для безопасности.

Программное обеспечение компьютерных систем, выполняющих функции категорий В и

С

Nuclear power plants. Instrumentation

and control systems important for safety. Sofware aspects for computer-based

systems performing category В or C functions

Дата введения - 2012-01-01

1 Область применения

Настоящий стандарт содержит требования к программному обеспечению компьютерных систем, выполняющих функции безопасности категории В или С, определенные в МЭК 61226. Настоящий стандарт дополняет МЭК 60880 и МЭК 60880-2, которые содержат требования к программному обеспечению компьютерных систем, выполняющих функции безопасности категории A.

Настоящий стандарт также согласован с МЭК 61513 и дополняет его. Действия, относящиеся главным образом к системному уровню (например, интеграция, валидация и установка), в настоящем стандарте подробно не рассматриваются: неспецифичные для программного обеспечения требования, изложенные в МЭК 61513.

МЭК 61513 следующим образом устанавливает классы безопасности систем, важных для безопасности:

- системы контроля и управления (СКУ) класса безопасности 1 - в основном предназначены для выполнения функций безопасности категории A, но могут также выполнять функции безопасности категории B и/или C и функции, не классифицированные по безопасности;

- СКУ класса безопасности 2 - в основном предназначены для исполнения функций безопасности категории B, но могут также выполнять функции безопасности категории C и функции, не классифицированные по безопасности;

- СКУ класса безопасности 3 - в основном предназначены для выполнения функций безопасности категории C, но могут также выполнять функции, не классифицированные по безопасности.

Так как классифицированная конкретная СКУ может выполнять функции различных категорий безопасности и даже функции, не классифицированные по безопасности, требования настоящего стандарта относятся к классу безопасности СКУ.

Настоящий стандарт учитывает существующую практику по разработке программного обеспечения для СКУ, в частности:

- использование ранее разработанного программного обеспечения, оборудования и комплексов оборудования, которые не обязательно были разработаны по отраслевым стандартам ядерной промышленности;

- использование специализированных устройств типа «черный ящик» со встроенным программным обеспечением;

- использование проблемно-ориентированных языков программирования.

Настоящий стандарт не предназначен для использования в качестве технического руководства для программного обеспечения общего назначения. В нем представлены требования, которым должно соответствовать программное обеспечение СКУ классов безопасности 2 или 3 для достижения целей системного обеспечения ядерной безопасности.

2 Нормативные ссылки

В настоящем стандарте использованы нормативные ссылки на следующие международные стандарты:

МЭК 61226 Атомные станции. Системы контроля и управления, важные для безопасности. Классификация функций контроля и управления (IEC 61226, Nuclear power plants - Instrumentation and control systems important for safety - Classification of instrumentation and control functions)

МЭК 61513:2001 Атомные станции. Системы контроля и управления, важные для безопасности. Общие требования (IEC 61513, Nuclear power plants - Instrumentation and control for systems important to safety - General requirements for systems)

Для датированных ссылок применяют указанный вариант. Для недатированных ссылок применяют последнее издание документа (включая все изменения и поправки).

3 Термины и определения

В настоящем стандарте применяются следующие термины с соответствующими определениями:

3.1 анимация (animation): Процесс, посредством которого указанное в спецификации поведение демонстрируется с реальными значениями, полученными из задающих поведение выражений и некоторых входных величин.

[МЭК 60880]

3.2 прикладная функция (application function): Функция системы контроля и управления по выполнению задачи, связанной с контролируемым процессом, а не с функционированием самой системы.

[МЭК 61513]

3.3 проблемно-ориентированный язык (application oriented language): Компьютерный язык, специально разработанный для определенного типа применений и используемый лицами, являющимися специалистами в данном типе применений.

Примечание 1 - Группы оборудования обычно характеризуются проблемно-ориентированными языками, обеспечивающими удобное приспособление оборудования к специфичным требованиям.

Примечание 2 - Проблемно-ориентированные языки могут использоваться для обеспечения функциональных требований к системе контроля и управления и/или для установления или разработки прикладного программного обеспечения. Они могут базироваться на текстах, графике или на том и другом.

Примечание 3 - Например, языки функциональных блок-схем, языки, определенные МЭК 61131-3.

Примечание 4 - См. также термин «универсальный язык».

3.4 прикладное программное обеспечение (application software): Часть программного обеспечения СКУ, которая обеспечивает выполнение прикладных функций.

[МЭК 61513]

Примечание - См. также термины: «системное программное обеспечение», «операционная система».

3.5 категория функции контроля и управления (category of an I&C function): Одно из трех возможных обозначений (A, B, C) функций контроля и управления, устанавливаемое в результате рассмотрения влияния выполняемой функции на безопасность. Если функция не связана с безопасностью, то она не классифицируется.

[МЭК 61513]

Примечание - См. также термин «класс СКУ».

3.6 класс СКУ (class of an I&C system): Одно из трех возможных назначений (1, 2, 3) СКУ, важных для безопасности, устанавливаемое в результате рассмотрения требований, предъявляемых к выполнению функций контроля и управления, имеющих различное отношение к безопасности. Если система контроля и управления не выполняет функции, связанные с безопасностью, то она не классифицируется.

[МЭК 61513]

Примечание - См. также термин «категория функции контроля и управления».

3.7 сложность (complexity): Степень трудности понимания и верификации проекта, реализации или поведения системы или компонента.

[МЭК 61513]

3.8 управление конфигурацией (configuration management): Порядок применения технической и административной директив и контроля с целью определения и документирования функциональных и физических характеристик сложного устройства, управления их изменением, ведения записей и отчетов об изменении в работе и настройке, а также проверки соответствия конкретным требованиям.

[МЭК 61513]

3.9 спецификация проекта (design specification): Документ или комплект документов, который описывает устройство и работу изделия и используется в качестве основы для применения и интеграции изделия.

3.10 документация по безопасности (documentation for safety): Документ или комплект документов, который указывает, каким образом продукт может безопасно использоваться для решения прикладных задач, важных для безопасности.

3.11 комплекс оборудования (equipment family): Набор приборных и программных компонентов, которые могут работать совместно в одной или более определенных структурах (конфигурациях). Разработка специальной конфигурации для АС и соответствующего прикладного программного обеспечения может поддерживаться программными средствами; обеспечивает набор стандартных операций (библиотеку прикладных функций), которые могут быть объединены, образуя специальное прикладное программное обеспечение.

[МЭК 61513]

Примечание 1 - Комплекс оборудования может быть изделием определенного изготовителя или набором изделий, соединенных и настроенных поставщиком.

Примечание 2 - Термин «платформа оборудования» иногда используется как синоним термина «комплекс оборудования».

3.12 погрешность (error): Разность между рассчитанным, наблюдаемым или измеренным значением величины или параметра и истинным, установленным или теоретическим значением величины или параметра.

[МЭК 61513]

Примечание - См. также термины: «ошибка», «неисправность», «отказ».

3.13 рабочая программа (executable code): Программное обеспечение, которое включено в специализированную систему.

Примечание - Рабочая программа обычно включает в себя команды, которые должны выполняться техническим обеспечением специализированной системы, и сопутствующие данные.

3.14 отказ (failure): Отклонение реального функционирования от запланированного.

[МЭК 61513]

Примечание - См. также термины: «ошибка», «неисправность», «погрешность».

3.15 дефект (fault): Неисправность или ошибка в компоненте технического обеспечения, программного обеспечения или системы.

[МЭК 61513]

Примечание 1 - Дефекты могут быть подразделены на случайные и систематические. Случайные дефекты возникают в результате деградации технического обеспечения и вызывают отказы в непредвиденные моменты времени. Систематические неисправности возникают вследствие ошибок в проекте (например, ошибок в программном обеспечении) и при одинаковых условиях систематически ведут к одинаковым отказам.

Примечание 2 - Дефект (особенно дефект, связанный с проектированием) может оставаться незамеченным до тех пор, пока сохраняются условия, при которых он не отражается на выполнении функции, т.е. пока не произойдет отказ.

Примечание 3 - См. также термины: «ошибка», «погрешность», «отказ».

3.16 функциональная валидация (functional validation): Проверка правильности применения спецификаций прикладных функций относительно исходных требований к функциям и эксплуатационным характеристикам станции. Функциональная валидация дополняет валидацию системы и оценивается ее соответствие спецификации функций.

[МЭК 61513]

3.17 универсальный язык (general-purpose language): Компьютерный язык, разработанный для всех видов применения.

Примечание 1 - Программное обеспечение операционной системы групп оборудования обычно реализуется с использованием универсальных языков.

Примечание 2 - Например, Ада, Си, Паскаль.

Примечание 3 - См. также термин «проблемно-ориентированный язык».

3.18 интеграция (integration): Последовательная сборка компонентов и их проверка внутри завершенной системы.

3.19 архитектура контроля и управления (I&C architecture): Организованная структура важных для безопасности систем контроля и управления станции.

[МЭК 61513]

3.20 ошибка (mistake): Действие (или бездействие) человека, которое приводит к незапланированному результату.

[МЭК 60880]

Примечание - См. также термины: «дефект», «погрешность», «отказ».

3.21 режим работы (mode of behaviour): Функциональное состояние элемента программы, которое обеспечивает определенный рабочий режим.

Примечание - Пример: режим инициализации, нормальный режим, неполный режим в случае наличия дефекта в элементе или его окружении.

3.22 операционное программное обеспечение системы (operational system software): Часть программного обеспечения системы, рабочая программа которого выполняется на основном процессоре во время работы системы.

[МЭК 61513]

Примечание 1 - Например, операционная система, входные/выходные драйверы и драйверы коммуникаций, обработчик исключительных ситуаций, планировщик, сигнал прерывания управления, диагностика в реальном времени, управление резервированием и смягченной деградацией, библиотеки прикладного программного обеспечения.

Примечание 2 - См. также термины: «прикладное программное обеспечение», «системное программное обеспечение».

3.23 параметр (parameter): Элемент данных, управляющий поведением СКУ и/или ее программного обеспечения, который может быть изменен операторами во время работы станции.

3.24 ранее разработанное программное обеспечение (pre-developed software; PDS): Часть программного обеспечения, которая уже существует и доступна как коммерческий или запатентованный продукт.

[МЭК 61513]

Примечание 1 - Ранее разработанное программное обеспечение можно разделить на программное обеспечение общего назначения, которое не разрабатывалось для определенного технического обеспечения, и программное обеспечение, интегрированное в компоненты оборудования, которое применяется совместно с оборудованием.

Примечание 2 - В настоящем стандарте этот термин не охватывает инструментальные программы, даже если они были ранее разработаны.

3.25 программа (program): Написанный человеком документ, который преобразуется в рабочую программу автоматизированными инструментальными программами.

Примечание - К ним можно причислить традиционные программы, написанные с помощью универсальных языков. Сюда также входят программы, написанные с помощью проблемно-ориентированных языков.

3.26 защищенность (security): Способность компьютерной системы обеспечивать необходимую уверенность в том, что неуполномоченные лица и системы не смогут модифицировать программное обеспечение и его данные и не будут иметь доступ к функциям системы при том, что такая возможность будет обеспечена для уполномоченных лиц и систем.

[МЭК 61513]

3.27 программное обеспечение (software): Программы (т.е. наборы упорядоченных команд), данные, правила и любая связанная с этим документация, имеющая отношение к работе компьютеризированных СКУ.

[МЭК 60880]

3.28 модификация программного обеспечения (software modification): Изменение в уже согласованном документе (документах), которое(рые) ведет(дут) к изменению рабочей программы.

Примечание - Модификация программного обеспечения может происходить на начальной стадии разработки программного обеспечения (например, для устранения ошибок, найденных на более поздних стадиях разработки) либо уже после введения программного обеспечения в эксплуатацию.

3.29 компонент программного обеспечения (software component): Один из элементов проекта, составляющих часть программного обеспечения. Он может быть разделен на другие компоненты программного обеспечения.

[МЭК 61513]

3.30 разработка программного обеспечения (software development): Этап жизненного цикла программного обеспечения, который осуществляется для создания программного обеспечения СКУ или программного продукта.

Примечание - Разработка охватывает все действия - от создания спецификации требований к программному обеспечению до его валидации и установки на объекте.

3.31 жизненный цикл безопасности программного обеспечения (software safety lifecycle): Необходимая деятельность при разработке и эксплуатации программного обеспечения СКУ, важной для безопасности, осуществляемая в течение всего периода времени, начиная с разработки спецификации требований к программному обеспечению и заканчивая выведением программного обеспечения из эксплуатации.

[МЭК 61513]

3.32 статический анализ (static analysis): Процесс оценки системы или компонента, базирующийся на ее (его) форме, структуре, содержании или документации.

[МЭК 60880]

3.33 системное программное обеспечение (system software): Часть программного обеспечения СКУ, созданная для конкретного компьютера или семейства оборудования с целью облегчения разработки, эксплуатации и модификации этих объектов и связанных с ними программ.

[МЭК 61513]

Примечание 1 - Системное программное обеспечение комплекса оборудования обычно состоит из операционного программного обеспечения системы и поддерживающего программного обеспечения (инструментальных программ).

Примечание 2 - См. также термины: «прикладное программное обеспечение», «операционное программное обеспечение системы».

3.34 валидация программного обеспечения (software validation): Тестирование и оценка интегрированной системы на соответствие спецификациям функциональных, эксплуатационных характеристик и интерфейсов, содержащихся в требованиях к СКУ.

3.35 верификация (verification): Подтверждение экспертизой и предоставлением объективного свидетельства того, что результаты функционирования соответствуют целям и требованиям, определенным для такого функционирования.

[ИСО 12207]

4 Ключевые концепции и допущения

В настоящем разделе представлены некоторые ключевые концепции и допущения, которые касаются характера программного обеспечения и вопросов его разработки для СКУ классов безопасности 2 или 3 и на которых базируется нормативный документ.

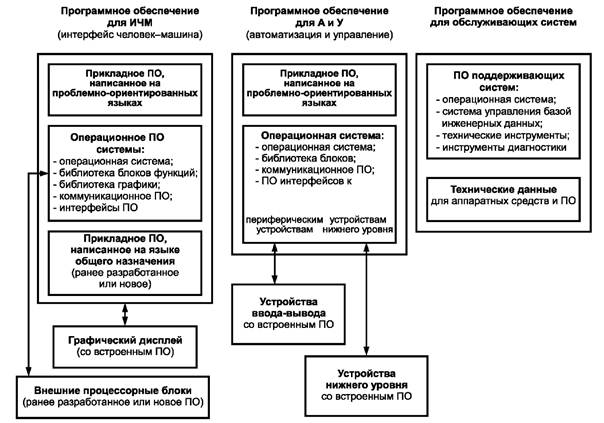

4.1 Типы программного обеспечения

Различные виды работы, выполняемой программным обеспечением и компонентами программного обеспечения в типичной СКУ или в архитектуре контроля и управления показаны на рисунке 1. Компоненты программного обеспечения могут часто определяться как программное обеспечение системы или прикладное программное обеспечение. Программное обеспечение системы может также быть подразделено на операционное программное обеспечение системы, встроенное в СКУ, важную для безопасности, и поддерживающее программное обеспечение (или инструментальные программы), которое является автономным либо встроенным в системы поддержки, классифицируемые как не важные для безопасности. Программное обеспечение может также находиться в специализированных устройствах, таких как датчики и исполнительные механизмы, устройства связи и бесперебойного электропитания (БЭП).

Рисунок 1 - Типичные части программного обеспечения в компьютерных СКУ

Программное обеспечение СКУ также подразделяют на ранее разработанное программное обеспечение (которое обычно обеспечивает функции, полезные для ряда СКУ) и новое (которое разработано для конкретных задач СКУ). Системное программное обеспечение обычно бывает ранее разработанным, а прикладное программное обеспечение - новым, но это правило не абсолютное. Требования настоящего стандарта, которым должно соответствовать новое программное обеспечение, могут также быть предъявлены и к ранее разработанному программному обеспечению. Настоящий стандарт также содержит альтернативные требования, которым должно, в частности, соответствовать ранее разработанное программное обеспечение или встроенное программное обеспечение специализированных устройств.

Многие современные комплексы оборудования обеспечены ориентированными на прикладные задачи обширными инструментальными средствами разработки, которые позволяют инженерам станции или системным инженерам устанавливать свои требования к программному обеспечению с использованием графических методов. Инструментальные средства могут автоматически транслировать графические программы в исполняемое прикладное программное обеспечение. При надлежащем качестве этих инструментальных средств данный подход может применяться для уменьшения риска появления ошибок.

4.2 Типы данных

Во многих проектах систем широко используются данные конфигурации. Данные конфигурации могут быть связаны с операционным программным обеспечением системы или с прикладным программным обеспечением. Данные конфигурации, связанные с прикладным программным обеспечением, состоят, главным образом, из технических данных станции, вытекающих из проекта станции, и обычно подготавливаются проектантами станции, которые не обязаны иметь навыков разработки программного обеспечения. Данные конфигурации могут быть разделены следующим образом:

- элементы данных, которые не предназначены для изменения операторами станции в режиме реального времени и должны соответствовать тем же требованиям, которые предъявляются к остальной части программного обеспечения;

- параметры, т.е. элементы данных, которые могут изменяться операторами при эксплуатации станции (например, пределы срабатывания аварийной сигнализации, данные калибровки аппаратуры) и к которым предъявляются специфичные требования.

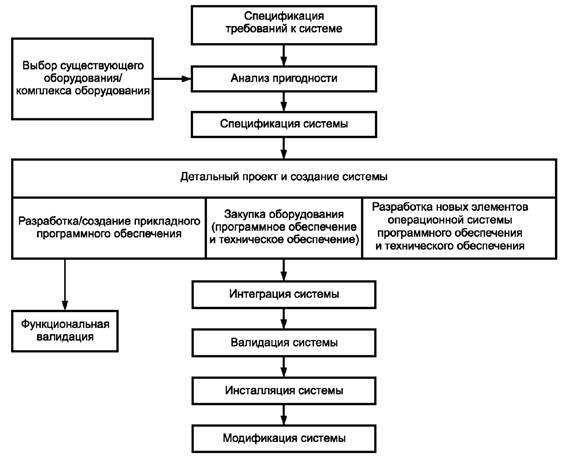

4.3 Жизненные циклы безопасности и программного обеспечения

Рисунок 2 - Мероприятия жизненного цикла системы безопасности (в соответствии с МЭК 61513)

Программное обеспечение обычно вносит существенный вклад в функции, выполняемые СКУ. Оно может также поддерживать дополнительные функции, введенные в соответствии с проектом системы (например, инициализацию и контроль технического обеспечения, связь между подсистемами, синхронизацию подсистем). Таким образом, жизненный цикл безопасности программного обеспечения в большинстве случаев тесно связан с жизненным циклом безопасности системы. В частности, спецификация требований к программному обеспечению является частью или непосредственно вытекает из спецификации системы и проекта системы.

Хотя верификация новых компонентов программного обеспечения несомненно является частью жизненного цикла безопасности программного обеспечения, часто нет отдельной и четко установленной границы между интеграцией программного обеспечения и интеграцией системы. Поэтому в настоящем стандарте интеграция программного обеспечения рассматривается как часть интеграции системы. Валидация программного обеспечения также рассматривается как часть валидации системы.

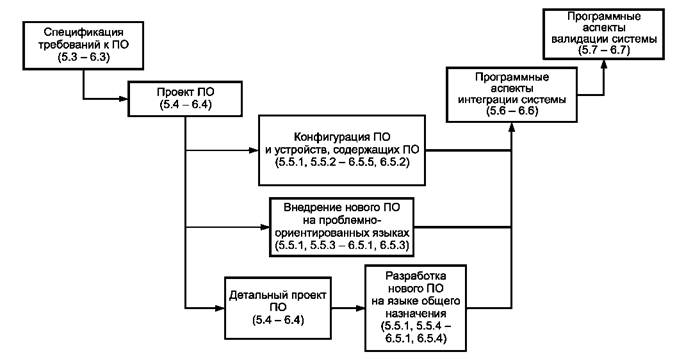

Рисунок

3 - Схема мероприятий, относящихся к программному обеспечению в жизненном цикле

системы

безопасности (блоки, выделенные пунктиром, относятся к мероприятиям, на которые

требования настоящего

стандарта не распространяются)

Соотношение между мероприятиями жизненного цикла безопасности системы и жизненного цикла безопасности программного обеспечения показано на рисунках 2 и 3.

Необходимо отметить, что, хотя МЭК 61513 устанавливает два различных пути создания нового программного обеспечения (прикладное ПО и операционное ПО системы, см. рисунки 2 и 3), в настоящем стандарте требования к созданию нового программного обеспечения объединены в четыре группы:

5.5.1 и 6.5.1 - предусматривают требования, которые являются применимыми независимо от того, какая техника создания используется;

5.5.2 и 6.5.2 - предусматривают требования, специфичные для конфигурации ранее разработанного программного обеспечения и устройств, содержащих программное обеспечение, в частности, для установления параметров и других данных конфигурации;

5.5.3 и 6.5.3 - предусматривают требования, специфичные для разработки и проверки программного обеспечения, написанного на проблемно-ориентированных языках;

5.5.4 и 6.5.4 - предусматривают требования, специфичные для реализации и верификации программного обеспечения, написанного на универсальных языках.

Блоки схемы, обозначенные на рисунке 3 как «разработка/создание прикладного программного обеспечения» и «разработка нового операционного программного обеспечения системы», представляют большую и существенную часть жизненного цикла безопасности программного обеспечения. Более подробно деятельность, осуществляемая между составлением спецификации требований к ПО и валидацией системы с четким представлением трех различных путей реализации проекта программного обеспечения (конфигурация ранее разработанного программного обеспечения и устройств, использование проблемно-ориентированных языков и использование языков общего назначения) показана на рисунке 4.

Рисунок 4 - Мероприятия жизненного цикла безопасности программного обеспечения по МЭК 62138

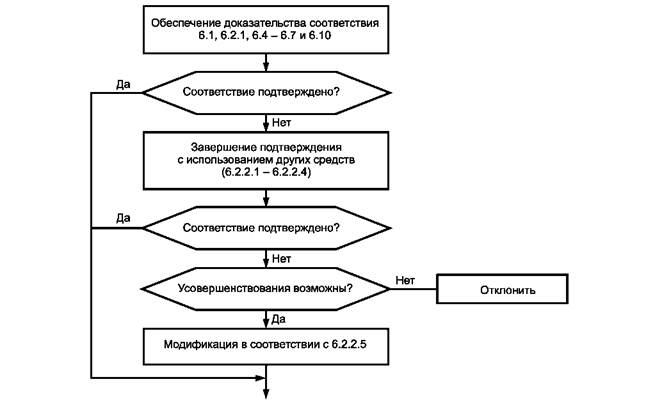

Рисунок

5 - Алгоритм проверки корректности ранее разработанного программного

обеспечения для СКУ класса

безопасности 2

Еще одним мероприятием особой важности жизненного цикла безопасности программного обеспечения является выбор ранее разработанного программного обеспечения, поскольку этот тип программного обеспечения обычно представляет существенную часть завершенного и интегрированного программного обеспечения. Более подробно алгоритм проверки корректности ранее разработанного программного обеспечения для СКУ класса безопасности 2 представлен на рисунке 5.

4.4 Принципы градации

Вследствие распределения функций в отношении безопасности по категориям А, В и С соответствующая градация была введена и для требований к программному обеспечению СКУ, относящемуся к классам безопасности 1, 2 и 3.

Применение требований настоящего стандарта для класса безопасности 3 обеспечивает базовый уровень доверительности, соответствующий программному обеспечению СКУ, важных для безопасности. При этом руководствуются следующими принципами:

- наличие программы обеспечения качества;

- особое внимание уделяют тому, чтобы программное обеспечение:

1) вносило необходимый вклад в функции, важные для безопасности, и не оказывало на них отрицательного влияния,

2) соответствовало положениям спецификации требований программного обеспечения, которые устанавливают ограничения, важные для безопасности;

- обеспечение как можно более раннего информирования операторов СКУ об ошибках и отказах программного обеспечения, которые могут повлиять на функции, важные для безопасности, с тем чтобы можно было предпринять необходимые действия;

- наличие документально оформленных спецификаций требований к программному обеспечению, спецификаций проекта, спецификаций интеграции, спецификаций валидации и спецификаций модификации.

Для класса безопасности 2 в дополнение к принципам, уже изложенным для класса 3, в настоящем стандарте добавляют принципы:

- базирующееся на тестированиях и проекте обоснования того, что требование к характеристике, связанной с безопасностью (например, время реакции), будет выполнено для всех заданных условий;

- использование документации по безопасности для ранее разработанного программного обеспечения и для ранее разработанных устройств с встроенным программным обеспечением; цель такой документации состоит в том, чтобы обеспечить всю необходимую информацию для безопасного использования программного обеспечения или устройства; в частности, требование по представлению основанного на проекте обоснования эксплуатационных характеристик, связанных с безопасностью, устанавливает минимальный уровень необходимой информации;

- использование ранее разработанного программного обеспечения и устройств с встроенным программным обеспечением в соответствии с правилами, основанными на соответствующей документации по безопасности;

- конфигурирование и использование ранее разработанных устройств по типу «черного ящика» согласно правилам, обеспечивающим уменьшение влияния известных или ожидаемых типов отказов;

- обоснование корректности и функциональной пригодности ранее разработанного программного обеспечения и ранее разработанных устройств с встроенным программным обеспечением; процесс такого обоснования корректности использования ПО и устройств по классу безопасности 2 показан на рисунке 5;

- обширная и документально оформленная верификация детального проекта и реализации нового программного обеспечения; верификация может включать в себя анализ документации, анализ с помощью инструментальных программ и тестирования;

- более жесткие требования по верификации, управлению конфигурацией ПО, выбору и использованию инструментальных программ и языков программирования, защищенности и сохранению работоспособности при отказе отдельных элементов;

- четкие требования к простоте, ясности, точности, проверяемости, тестируемости и модифицируемости.

Если одно и тоже требование применимо к обоим классам безопасности, то степень необходимого обоснования соответствия может зависеть от класса безопасности. В частности, для класса 3 эта степень может быть меньшей применительно к функциям, не определенным в качестве важных для безопасности и не подвергающих риску функции, определенные в качестве важных для безопасности.

Требования для программного обеспечения СКУ класса безопасности 1 приведены в МЭК 60880.

Требования и рекомендации настоящего стандарта приведены в разделе 5 (для класса 3) и 6 (для класса 2). Эти разделы могут применяться независимо друг от друга. Они имеют одинаковую структуру, так что подразделы 5.х.у и 6.х.у устанавливают требования и рекомендации по одному типу. Требования раздела 6, не идентичные требованиям раздела 5 (дополнительные или модифицированные), выделены курсивом. Все требования и рекомендации двух подразделов структурированы и пронумерованы, и те из них, которые относятся к одной проблеме, имеют одинаковый номер. Все другие пункты являются справочными.

Целью настоящего стандарта является не установление конкретного комплекта документации, а скорее определение информации, которая должна быть оформлена документально. Конкретные иерархия и формат принятой документации могут изменяться при условии соблюдения принципов, изложенных в настоящем стандарте.

5 Требования к программному обеспечению СКУ, выполняющих функции категории С1)

__________

1) Нумерация пунктов в подразделениях соответствует нумерации раздела 6.

5.1 Общие требования

Пункт 6.2.1 МЭК 61513 предусматривает требования к обеспечению качества на уровне СКУ. Данный подраздел содержит следующие специфичные или особо важные дополнительные требования к программному обеспечению:

1 Разработка программного обеспечения должна проводиться в соответствии с жизненным циклом безопасности программного обеспечения. Положения этого жизненного цикла безопасности программного обеспечения должны быть определены в программе обеспечения качества.

Программа обеспечения качества может быть частью программы обеспечения качества системы или отдельной программой обеспечения качества программного обеспечения.

2 Если для программного обеспечения используется отдельная программа обеспечения качества, то она должна быть совместима с программой обеспечения качества системы. В этих двух программах необходимо учитывать применимые требования 6.2.1 МЭК 61513.

3 Этап разработки жизненного цикла безопасности программного обеспечения в программе обеспечения качества должен быть разделен на конкретные мероприятия. Эти мероприятия должны включать в себя действия, необходимые для достижения требуемого качества программного обеспечения, и обеспечивать объективное свидетельство того, что это качество достигнуто.

4 В спецификации мероприятий должны быть указаны:

- их цели;

- их отношения и взаимосвязь с другими мероприятиями;

- исходные данные и результаты;

- организация мероприятий и связанная с ними ответственность.

Должны быть также указаны необходимое содержание и свойства исходных данных и результатов.

5 Программа обеспечения качества должна содержать требование о том, чтобы выполнение каждого мероприятия возлагалось на компетентных лиц, обеспеченных соответствующими ресурсами.

6 Программа обеспечения качества должна содержать требование о том, чтобы изменения в уже утвержденной документации были определены, проанализированы и утверждены уполномоченными на это лицами.

7 Программа обеспечения качества должна содержать требование о том, чтобы методы, языки, инструменты, правила и используемые стандарты были определены, оформлены документально и изучены и усвоены соответствующими лицами.

8 Программа обеспечения качества должна содержать требование о том, чтобы в случае использования нескольких методов, языков, инструментов, правил и/или стандартов было ясно, какие из них должны использоваться для каждого мероприятия.

9 Программа обеспечения качества должна содержать требование о том, чтобы специфичные для проекта термины, выражения, сокращения и условные обозначения были четко определены.

10 Программа обеспечения качества должна содержать требование о том, чтобы возникающие проблемы были отслежены и решены.

11 Программа обеспечения качества должна содержать требование регистрации результатов ее применения. В частности, должно содержаться требование регистрации результатов верификации и анализа вместе с областью их проведения, а также регистрации полученных заключений и согласованных решений. Любое отклонение от программы обеспечения качества должно быть обосновано и оформлено документально.

Дополнительные руководства по обеспечению качества программного обеспечения приведены в ИСО 9000-3.

1 План верификации должен определять область верификации программного обеспечения и предусматривать необходимые мероприятия.

2 Верификация и анализ должны быть выполнены в соответствии с документально оформленными положениями. В частности, на этапах жизненного цикла безопасности программного обеспечения, указанных в плане верификации, должны быть верифицированы результаты мероприятий, обозначенных в плане верификации и подтверждающих, что:

- результаты находятся в рамках управления конфигурацией;

- для мероприятий имеются точно определенные исходные данные и результаты мероприятий согласуются с этими исходными данными;

- мероприятия реализуют указанные для них цели, а их результаты обладают требуемыми содержанием и свойствами и соответствуют каждому из согласованных решений;

- результаты являются ясными, точными и своевременными;

- результаты согласуются с каждым из применимых к ним правил;

- результаты согласуются с применимыми для них требованиями данного стандарта.

«Точно определенный» означает то, что текст понятен и не является двусмысленным. «Ясный» означает то, что лица, которые должны читать документ, могут полностью понять его без чрезмерных усилий, даже если они ранее не участвовали в проекте, при условии, что они обладают необходимыми знаниями. «Точный» означает, что двусмысленности отсутствуют.

Объем мероприятий по верификации и анализу может зависеть от масштаба и характера программного обеспечения, масштаба и характера результатов, подвергаемых верификации и анализу, а также от применяемых методов и инструментальных программ. Объем мероприятий может быть уменьшен для конкретных требований, которые не определены в качестве важных для безопасности (см. 5.3.3, перечисление 6) и не могут отрицательно влиять на функции, определенные в качестве важных для безопасности.

3 Верификация результатов мероприятий должна проводиться компетентными лицами, не принимавшими участия в этих мероприятиях. В их число должны входить представители структур, связанных с использованием этих результатов, а также, при необходимости, другие эксперты.

Это не означает, что лицо, являющееся автором одного документа, не может верифицировать другой документ.

4 Верификации должны подвергаться: спецификация требований к программному обеспечению, спецификация проекта программного обеспечения и план валидации программного обеспечения.

5.1.3 Управление конфигурацией

Подпункт 6.2.1.2 МЭК 61513 содержит требования по управлению конфигурацией на уровне СКУ. В нем предусмотрены следующие дополнительные требования, специфичные или особенно важные для программного обеспечения:

1 Управление конфигурацией программного обеспечения должно быть выполнено согласно положениям плана управления конфигурацией или программы обеспечения качества. Эти положения должны согласовываться с положениями управления конфигурацией на уровне системы.

2 Управление конфигурацией должно применяться к элементам, связанным с правильностью программного обеспечения. В плане управления конфигурацией должно быть определено, какие элементы программного обеспечения или какие типы элементов программного обеспечения должны находиться под управлением конфигурацией. В частности, в него должны входить:

- ключевые документы жизненного цикла безопасности (в особенности документы, требующие верификации);

- компоненты программного обеспечения, необходимые для построения рабочей программы, и сама рабочая программа;

- инструментальные программы, влияющие на правильность программного обеспечения и/или проекта системы.

3 В плане управления конфигурацией должны быть определены технические средства для идентификации элементов программного обеспечения и их версий, находящихся под управлением конфигурацией.

4 План управления конфигурацией должен обеспечивать однозначное определение версии программного обеспечения, используемой в данной версии системы или оборудования, и версии элементов, которые вместе составляют данную версию программного обеспечения.

5.1.4 Выбор и использование инструментальных программ

Инструментальные программы могут играть важную роль в предотвращении внесения дефектов в программное обеспечение или проект системы, а также в обнаружение уже существующего дефекта. В частности, инструментальные программы могут помочь в создании проекта архитектуры СКУ и нового прикладного программного обеспечения или автоматизировать это создание.

1 Инструментальные программы должны способствовать тем этапам разработки, которые обеспечивают правильность программного обеспечения и проекта системы.

Обычно предпочтительно уделить внимание не только качеству и использованию отдельных инструментальных программ, но и их совместимости с другими инструментальными программами, с тем чтобы собранные вместе инструментальные программы составляли взаимосвязанный набор. В целом, предпочтительней использовать известную инструментальную программу с обширным опытом эксплуатации вместо инструментальной программы без опыта эксплуатации, хотя каждый случай требует отдельного рассмотрения с учетом его преимуществ.

2 Комплексы оборудования, используемые для создания СКУ, рекомендуется связывать с инструментальными программами, снижающими риск внесения дефектов в новое прикладное программное обеспечение.

Эти инструментальные программы обычно включают в себя поддержку проблемно-ориентированных языков, позволяя операторам станции и системы устанавливать или верифицировать прикладные функции. Другими существенными задачами для таких инструментальных программ могут быть анимация, генерация кодов и помощь в определении функционального набора тестовых примеров.

3 Комплексы оборудования, используемые при разработке СКУ, должны быть связаны с инструментальными программами, что может снизить риск появления дефектов в конфигурации их ранее разработанного программного обеспечения и проекта системы.

Такие инструменты могут, например, помочь проектировщикам системы в:

- организации системы в виде соответствующего набора связанных подсистем;

- распределении прикладных функций между подсистемами;

- конфигурировании подсистем, их коммуникаций и операционных систем;

- обеспечении необходимых ресурсов для всех режимов работы системы;

- учете существующих ограничений при проектировании и реализации, в особенности обеспечивающих корректность и устойчивость системы.

4 Программа обеспечения качества должна точно определять инструментальные программы, которые могут повлиять на корректность программного обеспечения и/или проекта системы.

5 Для таких инструментальных программ должны быть предусмотрены эксплуатационные документы, обеспечивающие их использование по назначению.

7 Рекомендуется, чтобы были представлены свидетельства качества тех инструментальных программ, которые могут внести дефекты в программное обеспечение или проект системы, а также свидетельства их способности приводить к правильным результатам.

Примерами таких инструментальных программ являются генераторы кодов и компиляторы.

Свидетельство качества инструментальных программ и их способности приводить к правильным результатам может базироваться на опыте эксплуатации, сертификации инструментальной программы, сертификации поставщиков инструментальных программ для соответствующей деятельности, гарантии применения соответствующих процессов разработки инструментальной программы и/или ее тестирований.

1 Используемые для создания программного обеспечения языки (проблемно-ориентированные или универсальные) должны иметь точные и документально оформленные синтаксис и семантику.

2 По возможности, предпочтение должно отдаваться проблемно-ориентированным языкам.

4 Если для создания одной рабочей программы используется более одного языка, интерфейсы между языками должны быть оформлены документально.

Интерфейс между языками включает в себя схемы передачи аргумента и представление структур данных.

6 Используемые универсальные языки должны поддерживать статический ввод переменных.

Прямой и статический ввод переменных предпочтителен по сравнению с косвенным или динамическим вводом.

Цель защищенности состоит в обеспечении необходимой уверенности в том, что неуполномоченные лица и системы не смогут модифицировать программное обеспечение и его данные и не будут иметь доступа к функциям системы, в то время как такая возможность будет предоставлена для уполномоченных лиц и систем. Пункты 5.4.2 и 6.2.2 МЭК 61513 предусматривают требования к защищенности на уровне архитектуры СКУ и индивидуальной системы. В настоящем подразделе предусмотрены следующие дополнительные требования, специфичные или особенно важные для программного обеспечения:

1 Должен быть проведен и документально оформлен анализ угроз защищенности и уязвимости в отношении аспектов программного обеспечения СКУ. В нем следует учитывать необходимые этапы жизненного цикла безопасности системы и программного обеспечения. В этом анализе следует определить требования, касающиеся защиты, доступности, конфиденциальности и целостности данных и функций.

В анализ могут быть включены:

- идентификация защищенности ключевых данных и функций;

- идентификация и подтверждение права доступа персонала;

- управление защищенностью доступа к ключевым данным и функциям;

- управление защищенностью ключевых данных и функций;

- оперативный контроль действий персонала, связанных с защищенностью.

2 Разработка программного обеспечения должна быть выполнена согласно положениям программы обеспечения защищенности или программы обеспечения качества. Эти требования должны быть основаны на результатах анализа угроз и уязвимостей и согласованы с требованиями 5.4.2 и 6.2.2 МЭК 61513.

3 В ответственных случаях программное обеспечение должно иметь такие конфигурацию и параметры, которые позволят избежать его лишней уязвимости.

4 В план следует включать положения по оценке эффективности осуществленных решений.

5.2 Выбор ранее разработанного программного обеспечения

Подпункт 6.1.2.1 МЭК 61513 предусматривает общие требования при выборе ранее разработанных компонентов (не обязательно компонентов программного обеспечения). Настоящий подраздел вводит следующие дополнительные требования, специфичные или особенно важные для программного обеспечения.

5.2.1 Эксплуатационные документы

5.2.1.1 Цели

1 Ранее разработанное программное обеспечение должно сопровождаться документами, содержащими необходимую информацию для использования этого программного обеспечения в СКУ.

В настоящем стандарте сопроводительный документ (пакет документов), содержащий(х) необходимую информацию для функционирования СКУ, назван «эксплуатационные документы». Если ранее разработанное программное обеспечение является частью оборудования или комплекса оборудования, то такие документы могут быть частью эксплуатационных документов на оборудование или семейство оборудования.

5.2.1.2 Содержание

1 Эксплуатационные документы должны включать в себя описание:

- предусмотренных функций;

- интерфейсов с приложениями;

- ролевых имен, типов, форматов, диапазонов и пределов входных, выходных и исключающих сигналов, параметров и данных конфигурации (если присвоены);

- различных режимов работы и соответствующих условий перехода;

- любых ограничений, относящихся к использованию ранее разработанного программного обеспечения.

3 Там, где это необходимо, эксплуатационные документы должны также предоставлять информацию о характеристиках функций (например, в виде времени срабатывания).

Функции, интерфейсы и характеристики могут зависеть от режима работы, значений параметров, данных конфигурации и условий, предусмотренных для программного обеспечения.

5.2.1.3 Свойства

1 Эксплуатационные документы должны быть четкими, не допускающими двоякой интерпретации.

5.2.2 Свидетельство корректности

5.2.2.1 Общие требования

1 Должна быть подтверждена корректность ранее разработанного программного обеспечения в отношении к его эксплуатационным документам.

Обычно подтверждение является качественным, т.к. общепризнанных методов количественной оценки не существует. Для ранее разработанного программного обеспечения подтверждение может базироваться на таких различных типах свидетельств, как, например:

- свидетельство соответствия всем требованиям или части требований 5.1, 5.2.1, 5.4, 5.5, 5.6, 5.7 и 5.10 (если применимы);

- специфичные для проекта дополнительные тестирования;

- применимый и надежный опыт эксплуатации;

- сертификация, проводимая уполномоченными органами.

Доверие к ранее разработанному программному обеспечению достигается легче, если оно может использоваться только ограниченным числом способов и/или если проект СКУ и его программного обеспечения предусматривает четкий набор условий их использования.

5.2.2.2 Дополнительные тестирования

Для класса безопасности 3 нет необходимости в требованиях по данному разделу.

5.2.2.3 Эксплуатационный опыт

Для класса безопасности 3 нет необходимости в требованиях по данному разделу.

5.2.2.4 Сертификация

Для класса безопасности 3 нет необходимости в требованиях по данному разделу.

5.2.2.5 Модификация

Для класса безопасности 3 нет необходимости в требованиях по данному разделу.

5.2.3 Функциональная пригодность

Для класса безопасности 3 нет необходимости в требованиях по данному разделу.

5.2.4 Выбор и использование специализированных устройств с встроенным программным обеспечением

Устройства по типу «черный ящик» с встроенным программным обеспечением могут использоваться в СКУ при следующих условиях:

1 Программное обеспечение устройства должно быть интегрировано так, чтобы оно не могло быть изменено пользователем и использоваться отдельно от остальной части устройства.

2 Число функций устройства, его потенциал для конфигурации и объем его интерфейсов и взаимодействий с остальной частью СКУ должны быть ограничены так, чтобы тестирования могли охватить все функции.

3 Должно быть предоставлено свидетельство того, что данное устройство соответствует требованиям 5.2.1 и 5.2.2.

4 Должно быть представлено свидетельство того, что конфигурация и использование устройства в СКУ соответствуют требованиям 5.4, 5.5.1 и 5.5.2.

5.3 Спецификация требований к программному обеспечению

Настоящий подраздел завершает и уточняет требования подпункта 6.1.2.3 МЭК 61513.

1 Требования к программному обеспечению СКУ должны быть определены и оформлены документально.

В настоящем стандарте соответствующий документ или пакет документов назван «Спецификация требований к программному обеспечению». Его цель состоит в определении задач программного обеспечения без определения путей их решения. Однако ограничивающие факторы проекта и разработки, вероятно, придется определить, если это потребуется при рассмотрении проекта СКУ или архитектуры СКУ.

3 Спецификация требований к программному обеспечению должна быть такой, чтобы:

- она способствовала уверенности в корректности проекта СКУ;

- было показано соответствие СКУ требованиям МЭК 61513.

Требования, относящиеся к спецификации требований к программному обеспечению, содержатся главным образом в 6.1.1.2, 6.1.1.3, 6.1.1.4, 6.1.2.2, 6.1.2.4 и 6.1.3 МЭК 61513.

4 Спецификация требований к программному обеспечению должна быть основой проекта программного обеспечения, валидации программного обеспечения и возможных модификаций программного обеспечения.

1 Ссылки на другие документы, имеющиеся в спецификации требований к программному обеспечению, должны быть четкими и однозначными.

1 Спецификация требований к программному обеспечению должна определять:

- прикладные функции, которые должны быть снабжены программным обеспечением;

- различные режимы работы программного обеспечения и соответствующие условия переходов;

- интерфейсы и взаимодействие программного обеспечения с его окружающей средой (например, операторами, остальной частью системы СКУ, другими системами и оборудованием, с которыми оно взаимодействует или разделяет ресурсы), включая ролевые имена, типы, форматы, диапазоны и ограничения по входам и выходам;

- параметры программного обеспечения, которые (при необходимости) изменяются операторами во время эксплуатации, их ролевые имена, типы, форматы, диапазоны и ограничения, а также проверки, осуществляемые программным обеспечением в случае изменений этих параметров;

- требуемые рабочие характеристики (там, где это необходимо);

- указание на то, чего программное обеспечение не должно делать или избегать (там, где это необходимо);

- при необходимости, требования или допущения, устанавливаемые программным обеспечением к его окружению.

2 Спецификация требований к программному обеспечению должна также устанавливать условия (например, требуемую нагрузку), создаваемые для программного обеспечения окружающей средой, особенно для наихудшего случая.

Требования к функциям, интерфейсам и характеристикам могут зависеть от режима работы, значений параметров, данных конфигурации и условий, создаваемых для программного обеспечения.

3 Спецификация требований к программному обеспечению должна определять режимы его работы при обнаружении ошибок или отказов. Если для системы СКУ требуются периодические тестирования, то спецификация требований к программному обеспечению должна также определять требования к режиму выполнения таких тестирований.

4 Спецификация требований к программному обеспечению должна содержать требования к качеству программного обеспечения и указывать на необходимые ограничения проекта программного обеспечения и его работы с целью обеспечения его корректности и работоспособности.

Например, в спецификацию требований к программному обеспечению могут входить ограничения, направленные на:

- обеспечение уверенности в правильности программного обеспечения и проекта системы (например, пределы, устанавливаемые при использовании динамически размещенных ресурсов, таких как память, вычислительная мощность, полоса пропускания канала связи, ресурсы операционной системы);

- увеличение способности программного обеспечения и СКУ быть устойчивым к дефектам, обнаруживать ошибки и отказы и оповещать о них, работать в указанных режимах и восстанавливаться после отказов;

- обеспечение уверенности в том, что ошибки операторов и отказы других систем или оборудования, с которыми программное обеспечение взаимодействует или использует общие ресурсы, не будут приводить к недопустимым результатам.

5 Спецификация требований к программному обеспечению должна определять задачи программного обеспечения по своевременному информированию операторов об ошибках или отказах, касающихся функций СКУ, идентифицированных как «важные для безопасности». Информация, предоставляемая операторам, должна позволять им предпринимать соответствующее действие.

6 Спецификация требований к программному обеспечению должна определять функции и требования категории безопасности C.

Для класса безопасности 3 нет необходимости в требованиях по данному разделу.

5.4 Проект программного обеспечения

1 Проект программного обеспечения должен быть оформлен документально. В документации должен быть приведен обзор организации и функционирования программного обеспечения.

В настоящем стандарте соответствующий документ или пакет документов назван «Спецификация проекта программного обеспечения». Если используется ранее разработанное программное обеспечение, то в спецификации проекта программного обеспечения может быть дана ссылка на соответствующий эксплуатационный документ.

3 Спецификация проекта программного обеспечения должна обеспечивать свидетельство того, что положения спецификации требований к программному обеспечению, важному для безопасности, приняты во внимание и будут удовлетворяться при всех указанных условиях.

5 Спецификация проекта программного обеспечения должна обеспечивать (в случае необходимости) устранение неблагоприятных побочных эффектов, связанных с ошибками и отказами программного обеспечения, до его возвращения к нормальному режиму работы.

7 Спецификация проекта программного обеспечения должна служить основой для реализации и интеграции программного обеспечения, а также возможных его модификаций.

1 Исходные данные для процесса проектирования программного обеспечения должны включать в себя спецификацию требований к программному обеспечению и эксплуатационные документы на ранее разработанное программное обеспечение.

Исходные данные могут также включать в себя другие документы, такие, например, как специфичные проектные ограничения и/или правила и стандарты, применимые к исходным данным.

1 Спецификация проекта программного обеспечения должна включать в себя спецификацию:

- полной организации программного обеспечения;

- полного функционирования программного обеспечения в условиях и режимах работы, требуемых в соответствии со спецификацией требований к программному обеспечению.

2 Полная организация должна обеспечить информацию относительно:

- четкой идентификации и конфигурации ранее разработанного программного обеспечения;

- распределения ресурсов, компонентов и задач программного обеспечения по подсистемам;

- распределения (под) функций и характеристик программного обеспечения по определенным для него задачам;

- главных внутренних интерфейсов, в частности интерфейсов между задачами программного обеспечения.

Полное функционирование должно обеспечивать информацию относительно:

- взаимодействия, протоколов связи и информационных потоков;

- установления последовательностей и временных ограничений;

- использования ресурсов;

- синхронизации, особенно при использовании разделенных ресурсов.

Для класса 3 безопасности нет необходимости в требованиях по данному разделу.

5.5 Реализация нового программного обеспечения

Требования настоящего пункта применимы ко всему новому программному обеспечению, т.е. к конфигурации ранее разработанного программного обеспечения и программам, написанным на проблемно-ориентированных языках или универсальных языках:

1 Использование ранее разработанного программного обеспечения должно быть верифицировано на соответствие эксплуатационным документам и ограничениям, установленным спецификацией проекта программного обеспечения.

2 Процедуры, используемые для трансляции новых программ в рабочую программу, должны быть оформлены документально и верифицированы.

5.5.2 Конфигурация программного обеспечения и устройств, содержащих программное обеспечение

Требование настоящего пункта является специфичным для конфигурации настраиваемого программного обеспечения. Такое программное обеспечение может быть ранее разработанным или новым. Требование также применимо к конфигурации настраиваемых устройств с встроенным программным обеспечением. Тем не менее, если данные конфигурации представляют собой выполняемую программным обеспечением или системой обработку (т.е. когда они фактически являются программой), то применяются требования 5.5.3.

1 Конфигурация настраиваемого программного обеспечения и устройств с встроенным программным обеспечением должна быть оформлена документально.

5.5.3 Реализация с помощью проблемно-ориентированных языков

Требования настоящего пункта специфичны для программ, написанных на проблемно-ориентированных языках. В общем случае для отражения всей или части спецификации требований к программному обеспечению или спецификации проекта программного обеспечения могут использоваться проблемно-ориентированные форматы (такие, как логические диаграммы или блок-схемы функций). При этом необходимы только ограниченный детальный проект и некоторые усилия по реализации преобразования спецификации в программы, которые могут быть автоматически транслированы в рабочую программу.

1 Те части спецификации требований к программному обеспечению и/или спецификации проекта программного обеспечения, которые используются для получения рабочей программы с помощью средств автоматизации, должны рассматриваться как программы, написанные на проблемно-ориентированных языках.

2 Программы, написанные на проблемно-ориентированных языках, которые связаны с функциями, важными для безопасности, должны быть верифицированы на функциональную корректность и согласованность.

5.5.4 Реализация с помощью универсальных языков

Требование настоящего пункта является специфичным для программ, написанных на универсальных языках.

4 Программы, написанные на универсальных языках, должны соответствовать документально оформленным правилам, обеспечивающим четкость, возможность модификации и тестируемость.

Набор правил может быть специфичным для языка или набора программ.

5.6 Программные аспекты интеграции системы

Интеграция программного обеспечения рассматривается как часть интеграции системы. Настоящий подраздел дополняет 6.1.4 и 6.2.3 МЭК 61513, устанавливая следующие дополнительные требования, специфичные или особенно важные для программного обеспечения:

1 Интеграция программного обеспечения и/или его анализ должны показать, что интегрированные система и программное обеспечение:

- соответствуют тем положениям проекта, которые обеспечивают выполнение указаний спецификации требований к программному обеспечению, определенных в качестве важных для безопасности;

- соответствуют ограничениям, изложенным в спецификации требований к программному обеспечению, касающимся его корректности и работоспособности.

3 Интеграция программного обеспечения должна быть выполнена согласно положениям плана интеграции системы или плана интеграции программного обеспечения.

4 Должны быть составлены отчеты по выполнению плана, используемого для интеграции программного обеспечения, например, результаты тестирований. В случае необходимости проведения модификации программного обеспечения или системы должна иметься возможность повторения всех или части интеграционных тестирований для оценки степени возможных изменений в работе.

5.7 Программные аспекты валидации системы

Цель валидации программного обеспечения состоит в обеспечении соответствия интегрированного программного обеспечения функциональной спецификации, а также спецификаций характеристик и интерфейса, определяемых требованиями к СКУ. Таким образом, валидация программного обеспечения рассматривается как часть валидации системы. Настоящий подраздел дополняет 6.1.5 и 6.2.4 МЭК 61513, выдвигая следующие дополнительные требования, специфичные или особенно важные для программного обеспечения:

1 Валидация программного обеспечения должна показать, что в завершенной системе интегрированное программное обеспечение соответствует требованиям к функциональности, характеристикам и интерфейсу, определенным в качестве важных для безопасности. Сюда должно быть включено обоснование того, что:

- установленные функции программного обеспечения, важные для безопасности, правильно выполняются, когда их аргументы и исходные данные находятся в диапазонах, указанных в спецификации требований к программному обеспечению, в условиях применения, указанных в этой спецификации;

- важные для безопасности функции системы, в реализацию которых программное обеспечение вносит свой вклад, выполняются правильно в условиях применения, определенных в спецификации требований к системе;

- программное обеспечение обеспечивает защиту от ошибок операторов и отказов других систем и оборудования, как это требуется в спецификации требований к программному обеспечению;

- технические данные станции, используемые или интегрированные в СКУ для осуществления функций, важных для безопасности, правильны; в частности, валидация программного обеспечения должна показать, что эти данные правильно описывают и адресуются к системам и оборудованию станции, с которыми программное обеспечение взаимодействует или разделяет ресурсы.

Примечание - Если представлено соответствующее обоснование, то для некоторых аспектов тестирований при валидации допускается использовать техническое обеспечение на платформе, идентичной штатной платформе.

Условия использования функций, важных для безопасности, могут включать в себя параллельное выполнение функций, не важных для безопасности.

2 Валидация программного обеспечения должна быть выполнена в соответствии с положениями плана валидации системы. В противном случае она должна быть выполнена в соответствии с положениями плана валидации программного обеспечения.

3 План валидации программного обеспечения должен устанавливать необходимые действия по валидации, а также показывать, что все указания спецификации требований к программному обеспечению, определенные в качестве важных для безопасности и касающиеся функциональности характеристик и интерфейса, правильно учтены при выполнении этих действий. План должен также определить основные этапы валидации программного обеспечения (например, этап до размещения на штатное место, за которым следует этап на штатном месте) и соответствующие средства, методы и инструменты, которые при этом должны быть использованы.

4 Должны быть составлены отчеты по выполнению плана, используемого для валидации программного обеспечения. В случае необходимости проведения модификации программного обеспечения или системы должна быть возможность повторения всех или части валидационных тестирований для оценки степени возможных изменений в работе. Рекомендуется, чтобы результаты валидации программного обеспечения были проверены лицами, компетентными в данной области, но не участвовавшими непосредственно в процессе валидации.

5 В этих отчетах должны быть документально оформлены конфигурация программного обеспечения и конфигурация окружающей среды при проведении валидации (например, техническое обеспечение, инструментальные программы, если использовались).

6 Группа, которая составляет план валидации программного обеспечения, должна включать в себя по крайней мере одного человека, не участвовавшего в разработке проекта и его реализации.

5.8 Инсталляция программного обеспечения на штатном месте

Подраздел 6.1.6 МЭК 61513 содержит требования относительно установки СКУ системы на штатном месте. В настоящем подразделе приводятся следующие дополнительные требования, специфичные или особенно важные для программного обеспечения:

1 Процедура инсталляции программного обеспечения на штатном месте должна быть оформлена документально. Она должна обеспечивать гарантированную инсталляцию правильной и полной версии программного обеспечения.

2 В процедуру инсталляции программного обеспечения на штатном месте должны быть включены и детально описаны проверки и тестирования на штатном месте, которые должны проводиться до начала полномасштабной эксплуатации СКУ. В частности, должно быть верифицировано выполнение условий, необходимых для правильной работы программного обеспечения.

Например, эти условия могут касаться технического обеспечения, на котором установлено программное обеспечение, или других систем, с которыми программное обеспечение взаимодействует или разделяет ресурсы.

5.9 Протоколы отклонений от нормы

1 Если обнаружена неожиданная, очевидно неправильная, необъяснимая или ненормальная работа программы после ее принятия в эксплуатацию, то следует составить протокол отклонения от нормы.

2 В протоколе отклонения от нормы указывают подробности работы программы, конфигурацию программного обеспечения и технического обеспечения и управляющих действий во время анормальной работы. В протоколе следует указать его обозначение, его составителя, а также место и время составления.

После краткого обзора протокола может быть добавлено его обозначение, чтобы подчеркнуть действительность протокола.

3 Протоколы отклонения от нормы следует анализировать. Возникшие проблемы оформляют документально, отслеживают и решают.

5.10 Модификация программного обеспечения

Решение о проведении модификации программного обеспечения зависит от его влияния на СКУ. Поэтому такие решения подчинены требованиям 6.1.7 и 6.3.6 МЭК 61513. В настоящем подразделе представлены следующие дополнительные требования, специфичные или особенно важные для программного обеспечения.

1 Модификации программного обеспечения должны разрабатываться в соответствии с требованиями 5.1, 5.2, 5.3, 5.4 и 5.5. Модификации должны инсталлироваться в штатную аппаратуру в соответствии с требованиями 5.8.

2 Интеграцию и валидацию модификаций программного обеспечения следует проводить в соответствии с 5.6 и 5.7. Когда объем модификации не требует выполнения требований этих двух подпунктов в полном объеме, интеграция модифицированного программного обеспечения должна быть выполнена согласно регрессивному плану интеграции программного обеспечения, а валидация - согласно регрессивному плану валидации программного обеспечения. Полнота и подробность этих планов должны быть обоснованы с учетом объема любых модификаций, выполненных в спецификации требований к программному обеспечению и спецификации проекта программного обеспечения. Должны быть составлены отчеты по применению этих планов.

4 Модификации программного обеспечения должны быть оформлены документально в полном объеме. В частности, все связанные с программным обеспечением документы, на которые повлияли модификации, должны быть обновлены.

7 Должна быть проведена оценка влияния модификации программного обеспечения на остальные части СКУ и на другие системы, с которыми программное обеспечение взаимодействует или разделяет ресурсы. Все необходимые меры должны быть предприняты для обеспечения правильной работы СКУ.

8 Должны быть оценены эффекты влияния на программное обеспечение модификаций в остальной части системы или других системах, с которыми это программное обеспечение взаимодействует или делит ресурсы. Должны быть предприняты все необходимые меры для обеспечения правильной работы СКУ.

6 Требования к программному обеспечению СКУ, выполняющих функции категории В

В разделе 6 представлены дополнительные требования к программному обеспечению СКУ, выполняющих функции категории B (т.е. системы класса безопасности 2); для того, чтобы упростить применение настоящего стандарта, данный раздел повторяет соответствующие требования для класса безопасности 3; дополнительные или модифицированные требования в настоящем разделе выделены курсивом.

6.1 Общие требования

Пункт 6.2.1 МЭК 61513 предусматривает требования к обеспечению качества на уровне СКУ. Данный подраздел содержит следующие специфичные или особенно важные дополнительные требования к программному обеспечению:

1 Разработка программного обеспечения должна проводиться в соответствии с жизненным циклом безопасности программного обеспечения. Положения этого жизненного цикла безопасности программного обеспечения должны быть определены в программе обеспечения качества.

Программа обеспечения качества может быть частью программы обеспечения качества системы или отдельной программой обеспечения качества программного обеспечения.

2 Если для программного обеспечения используется отдельная программа обеспечения качества, то она должна быть совместима с программой обеспечения качества системы. В этих двух программах необходимо учитывать применимые требования 6.2.1 МЭК 61513.

3 Этап разработки жизненного цикла безопасности программного обеспечения в программе обеспечения качества должен предусматривать выполнение конкретных мероприятий. Эти мероприятия должны включать в себя действия, необходимые для достижения требуемого качества программного обеспечения, и обеспечивать объективное свидетельство того, что это качество достигнуто.

4 В спецификации мероприятия должны быть указаны:

- цели;

- отношения и взаимодействия с другими мероприятиями;

- исходные данные и результаты;

- организация мероприятия и связанная с ним ответственность.

Должны быть также специфицированы содержание и свойства требуемых исходных данных и результатов.

5 Программа обеспечения качества должна содержать требование о том, чтобы выполнение каждого мероприятия возлагалось на компетентных людей, обеспеченных соответствующими ресурсами.

6 Программа обеспечения качества должна содержать требование о том, чтобы изменения в уже утвержденных документах были зафиксированы, проанализированы и утверждены уполномоченными для этого лицами.

7 Программа обеспечения качества должна содержать требование о том, чтобы методы, языки, инструменты, правила и используемые стандарты были зафиксированы, оформлены документально и изучены и усвоены соответствующими лицами.

8 Программа обеспечения качества должна содержать требование о том, чтобы в случае использования нескольких методов, языков, инструментов, правил и/или стандартов было ясно, какие из них должны использоваться для каждого мероприятия.

9 Программа обеспечения качества должна содержать требование о том, чтобы специфичные для проекта термины, выражения, сокращения и условные обозначения были четко определены.

10 Программа обеспечения качества должна содержать требование о том, чтобы возникающие проблемы были отслежены и решены.

11 Программа обеспечения качества должна содержать требование регистрации результатов ее применения. В частности, должно содержаться требование регистрации результатов верификации и анализа вместе с областью их проведения, а также о регистрации полученных заключений и согласованных решений. Любое отклонение от программы обеспечения качества должно быть обосновано и оформлено документально.

В ИСО 9000-3 приведены дополнительные руководящие указания по обеспечению качества программного обеспечения.

1 План верификации должен определить область верификации программного обеспечения и предусмотреть необходимые мероприятия.

2 Верификация и анализ должны быть выполнены в соответствии с документально оформленными положениями. В частности, на этапах жизненного цикла безопасности программного обеспечения, указанных в плане верификации, должны быть верифицированы результаты мероприятий, обозначенных в плане верификации и подтверждающих, что:

- результаты находятся в рамках управления конфигурацией;

- для мероприятий имеются точно определенные исходные данные и результаты мероприятий согласуются с этими исходными данными;

- мероприятия реализуют указанные для них цели, а их результаты обладают требуемым содержанием и свойствами и соответствуют каждому из согласованных решений;

- результаты являются ясными, точными и своевременными;

- результаты согласуются с каждым из применимых к ним правил;

- результаты согласуются с применимыми для них требованиями настоящего стандарта.

«Точно определенный» означает, что текст признан понятным без каких-либо двусмысленностей. «Ясный» означает, что лица, которые должны читать документ, могут полностью понять его без чрезмерных усилий, даже если они ранее не участвовали в проекте, при условии, что они обладают необходимыми знаниями. «Точный» означает, что отсутствуют двусмысленности.

Перечень мероприятий по верификации и анализу может зависеть от масштаба и характера программного обеспечения, масштаба и характера результатов, подвергаемых верификации и анализу, а также от применяемых методов и инструментальных программ.

3 Верификация результатов мероприятий должна проводиться компетентными лицами, не принимавшими участия в этих мероприятиях. В их число должны входить представители структур, связанных с использованием этих результатов, а также (при необходимости) другие эксперты.

Это не означает, что лицо, являющееся автором одного документа, не может верифицировать другой документ.

4 Верификации должны подвергаться спецификация требований к программному обеспечению, спецификация проекта программного обеспечения и план валидации программного обеспечения.

5 Правила проектирования и реализации должны быть верифицированы.

6.1.3 Управление конфигурацией

Подпункт 6.2.1.2 МЭК 61513 содержит требования по управлению конфигурацией на уровне СКУ. В настоящем пункте предусмотрены следующие дополнительные требования, специфичные или особенно важные для программного обеспечения:

1 Управление конфигурацией для программного обеспечения должно быть выполнено согласно положениям плана управления конфигурацией или программы обеспечения качества. Эти положения должны быть согласованы с положениями управления конфигурацией на уровне системы.

2 Управление конфигурацией должно применяться к элементам, связанным с правильностью программного обеспечения. В плане управления конфигурацией должно быть определено, какие элементы программного обеспечения или какие типы элементов программного обеспечения должны находиться под управлением конфигурацией. В частности, в него должны входить:

- ключевые документы жизненного цикла безопасности (в особенности документы, требующие верификации);

- компоненты программного обеспечения, необходимые для построения рабочей программы, и сама рабочая программа;

- инструментальные программы, влияющие на правильность программного обеспечения и/или проекта системы.

3 В плане управления конфигурацией должны быть определены технические средства для аутентификации элементов программного обеспечения и их версий, находящихся под управлением конфигурацией.

4 План управления конфигурацией должен обеспечивать однозначное определение версии программного обеспечения, используемой в данной версии системы или оборудования, и версии элементов, которые вместе составляют данную версию программного обеспечения.

6.1.4 Выбор и использование инструментальных программ

Инструментальные программы могут играть важную роль в предотвращении внесения дефектов в программное обеспечение или проект системы, а также в обнаружении уже существующего дефекта. В частности, инструментальные программы могут помочь в создании проекта архитектуры СКУ и нового прикладного программного обеспечения или автоматизировать это создание.

1 Инструментальные программы должны способствовать тем этапам разработки, которые обеспечивают правильность программного обеспечения и проекта системы.